Key Points:

*受影響的醫院有五間,分別是Waikato醫院, Thames醫院, Tokoroa醫院, Te Kuiti 醫院和Taumaranui醫院

*門診,預約和即將進行手術的病患均已被延遲,並且無法獲取病患的病歷

*醫院員工透露,現場一片混亂,因為什麼都不能做

*懷卡托衞生委員會(Waikato District Health Board,WDHB)已啟動了危機應變方案危機應變方案,以解決此次一網路攻擊事件

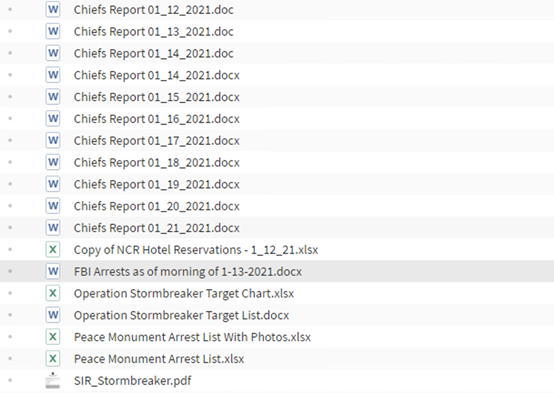

Covid 19疫情爆發,世界各地的醫療機構受到各種威脅,不少駭客藉疫情作惡,5月18日新西蘭多個媒體報導,由於WDHB的IT系統遭到駭客攻擊而中斷,當地的所有公立醫院因而受到嚴重的影響,由於電話及電腦系統癱瘓不能繼續門診服務,同時預約服務和即將進行的非緊急手術病患均受到影響,醫護也不能翻查病患的病歷。醫生工會說,醫院和門診人員將系統中斷描述為完全是一片混亂(mayhem) ,有必要將其他一些患者轉移到其他醫院。

當地的醫生協會國家秘書長Deborah Powell表示,據她了解此事件是由Conti勒索軟體所引起的,是與上週對愛爾蘭衛生健康署(Health Service Executive, HSE)發動攻擊的勒索軟體為同一款。

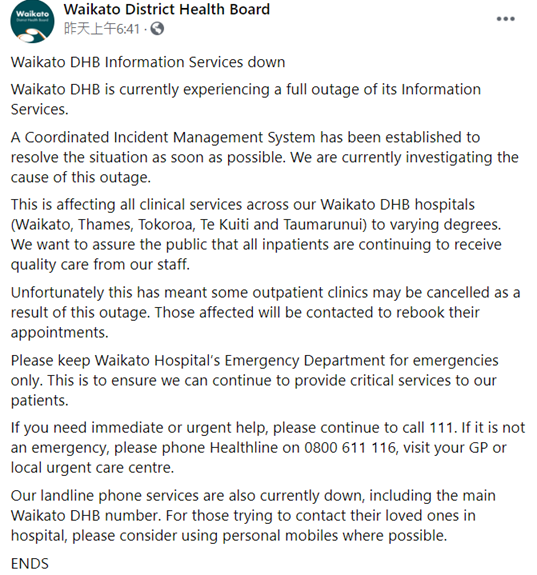

懷卡托衞生委員會(WDHB)在其Facebook頁面上說:“我們已聘請外部援助來解決影響我們IT服務環境的網路安全事件。我們正處於查明所發生情況的早期階段,目前無法在調查事件時提供進一步的細節。已向有關政府當局提供了有關情況的通知。我們不確定解決這種情況將需要多長時間,但我們正在努力使我們的服務恢復。”

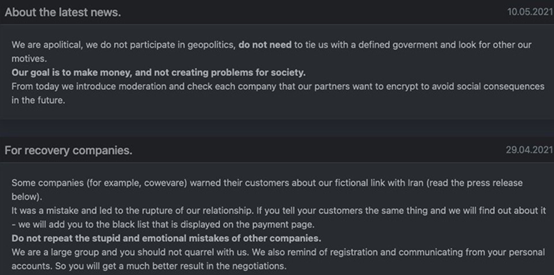

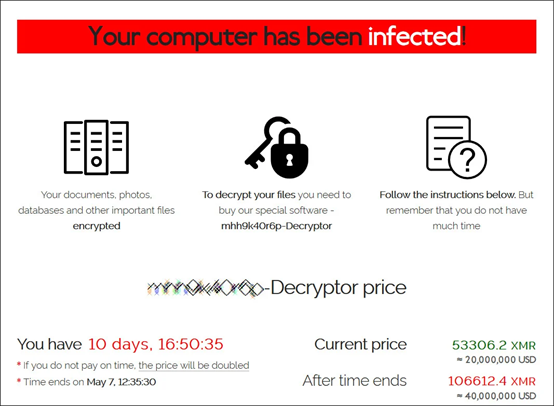

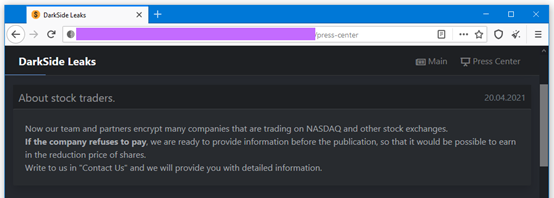

Conti被認為是Ryuk 勒索軟體的繼任者,於2020年6月份被發現, 其特色是以32個CPU執行緒進行加密, 同時加密大量檔案,讓防護系統來不及因應。Conti曾於去年11月攻擊研華,要脅750比特幣,約1300萬美元。

愛爾蘭國家網路安全中心發布警報,有關Conti勒索軟體對衛生部門攻擊的情資:

https://otx.alienvault.com/pulse/60a2d0486c6e368ed30220da

其他有關Conti勒索軟體的情資: