一份耐人尋味的調查報告

-沒有指出攻擊的駭客

-沒有指出日期(時間軸)

-沒有將攻擊歸因或連結到任何組織

美國網路和基礎設施安全局(CISA)在週四表示, 有駭客滲透進聯盟機構(Federal agency)取得權限並竊取了數據, 針對這起資安事件, CISA發佈了一份名為”in-depth incident response(IR)report的報告。

內容揭示了駭客通過不同的渠道取得聯邦機構內部網路的權限,如利用被入侵的Microsoft Office 365的憑證, 網域管理員帳戶以及該機構的Pulse Secure VPN伺服器上的憑證。CISA說攻擊者由Office 365登入,瀏覽並下載help desk有”內網存取”和”VPN 密碼”為主題的email附件,攻擊者還存取了該機構的本地AD並修改了設定和研究了該機構內部網路結構。

由於駭客裝置了SSH tunnel和反向SOCKS的proxy 的客制化軟體, 使其能快速往返聯邦機構的網路, 並將他們控制的硬碟以遠端共享的方式連接到該機構的網路。

CISA分析師說: 在共享硬碟的檔案可讓駭客留下更少的證據, 讓鑑識分析更艱難, 另外,攻擊者在機構的網路內建立了本地帳號, 並使用該帳號執行powershell命令, 收集重要檔案並壓縮成zip檔, CISA表示, 不能證實駭客是否有把zip檔取走, 但相信這是有可能的。

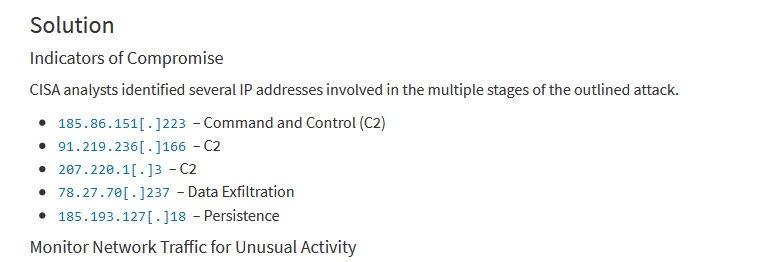

附圖為此次攻擊活動們入侵指標, 如欲了解更多關CISA公佈的駭客入侵聯邦機構的內容, 請參考此報告:

https://us-cert.cisa.gov/ncas/analysis-reports/ar20-268a

有關駭客入侵聯邦機構的相關情資, 盡在竣盟科技代理的AlienVault OTX情資平台上: