Nvidia已於 3 月 1 日證實在 2 月 23 日曝光的網路攻擊事件,Nvidia稱沒有發現勒索軟體攻擊的跡象,但攻擊者從其系統存取了專有資訊(proprietary information)員工登錄數據和DLSS 的原始碼,一個名為 Lapsus$ 的南美駭客組織稱Nvidia網路攻擊事件是其所為,並已竊取Nvidia 高達1 TB的數據。操作勒索軟體的駭客組織多以勒索贖金為目的,但Lapsus$ 提出讓人費解的要求,從最初支付贖金的要求,到後來提出了包括更新30款韌體、移除任何加密挖礦的限制技術及開源Nvidia用於 Windows、MacOS 和 Linux 系統上的GPU驅動程式。

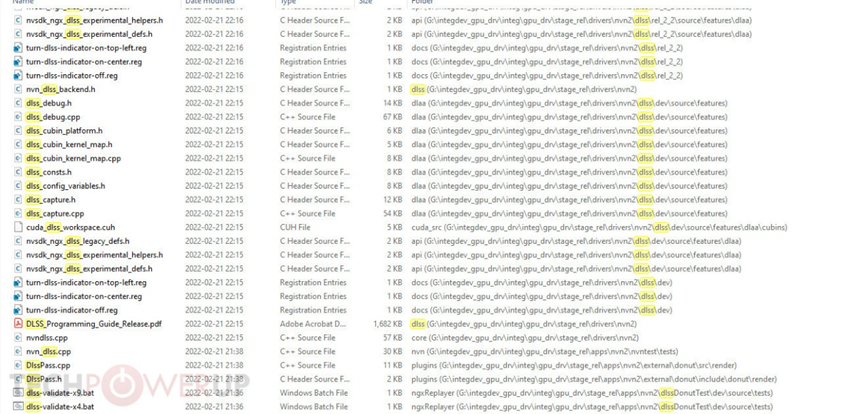

上週末,Lapsus$ 分享了有關入侵的細節並洩露了約20GB的檔案,其中包含從 Nvidia系統竊取的數據以及71,335員工密碼的雜湊值,駭客要求Nvidia透過軟體更新30款韌體,以取消顯卡的挖礦限制,否則將公佈產品的硬體資料,另外根據TechPowerUp報導,Lapsus$已經公佈Nvidia深度學習超高採樣(DLSS)技術的部份原始碼。

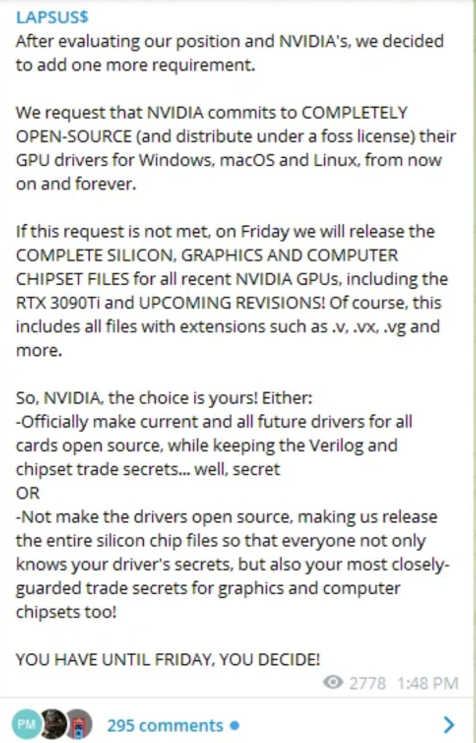

目前尚不清楚Nvidia是否會設法取回了他們的數據,Lapsus$還要求 Nvidia承諾在 3 月 4 日星期五之前將其用於 Windows、macOS 和 Linux 設備的 GPU 驅動程式開源 ,否則將公佈Nvidia近期上市GPU產品的完整檔案(包括 RTX 3090Ti)。然而,Nvidia預計此前攻擊事件不會對業務或客戶服務造成任何干擾,並已通知執法部門及正在與資安專家合作以遏制攻擊的任何影響。

Lapsus$ 於 2021 年 12 月攻擊了巴西衛生部,並竊取了與該國免疫計劃相關的數據。今年 1 月,攻擊者還針對葡萄牙最大的媒體集團Impresa,並破壞了其所有網站。2022年2月,沃達豐葡萄牙(Vodafone Portugal)遭受Lapsus$的攻擊,導致Vodafone Portugal 4G/5G網路、短訊、語音和電視等服務中斷。

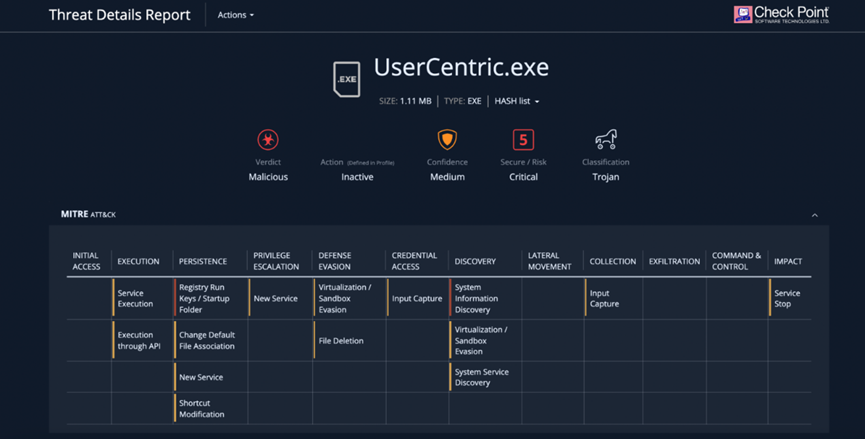

有關Lapsus$的部分入侵指標(Indicator of compromise -IOCs):

SHA 256

0e1638b37df11845253ee8b2188fdb199abe06bb768220c25c30e6a8ef4f9dee

Hamakaze.exe

SHA 256

9d123f8ca1a24ba215deb9968483d40b5d7a69feee7342562407c42ed4e09cf7

mimikatz.exe