韓國國民大學(Kookmin University)的一組研究人員在二月中旬發表了一篇學術論文<<A Method for Decrypting Data Infected with Hive Ransomware>>,研究人員表示他們分析了 Hive勒索軟體的加密演算法並發現當中存在一個漏洞,該漏洞允許研究人員在沒有駭客的RSA私密金鑰(Private key)情況下,還原生成檔案加密的主金鑰(Master key),以實現被 Hive 勒索軟體加密的數據的解密。根據國民大學金融資訊安全系的論文,該團隊還原了 95% 的主金鑰,即使在這種不完整的狀態下,金鑰也可用於解密受害者檔案的 82% 到 98% 的被加密的數據,具體取決於原始主金鑰被恢復的狀態,這是第一次有研究人員成功嘗試解密 Hive 勒索軟體。

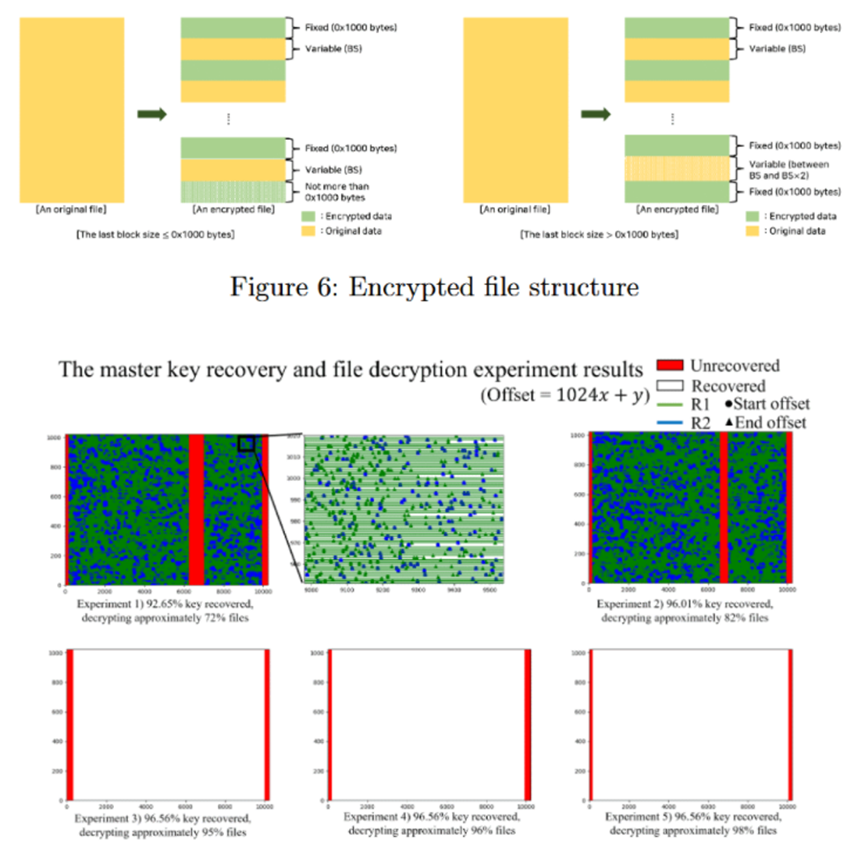

研究人員發現的加密漏洞涉及生成和存儲主金鑰的機制,勒索軟體僅使用從主金鑰派生的兩個金鑰流加密檔案的選定部分,而不是整個內容。研究人員解釋說,對於每個檔案加密過程,都需要來自主金鑰的兩個金鑰流,通過從主金鑰中選擇兩個隨機偏移量並分別從所選偏移量中提取0x100000 位元組(1MiB) 和0x400 位元組(1KiB) 來建立兩個金鑰流。從兩個金鑰流的XOR 操作,建立的加密金鑰流然後與交替塊中的數據進行XOR 以生成加密檔案。但是這種技術也可以猜測金鑰流並恢復主金鑰,從而可以在沒有攻擊者私鑰的情況下解碼加密檔案。

研究人員進一步表示,恢復92%的主金鑰能成功解密約72%的檔案,恢復96%的金鑰能成功解密約82%的檔案,而恢復98%的主金鑰能成功解密約98%的檔案。”

Hive 勒索軟體於2021 年 6 月首次被觀察到,當時它攻擊了一家名為 Altus Group 的公司。Hive 慣用多種初始攻擊方法,包括易受攻擊的 RDP 伺服器、外洩的 VPN 憑證以及帶有惡意附件的網路釣魚電子郵件等,並實施有利可圖的雙重勒索手法,駭客不僅加密檔案還威脅受害者如不支付贖金,便會通過在其Tor揭秘網站<<HiveLeaks>>上洩露敏感的數據。在 2021 年 8 月和 2022 年 1 月,美國FBI 和西班牙的 INCIBE 機構分別發布了關於Hive勒索軟體的警告

,詳細介紹了 Hive 勒索軟體及其激增的攻擊活動。2021 年 9 月,在HiveLeaks上,也出現台灣上市公司,在這週一(21日),韓國造船廠現代重工集團(HHI)旗下的現代三湖重工(Hyundai Samho Heavy Industries)也被Hive列入其受害者名單。根據维基百科,現代三湖重工是世界上最大的造船商和領先的海上設施製造商之一,每年生產約40艘船,總資產為2000 億韓圓。目前操作Hive的駭客沒有公開勒索贖金額和數據量,根據截圖,Hive早在2 月5日已加密現代三湖重工。

根據區塊鏈分析公司了Chainalysis 的數據,截至 2021 年 10 月 16 日,Hive 勒索軟體已至少加害355 家公司,按收入計算的話,是2021 收入排名第八的勒索軟體。

如果您對完整的論文包括他們的程式碼和方法感興趣,可按此處。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”