一個大型殭屍網路重新浮出水面,並準備對世界各地的系統造成損害,根據Akamai 的研究人員表示,在低調 16 個月後,被稱為 FritzFrog 的殭屍網路又度回歸,擁有新的功能及比以往更高的傳播力,大幅度的感染受害機器,據悉其傳播力增長了約10 倍之多, 並以攻擊醫療保健、教育和政府系統為目標。

FritzFrog是一個採用點對點(P2P) 網路的設計,不需仰賴 C&C 伺服器,以Golang語言編寫的殭屍網路,FritzFrog於 2020 年 8 月由 Guardicore首次記錄,說明了該殭屍網路自當年 1 月以來攻擊和感染橫跨歐洲和美國的 500 多台伺服器的能力,當時也發現,大量感染機器集中在中國。但由於不明原因,

FritzFrog殭屍網路的活動在當年年底突然間停止。

在今天一份最新的報告中,Akamai 表示,FritzFrog現在已經全面回歸,改進了程式碼和發起的攻擊比比2020 年時更加激烈,雖然FritzFrog仍然依靠SSH暴力攻擊來感染新系統,並且仍然使用點對點(P2P)架構來控制受感染的主機,但也進行了一些改進,例如:

*增加對Tor的 proxy網路的支援以掩蓋暴力攻擊

*使用SCP協定將自己複製到入侵系統內

*合併黑名單系統以排除某些伺服器免受感染

*以及添加程式碼,以殭屍網路攻擊WordPress網站等。

另外,一旦伺服器被FritzFrog感染,攻擊者將使用存取權限來挖礦門羅幣(Monero)加密貨幣。Akamai 表示,在這一波攻擊中其系統已檢測到 24,000 次攻擊,目前每天發生大約 500 起與 FritzFrog 相關的事件,並已確認有1,500 多個系統受FritzFrog殭屍網路感染了。Akamai進一步說,受感染的系統是來自屬於各種規模和部門的組織的伺服器,包括在歐洲的電視頻道網路、俄羅斯醫療設備製造商和東亞的多所大學中發現了受感染的機器。

Akamai 補充說,大約 37% 的受感染節點位於中國,但受害者也分佈在世界各地,表明這種傳播是隨機的。另根據研究人員發現的其他線索,他們目前認為 操作FritzFrog殭屍網路的駭客組織可能位於中國或試圖偽裝成居住在中國。

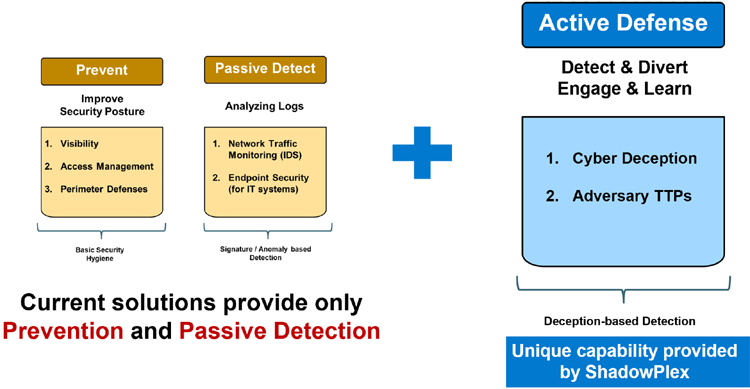

請參考以下防禦技巧來保護系統;

*啟用帶有警報的系統登錄審核

*監控 Linux 上authorized_hosts 的檔案

*配置顯式 SSH 登錄的允許清單

*禁用 root SSH存取

*啟用基於雲的 DNS 保護,以阻止威脅和不相關的業務應用程式(如加密貨幣挖礦設置為阻擋)

有關FritzFrog殭屍網路的部分入侵指標(Indicator of compromise -IOCs):

URL:

IPv4:

98.14.171.84

96.57.208.2

Domain:

files.md

SHA 256:

f453c851e560a80d90cd16e9f6106f63bb5fa379475ddeb2bd7f47bd17e8ae59

e12c8e17fce9af1ace54d3569fb8adb12aa9950c68cc1329a2977ded9050b87f

d9e8d9187fdd5a6682cc3b55076fe48bc8743487eb4731f669a7d591d3015ce5

d1e82d4a37959a9e6b661e31b8c8c6d2813c93ac92508a2771b2491b04ea2485

bb567e390df119c84eb8687bf260bb746c713d1d37f787e78f04ff5b4ccb3807

985ffee662969825146d1b465d068ea4f5f01990d13827511415fd497cf9db86

SHA1:

f93772038406f28fa4ca1cfb23349193562414b2

f3aff7e1c44d21508eb60797211570c84a53597a

ee5db9590090efd5549e1c17ec1ee956ef1ed3d1

da090fd76b2d92320cf7e55666bb5bd8f50796c9

d7df26bf57530c0475247b0f3335e5d19d9cb30d