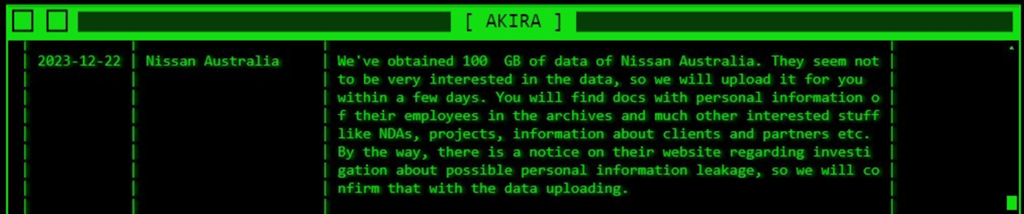

在3月第一周的活動,該惡意軟體在不到72 小時內針對6,000多個華碩路由器進行了攻擊

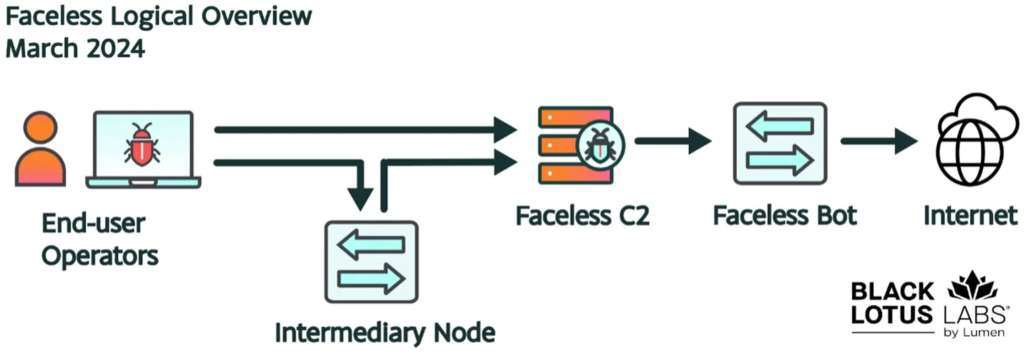

根據黑蓮花實驗室(Black Lotus Labs)發布的報告,已經發現一個名為「TheMoon」的新變體惡意軟體僵屍網絡正在全球 88 個國家感染數千台過時的小型辦公室和家庭辦公室(SOHO)路由器和物聯網(IoT)設備。TheMoon 與「Faceless」代理服務相關聯,該服務使用一些受感染的設備作為代理,將流量路由給希望匿名化其惡意活動的網路犯罪分子。

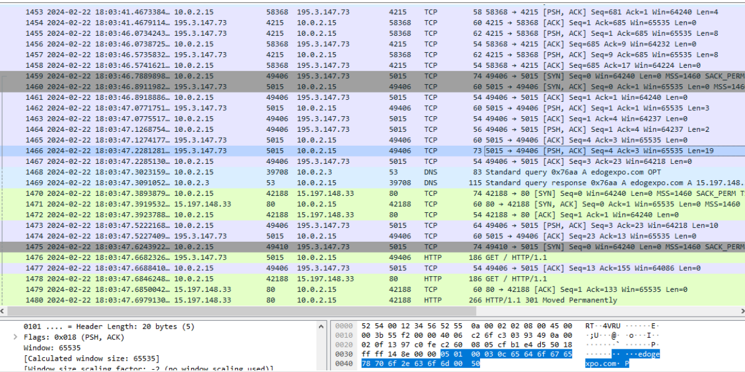

黑蓮實驗室的研究人員正在監控最新的 TheMoon 活動,該活動始於 2024 年 3 月初,他們觀察到在不到 72 小時內有 6,000 台華碩路由器成為攻擊目標。威脅分析人員報告稱,惡意軟體操作,如 IcedID 和 SolarMarker 目前使用代理僵屍網路來混淆其線上活動。

針對華碩路由器

針對華碩路由器 TheMoon 首次於 2014 年被發現,當時研究人員警告稱,該惡意軟體正在利用漏洞感染 LinkSys 設備。該惡意軟體的最新活動已在一周內感染了將近 7,000 台設備,黑蓮實驗室表示,他們主要針對華碩路由器。

「通過 Lumen 的全球網路可見性,黑蓮實驗室已識別出 Faceless 代理服務的邏輯地圖,其中一個始於 2024 年 3 月的活動在不到 72 小時內針對了超過 6,000 台華碩路由器。」黑蓮實驗室的研究人員警告道。然而研究人員並未具體說明入侵華碩路由器所使用的確切方法,但鑒於所針對的設備型號已達到生命周期終點,攻擊者可能利用韌體中已知的漏洞。攻擊者還可能通過暴力破解管理員密碼或測試的預設和弱憑證。

一旦惡意軟體獲得設備存取權限,它會檢查特定 shell 環境的存在(「/bin/bash」、「/bin/ash」或「/bin/sh」);否則,它將停止執行。

如果偵測到相容的 shell,載入程式會解密、刪除並執行名為「.nttpd」的有效負載,該負載會建立一個具有版本號(目前為 26)的 PID 檔案。

接下來,惡意軟體設定 iptables 規則以丟棄連端口 8080 和 80 上傳入 TCP的流量,同時允許來自特定 IP 範圍的流量。這種策略可以保護受感染的設備免受外部干擾。

接下來,惡意軟體會嘗試聯絡合法 NTP 伺服器列表,以偵測沙箱環境並驗證網路連線。

最後,惡意軟體透過循環存取一組硬編碼的 IP 位址來與命令和控制 (C2) 伺服器連接,C2 會以指令進行回應。

在某些情況下,C2 可能會指示惡意軟體擷取其他元件,例如掃描連port 80 和 8080 上易受攻擊的 Web 伺服器的蠕蟲模組或代理受感染裝置上流量的「.sox」檔案。該檔案用於代理受感染設備上的流量。

Faceless 代理服務

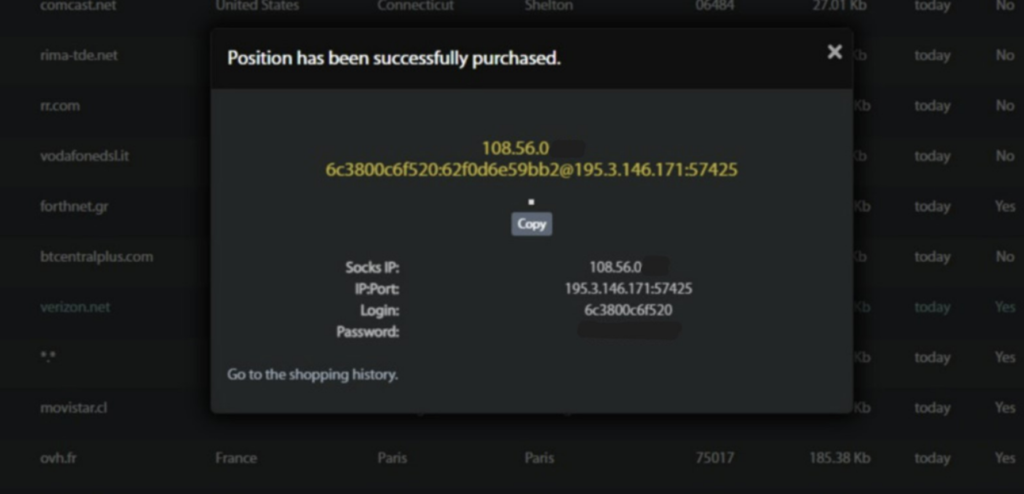

Faceless 是網路犯罪代理服務,可透過受感染的裝置為僅使用加密貨幣付款的客戶路由網路流量。本服務不使用「了解您的客戶」驗證流程,任何人都可以使用。

為了保護他們的基礎設施不被研究人員繪製地圖,Faceless 操作員確保每台受感染的設備在感染持續期間僅與一台伺服器通訊。

Black Lotus Labs 報告稱,三分之一的感染會持續 50 天以上,而 15% 的感染會在 48 小時內消失。這表明後者受到更好的監控,並且可以快速檢測到危害。

儘管 TheMoon 和 Faceless 之間存在明顯的聯繫,但這兩個操作似乎是獨立的網路犯罪生態系統,因為並非所有惡意軟體感染都成為 Faceless 代理殭屍網路的一部分。

為了防禦這些殭屍網路,請使用強管管理員密碼並將裝置的韌體升級到解決已知缺陷的最新版本。如果設備已達到 EoL,請將其替換為有效支援的型號。路由器和物聯網上惡意軟體感染的常見跡象包括連線問題、過熱和可疑的設定變更。

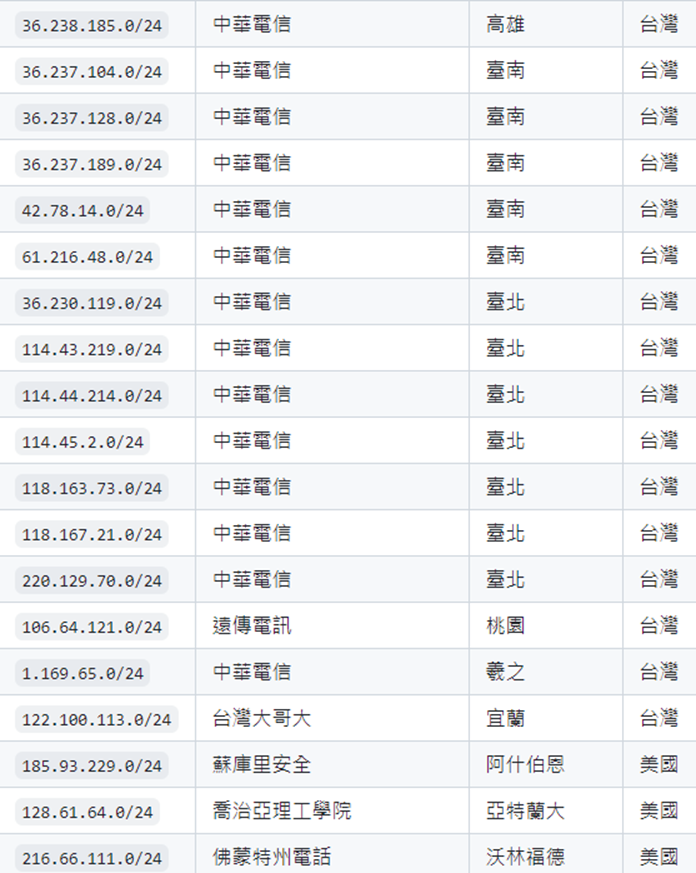

有關於TheMoon 惡意軟體的的部分入侵指標(Indicator of compromise -IOCs):

abee3860601d8a8f10fa2d0ef9e058c8c9b0b977a87e8c95fb66d3f630281c23

d4fa6a239895a94f83740db0319601a14896a2b06fff912364f214b0832ee230

84b45dad03eeb5be10b8313b25de1426b108064b12e2848eaa94cddd58bca297

701531793ecd583e05cdbd853bec8c0ece4c106fc9a6658af2d1b2f6becb70ad

7724caac245c1e5af1662fc3a1261e02fe097a7a98c129986e6dad41606d0df1

f9ac395dbab71d37b0a22cbacba2613540b51a4be501632320e523531716a057

9e10aadba51daa66b72ea442a97b31b12b4f718866328109d21d1c03b0e76780

ab3d693470e7cf8ff2a21338c0a20302465ca7e18c33fc8fe488b0abb8f201f0

欲了解更多,請參考: https://blog.lumen.com/the-darkside-of-themoon/