Key Points:

*網路間諜活動利用默朗木祈願大法會(宗教集會)來針對多個國家和地區的藏人。

*攻擊者破壞了在印度舉行的年度節日組織者的網站,並添加了惡意程式碼以針對從特定網路連接的用戶發動水坑攻擊。

*軟體開發人員的供應鏈入侵,導致向使用者提供了 Windows 和 macOS 的木馬安裝程式。

*攻擊者為此行動部署了許多惡意下載程式和全功能後門,其中包括一個未被公開記錄過,名為 Nightdoor 的 Windows後門。

最新研究表明,至少自 2023 年 9 月以來,中國國家級駭客Evasive Panda(也稱為 BRONZE HIGHLAND 和 Daggerfly) 利用了有針對性的水坑策略和涉及藏語翻譯軟體木馬安裝程式的供應鏈入侵。攻擊的最終目標是為 Windows 和 macOS 提供惡意下載程式,這些下載程式會部署一個名為 MgBot 的已知後門以及一個先前未記錄的名為 Nightdoor 的 Windows 植入程式。資全公司 ESET 表示,這些攻擊者是中國政府駭客組織 Evasive Panda 的一部分,其目標是居住在印度、台灣、香港、澳洲和美國的藏人。根據 ESET 研究人員今天(3/8)發布的技術文章,攻擊者策略性地利用重要的宗教集會-默朗木祈願大法會來攻擊與藏傳佛教有關的個人,透過破壞節日組織者的網站,他們精心策劃了一次水坑攻擊,專門針對從特定網路連接的用戶。這種策略涉及向網站注入惡意程式碼,導致訪客無意中下載木馬軟體。

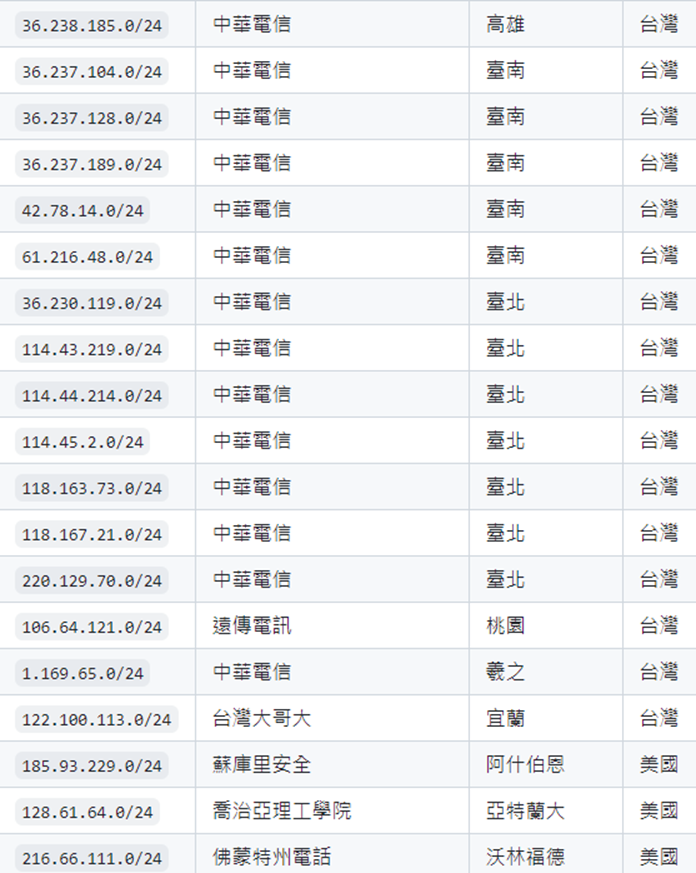

這些安裝程式旨在部署惡意下載程式,進一步促進對受害者系統的滲透。安全研究人員強調了該活動的複雜性,因為 Evasive Panda 至少從 2012 年開始活躍,部署了各種惡意下載程式和後門,其中包括以前未記錄的名為 Nightdoor 的 Windows 後門。最新的網路攻擊涉及噶舉國際祈願信託基金網站(「www.kagyumonlam[.]org」)的策略性網路攻擊。攻擊者在網站中放置了一個腳本,用於驗證潛在受害者的IP 位址,如果它位於目標位址範圍之一內,則會顯示一個虛假錯誤頁面,以誘使用戶下載名為「修復」的證書。ESET研究人員表示。“該文件是一個惡意下載程序,它會部署攻擊鏈的下一階段。IP位址檢查顯示該攻擊專門針對印度、台灣、香港、澳洲和美國的用戶。

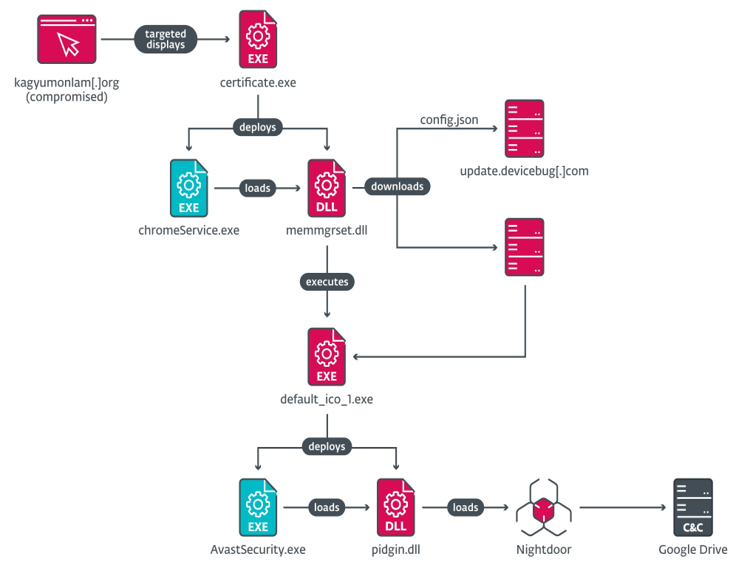

這個可執行檔(在 Windows 上名為“certificate.exe”,在 macOS 上名為“certificate.pkg”)充當載入 Nightdoor 植入程式的啟動板,隨後濫用 Google Drive API 進行命令和控制(C2)。

Evasive Panda 利用 2024 年 1 月下旬和 2024 年 2 月在印度舉行的一年一度的噶舉祈願大法會來針對多個國家和地區的藏人社區。此外,該活動也因滲透印度軟體公司的網站(「monlamit[.]com」)和供應鏈以分發藏語翻譯軟體的木馬 Windows 和 macOS 安裝程式而受到關注。ESET進一步表示,除此之外,攻擊者還濫用同一網站和一個名為Tibetpost的西藏新聞網站——tibetpost[.]net——來託管惡意下載獲得的有效負載,其中包括兩個全功能的Windows後門和數量未知的macOS 有效負載後門。木馬化的 Windows 安裝程式會觸發複雜的多階段攻擊序列,以釋放 MgBot 或 Nightdoor。該後門具有收集系統資訊、已安裝應用程式清單和正在運行的進程的功能;產生反向 shell,執行檔案操作,並從受感染的系統中卸載自身。

ESET 總結表示,攻擊者部署了多個下載器、植入程式和後門,包括MgBot(Evasive Panda 專用)和Nightdoor:該組織工具包的最新主要新增內容,已用於針對東亞的多個網路。 透過利用網路基礎設施和軟體供應鏈中的漏洞,攻擊者旨在滲透網路並危害目標的個人。該攻擊活動的時間恰逢祈願大法會,顯示他們採取策略性行動,利用這段時期的增加線上攻擊活動。Evasive Panda 自 2012 年以來一直在運營,針對緬甸、菲律賓、台灣和越南的政府實體實施了數十起符合中國地緣政治利益的攻擊。ESET表示,自 2020 年以來, Evasive Panda 多次劫持合法軟體的更新進程,以此作為傳播惡意軟體的方式。

Evasive Panda的部分攻擊目標網路:

Evasive Panda的部分入侵指標(Indicator of compromise -IOCs):

0A88C3B4709287F70CA2549A29353A804681CA78

1C7DF9B0023FB97000B71C7917556036A48657C5

F0F8F60429E3316C463F397E8E29E1CB2D925FC2

7A3FC280F79578414D71D70609FBDB49EC6AD648

70B743E60F952A1238A469F529E89B0EB71B5EF7

FA44028115912C95B5EFB43218F3C7237D5C349F

5273B45C5EABE64EDBD0B79F5D1B31E2E8582324

5E5274C7D931C1165AA592CDC3BFCEB4649F1FF7

欲了解更多,請參考: