#基礎建設

#TataPower支付系統出現問題

#無法完成支付賬單

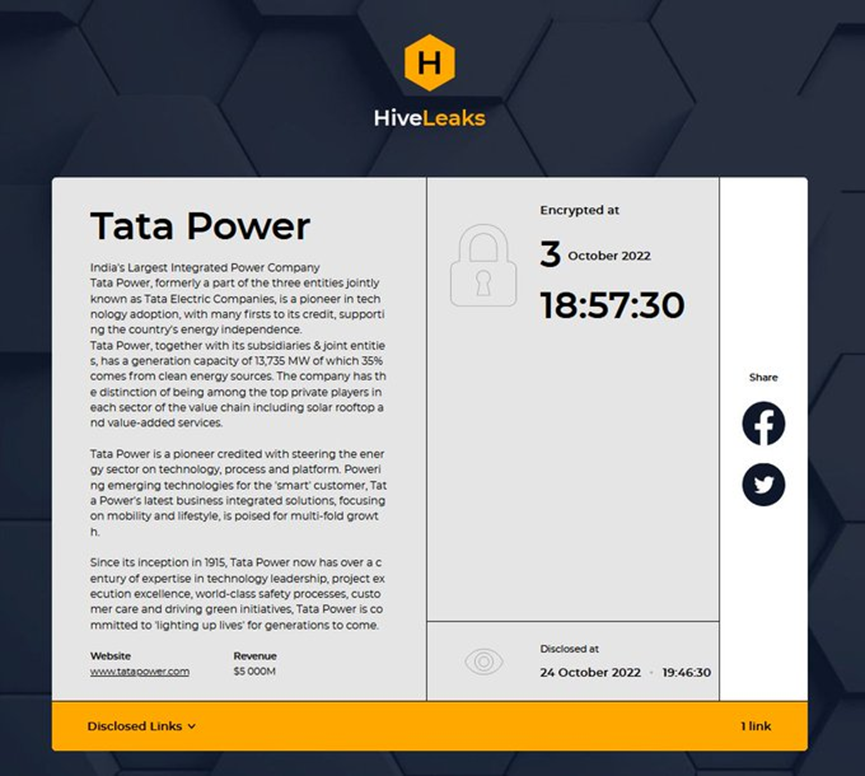

10 月 14 日,印度最大的電力公司 Tata Power宣布遭到網路攻擊,Tata Power向印度證交所發出通報並指出,入侵影響了其部分 IT 系統,已採取措施來復原相關系統,10 月 24 日,Hive勒索軟體組織聲稱為這次攻擊負責。

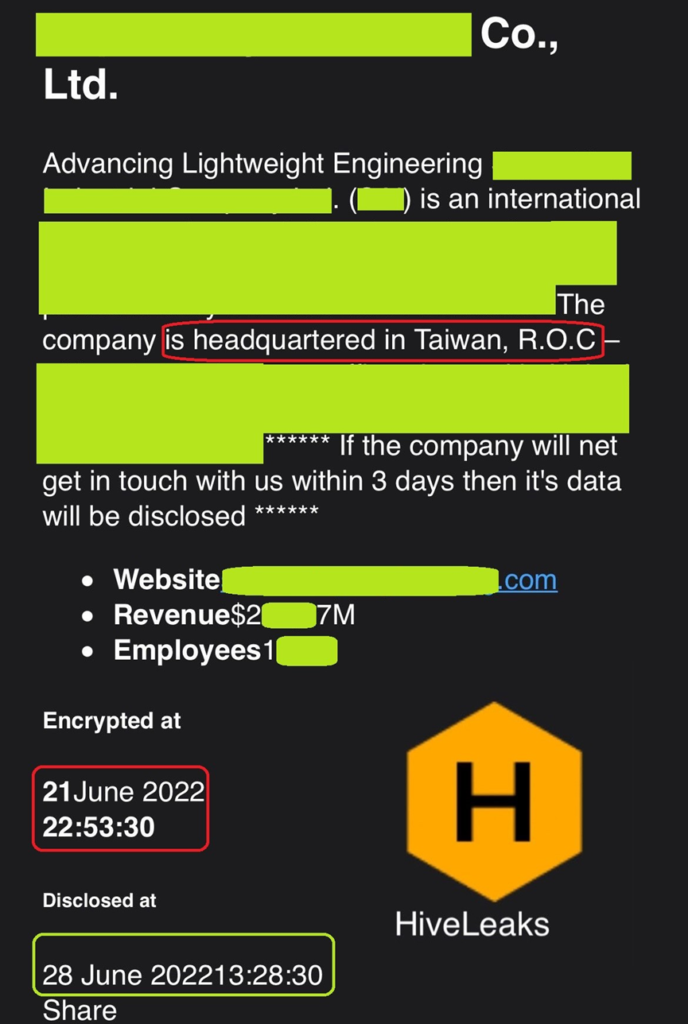

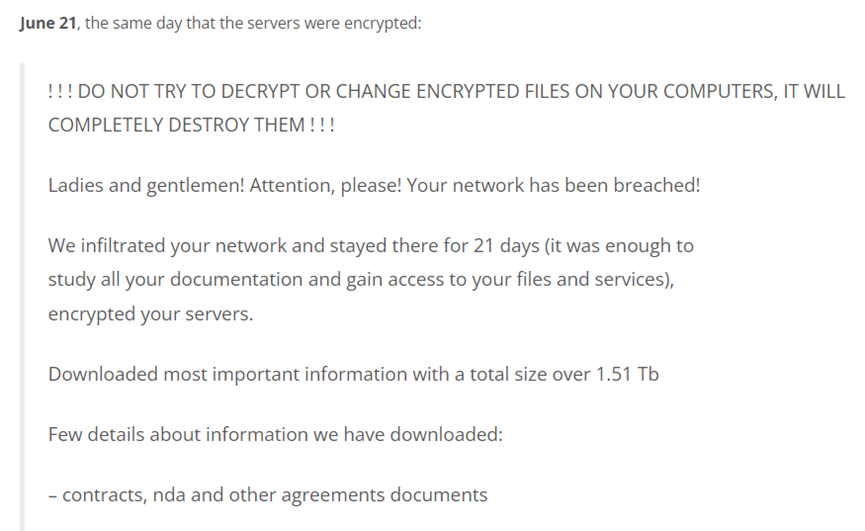

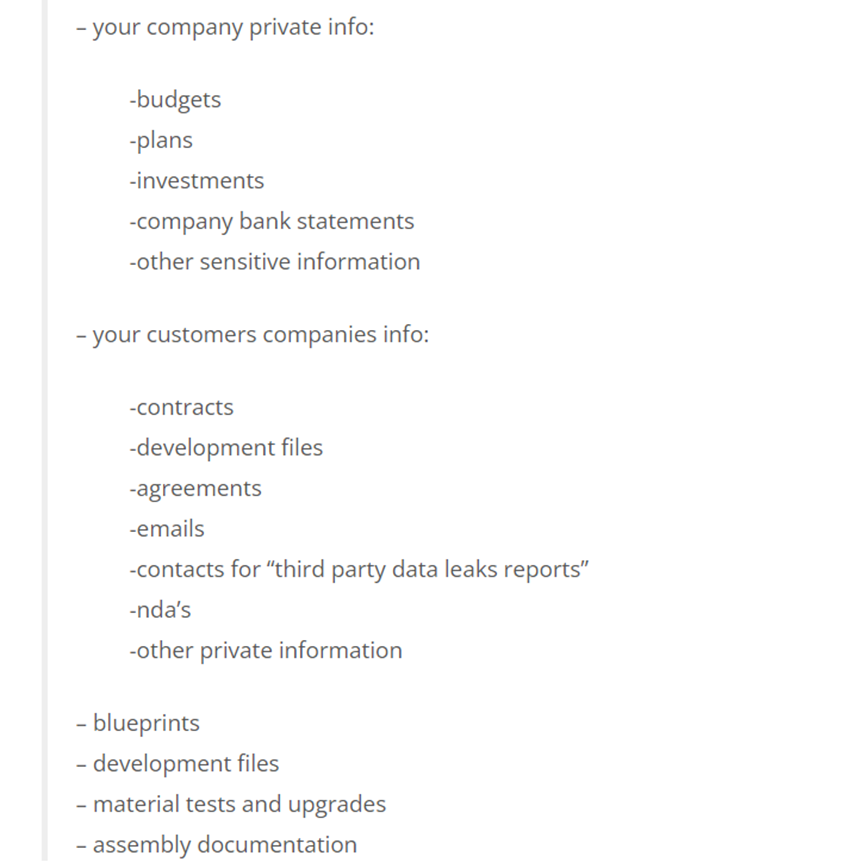

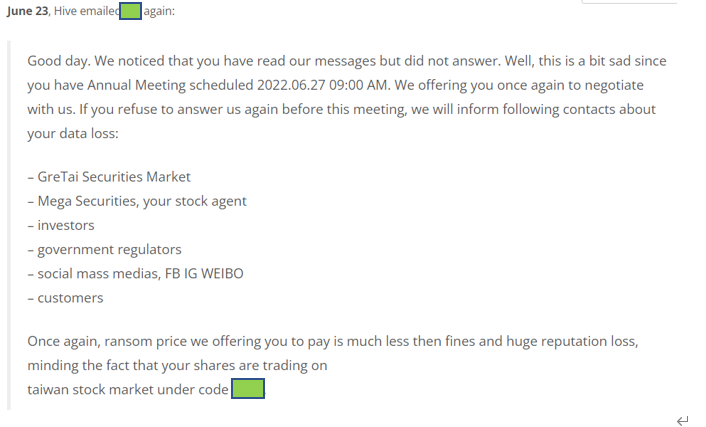

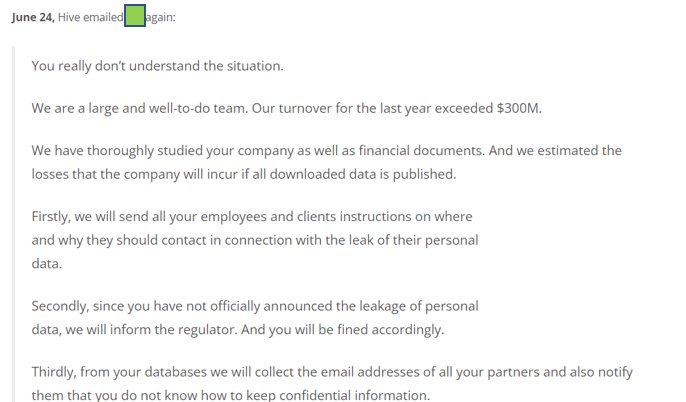

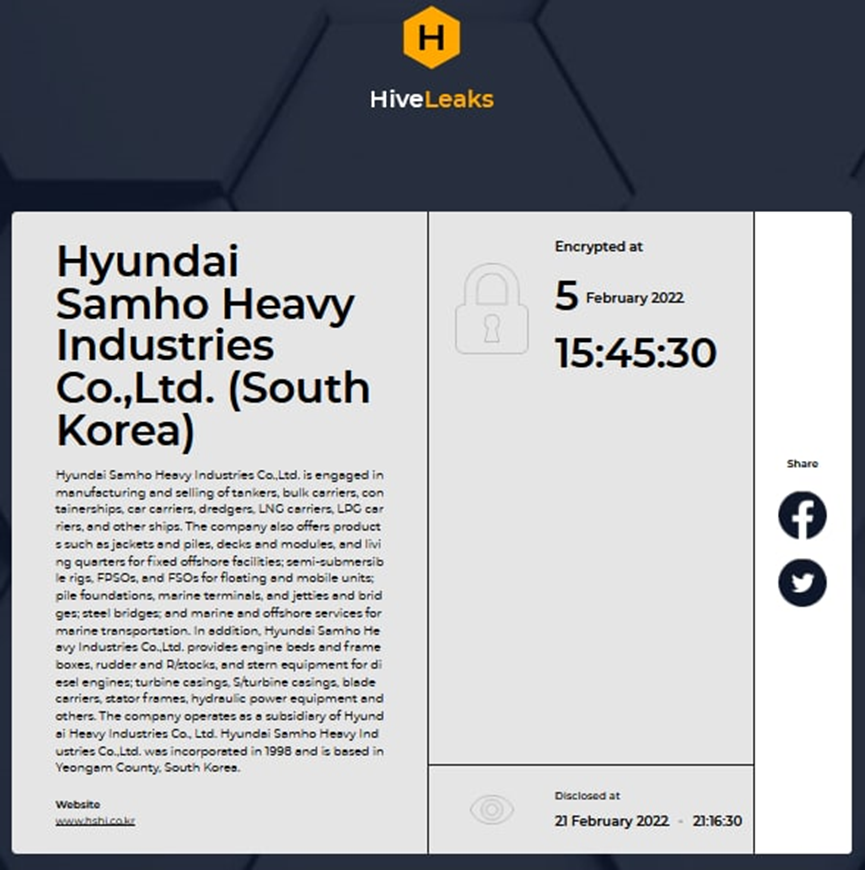

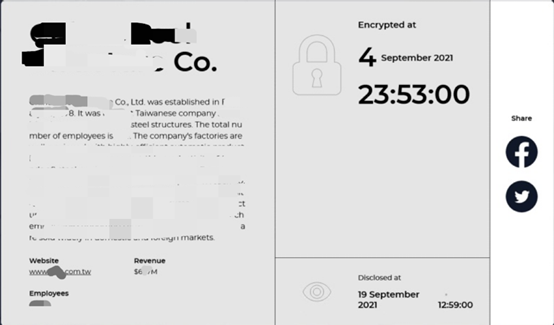

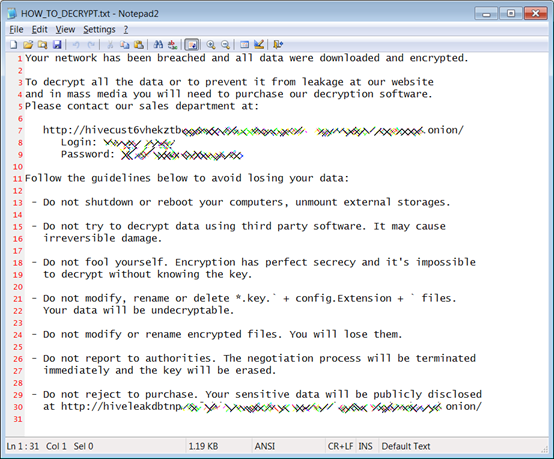

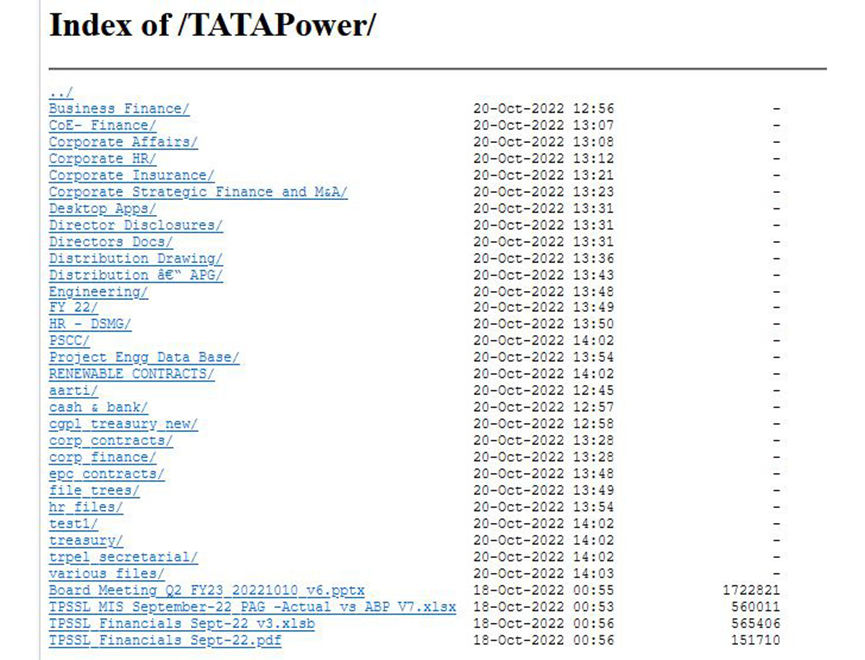

據說該入侵事件發生在 2022 年 10 月 3 日,作為其雙重勒索的一部分,Hive已在10其揭秘網站Hive Leaks上外洩盜來的數據,這包括簽署的客戶合約、協議以及其他敏感資料,例如電子郵件、地址、電話號碼、護照號碼、納稅人數據等。

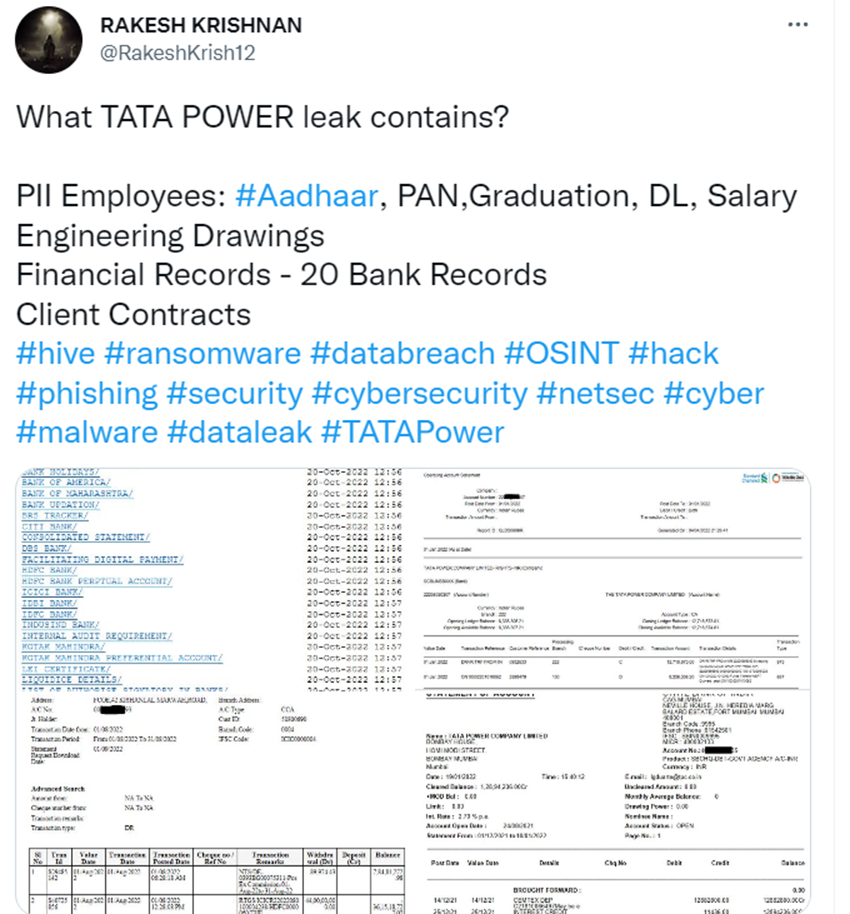

這家總部位於孟買的公司是印度最大的綜合電力公司,隸屬於塔塔集團(Tata Group),根據安全研究人員 Rakesh Krishnan 分享的進一步細節,外洩包含個人身份資料 (PII),包括 Aadhaar 身份號碼、永久帳號 (PAN)、駕駛執照、工資細節和工程圖紙。

最新發展也表明,塔塔電力可能已拒絕支付贖金,促使Hive勒索軟體組織在其 暗網網站上發布竊取的數據。

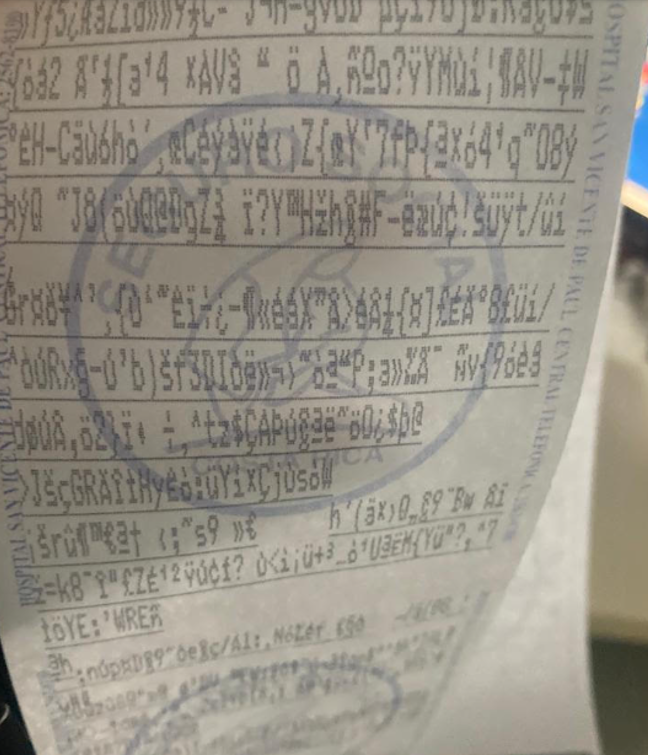

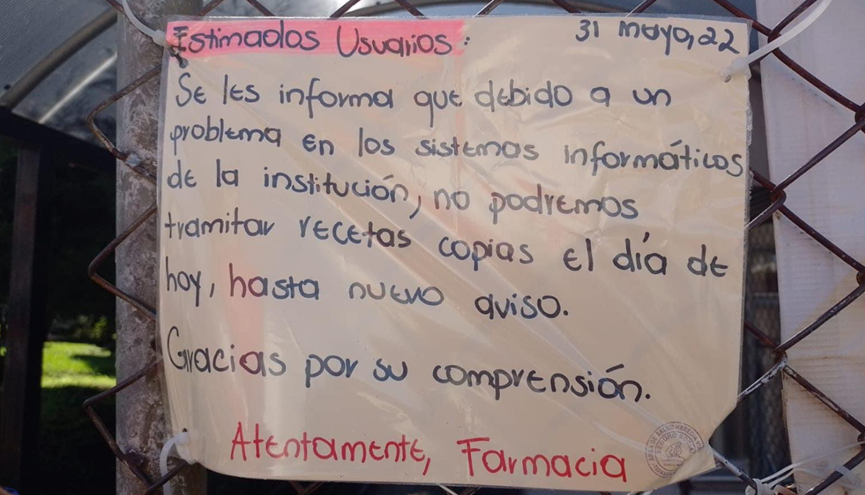

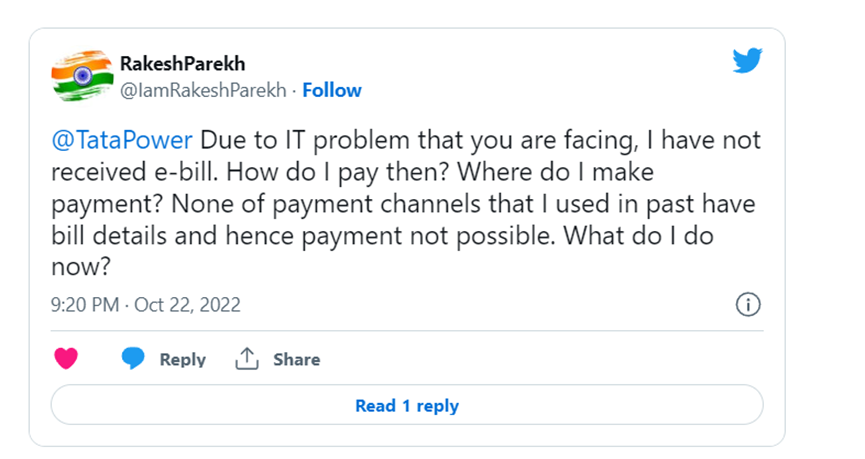

直到10月20-22日,仍出現許多 客戶在 Tata Power 官方的Twitter 上報告了無法支付賬單,其中一些人表示他們因無法完成支付,一些人還報告說他們已經付款,但仍然接到電話說他們的賬單還沒有支付。

Hive 勒索軟體自 2021年 6 月以來一直處於活躍狀態,提供勒索軟體即服務(Ransomware As a Service),並採用雙重勒索模式威脅受害者在Hive Leaks上發布從受害者那裡竊取的數據。2021 年 8 月,聯邦調查局 (FBI) 發布了 關於 Hive 勒索軟體攻擊的緊急警報,其中包括與Hive活動相關的技術細節和入侵指標。根據區塊鏈分析公司 Chainalysis 發布的一份報告,Hive 勒索軟體是 2021 年收入排名前 10 位的勒索軟體之一。該組織使用了多種攻擊方法,包括惡意垃圾郵件活動、易受攻擊的 RDP 伺服器和外洩的 VPN 憑證。

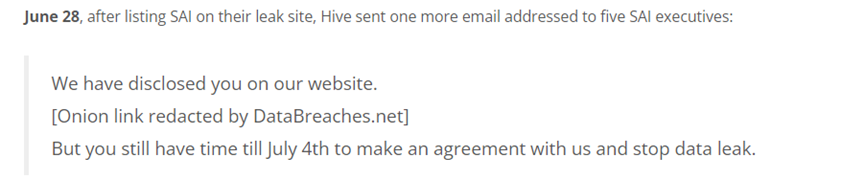

6 月,微軟威脅情報中心 (MSTIC) 研究人員在分析勒索軟體用於刪除 .key檔案的新技術時發現了Hive的新變種。Hive 勒索軟體的新變種與舊變種之間的主要區別在於使用的程式語言,舊的變體是用 Go 語言編寫的,而新的 Hive 變體是用 Rust 編寫的。

Rust 語言具有以下優點:

*它提供記憶體、數據類型和線程安全性

*對底層資源有深度控制

*具有用戶友好的語法

*它具有多種並行機制,從而實現快速安全的檔案加密

*它有各種各樣的密碼庫

*逆向工程相對更困難

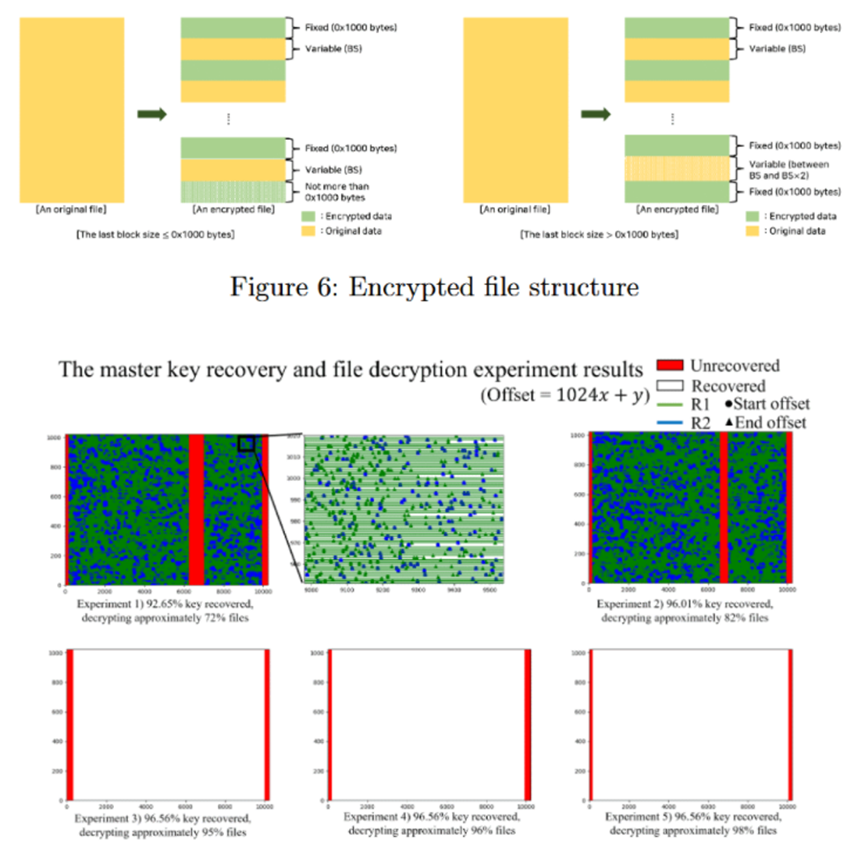

最新的 Hive 變種中最重要的變化是它採用的加密機制。新變種於 2022 年 2 月 21 日首次上傳到 VirusTotal,在幾天後,韓國國民大學的一組研究人員 分享了有關如何解密受 Hive 勒索軟體感染的系統的數據的研究細節。

有關Hive勒索軟體的”部分”入侵指標(Indicator of Compromise -IOCs):

Domain

hiveleakdbtnp76ulyhi52eag6c6tyc3xw7ez7iqy6wc34gd2nekazyd.onion

SHA256

e81a8f8ad804c4d83869d7806a303ff04f31cce376c5df8aada2e9db2c1eeb98

SHA1

ecf794599c5a813f31f0468aecd5662c5029b5c4

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”