美國網路司令部(USCYBERCOM)周三(7/20)披露了數十種形式的惡意軟體,這些惡意軟體已被用於攻擊烏克蘭的網路,其中包括 20 個前所未見的惡意程式樣本。惡意軟體樣本是由烏克蘭安全局在該國的各種受感染網路上發現的,據信,自 2022 年 2 月俄羅斯入侵開始之前,網路活動就有所增加。

美國網路司令部指出,此次披露的入侵指標(Indicator of compromise -IOCs)是他們和其他美國機構定期努力的一部分,旨在突出俄羅斯、中國、伊朗和北韓等攻擊者用來削弱烏克蘭網路的駭客工具並旨在加強集體的網路安全,繼續在網路安全方面建立強有而力的伙伴關係。

美國網路司令部進一步解釋入侵指標的重要性,由於入侵指標是主機系統或網路被入侵的證據,能充當潛在漏洞的網路防禦者的數位取證,通過IOCs使用戶能夠在該主機系統或網路中搜索和識別惡意軟體。

根據 Mandiant的說法,烏克蘭的公共和私人實體都成為了幾個網路間諜組織的目標,這些組織使用網路釣魚和誘餌,並在入侵中使用的惡意軟體支援多種操作,而這些組織此前曾進行過間諜活動、假訊息操作和破壞性攻擊等。

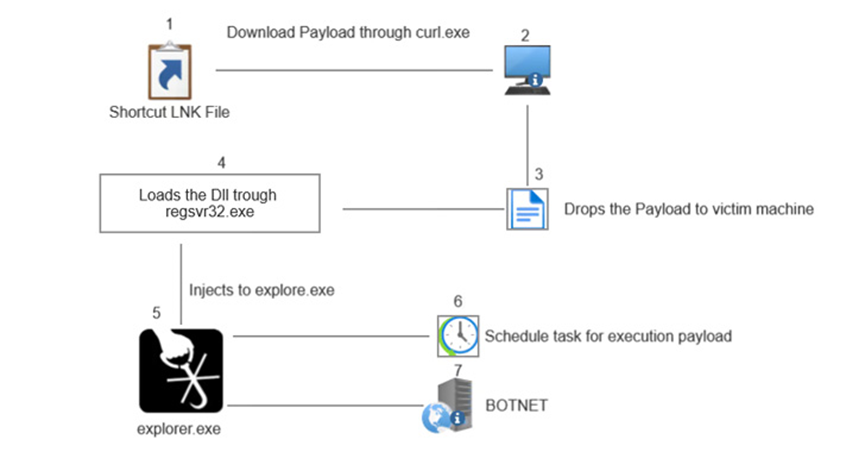

一個針對烏克蘭的駭客組織是 UNC1151,與白俄羅斯情報部門有關連,並為Ghostwriter 的假訊息活動提供技術支援。UNC1151 一直針對烏克蘭、拉脫維亞、立陶宛、德國和波蘭的政府和媒體實體,自 2 月 24 日俄烏戰爭爆發以來,UNC1151 一直積極針對烏克蘭。據觀察,該網路間諜組織使用了 Cobalt Strike Beacon(一個具有檔案傳輸和shell 命令執行功能 )和 Microbackdoor (可以傳輸檔案、執行命令、截圖和自我更新) 的惡意軟體。

另一個活躍在烏克蘭的駭客組織是俄羅斯國家級駭客UNC2589,研究人員認為,該組織是 1 月份部署了WhisperGate 惡意軟體,對烏克蘭實體破壞性攻擊的幕後黑手。WhisperGate 被用於一系列入侵,影響了至少 70 個屬於烏克蘭政府的網站網域。在過去的幾個月中,還觀察到該駭客組織針對北美和歐洲的北約成員國。UNC2589 擅長網路釣魚,利用例如 Covid-19、政府相關誘餌、烏克蘭戰爭等主題來部署惡意軟體–Grimplant(一種基於 Go 的後門,用於執行系統監視和命令執行)和 Graphsteel (一種開源的滲透工具,可以從目標系統中收集各種類型的資料。)

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”