越南資安公司 GTSC 警告說,在Microsoft Exchange Server 中發現了新的零時差漏洞,這可導致遠端程式碼執行(RCE),GTSC 的 SOC 團隊在周四的一篇博客文章中詳細介紹了先前未披露的Exchange 漏洞及其臨時遏制計劃,以幫助其他人在微軟提供官方修補之前阻止攻擊。GTSC在8月份為客戶提供服務時,首次發現該漏洞在 IIS 日誌中以與ProxyShell 漏洞相同的格式發出漏洞利用嘗試。雖然該公司在發現零時差漏洞後不久就聯繫了Zero Day Initiative (ZDI) 漏洞懸賞計畫,以便與微軟合作,盡快準備好修補,然而到目前為止,GTSC 已經看到其他客戶系統正在被這個 0-day 漏洞攻擊。另外,這兩個漏洞尚未正式分配CVE標識符(CVE ID),但被ZDI跟踪為ZDI-CAN-18333(CVSS 分數:8.8)和ZDI-CAN-18802(CVSS 分數:6.3)。

GTSC表示,成功利用這些漏洞可能會被濫用以在受害者的系統中建立立足點,從而使攻擊者能夠投放Web shell並在受感染的網路中進行橫向移動

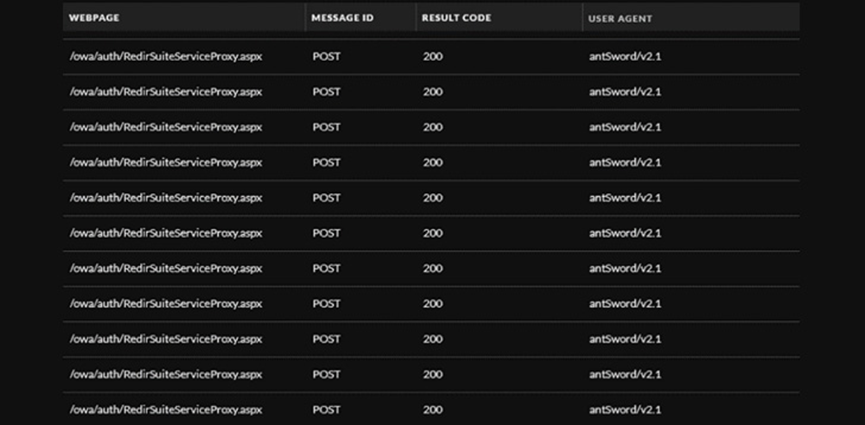

GTSC 的紅隊確認如何利用該漏洞存取 Exchange後端的組件並執行 RCE,但並未公佈這些技術的細節。然而,GTSC確實表示它記錄了攻擊以收集資料並在受害者系統中建立立足點,檢測到大部分被混淆的 Web shell 被採用到 Exchange伺服器,同時GTSC檢測到攻擊者使用了Antsword,這是一個基於中文的開源跨平台網站管理工具,支援 Web shell 管理。GTSC推測,由於 Web shell 的簡體中文編碼,攻擊可能源自中國駭客組織。攻擊中還部署了China Chopper web shell,這是一個輕量級後門,可以授予持久遠端存取權限,並允許攻擊者隨時重新連接以進行進一步利用。

值得注意的是,去年ProxyShell 漏洞遭到廣泛開採時,Hafnium 也部署了China Chopper web shell ,Hafnium 是一個在中國境外運營的APT駭客組織。

GTSC 觀察到的進一步利用後活動包括將惡意 DLL 注入內存,使用 WMI 命令行 ( WMIC ) 實用程式在受感染的伺服器上丟棄和執行額外的payloads。

據悉該漏洞利用分為兩個階段:

1.與 ProxyShell 漏洞格式類似的request: autodiscover/autodiscover.json?@evil.com/<Exchange-backend-endpoint>&Email=autodiscover/autodiscover.json%3f@evil.com。

2.使用上面的連結存取可以實現 RCE 的後端組件。

研究人員說:“這些 Exchange 伺服器的版本表明已經安裝了最新的更新,因此不可能利用 ProxyShell 漏洞進行利用。

可用的臨時緩解措施:

在 Microsoft 發布安全更新以解決這兩個零時差漏洞之前,GTSC共享臨時緩解措施,通過使用 URL 重寫規則模組添加新的 IIS 伺服器規則來阻止攻擊嘗試:

1. 在前端的自動發現中,選擇選項卡 URL 重寫,然後選擇請求阻止。

2. 將字串“ .*autodiscover\.json.*\@.*Powershell.* ”添加到 URL 路徑。

條件輸入:選擇 {REQUEST_URI}

3. GTSC 補充說:“我們建議全球所有使用 Microsoft Exchange Server 的組織/企業盡快檢查、審查和應用上述臨時補救措施,以避免潛在的嚴重損害。”

想要使用此漏洞檢查其 Exchange伺服器是否已被入侵的管理員可以操作以下 PowerShell 命令來掃描 IIS 日誌檔案以查找入侵指標:

Get-ChildItem -Recurse -Path <Path_IIS_Logs> -Filter “*.log” | Select-String -Pattern ‘powershell.*autodiscover\.json.*\@.*200

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”