根據ArcticWolf Labs的 IT 安全研究人員已發出警告,攻擊者可以利用廣泛使用的 VoIP 軟體中的漏洞來獲得對實體公司網路的初始存取權限。根據他們的研究,Lorenz勒索軟體通過利用 MiVoice Connect 的 Mitel Service Appliance設備 來入侵企業網路。最初的惡意活動源自位於網路外圍的Mitel設備,Lorenz利用遠端程式碼執行漏洞(CVE-2022–29499)來獲取反向shell(reverse shell),然後使用Chisel作為隧道工具進入網路。

資安公司CrowdStrike 6 月份的一份Blog中,報告了相同的零時差漏洞,並還提供了觀察到的駭客攻擊手法的詳細說明。另外,根據安全研究員 Kevin Beaumont透露,Mitel VoIP 產品也一個有利可圖的切入點,因為有近 20,000 台Mitel VoIP設備暴露互聯網上,使它們容易受到惡意攻擊。

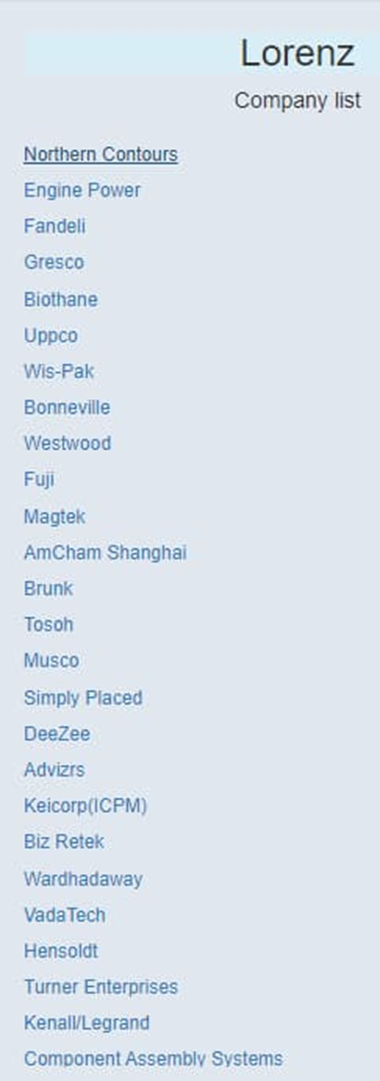

據ArcticWolf Labs研究人員稱,攻擊者在獲得初始存取權限後等待了近一個月的時間來執行後利用操作,包括通過 web shell 建立持久性、獲取憑據、網絡偵察和權限升級,然後進行了橫向移動。他們利用 FileZilla 進行數據洩露,並通過 BitLocker 執行加密。最後,他們在 ESXi 系統上啟動了 Lorenz 勒索軟體。與許多其他勒索軟體組織一樣,Lorenz 以通過在加密系統之前竊取數據進行雙重勒索而聞名,至少在2021 年 2 月以來,攻擊者針對位於美國的中小型企業 (SMB),同時也攻擊中國和墨西哥的組織,根據HackRead的報導,包含上海美國商會、Fuji和 MagTek都被列為Lorenz勒索軟體的受害者。

駭客越來越多地針對鮮為人知/受監控的資產來逃避檢測。因此,在這種情況下,僅監控關鍵資產是不夠的,安全團隊必須應監控所有面向外部的設備以發現潛在的惡意活動,包括 VoIP 和物聯網設備。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”