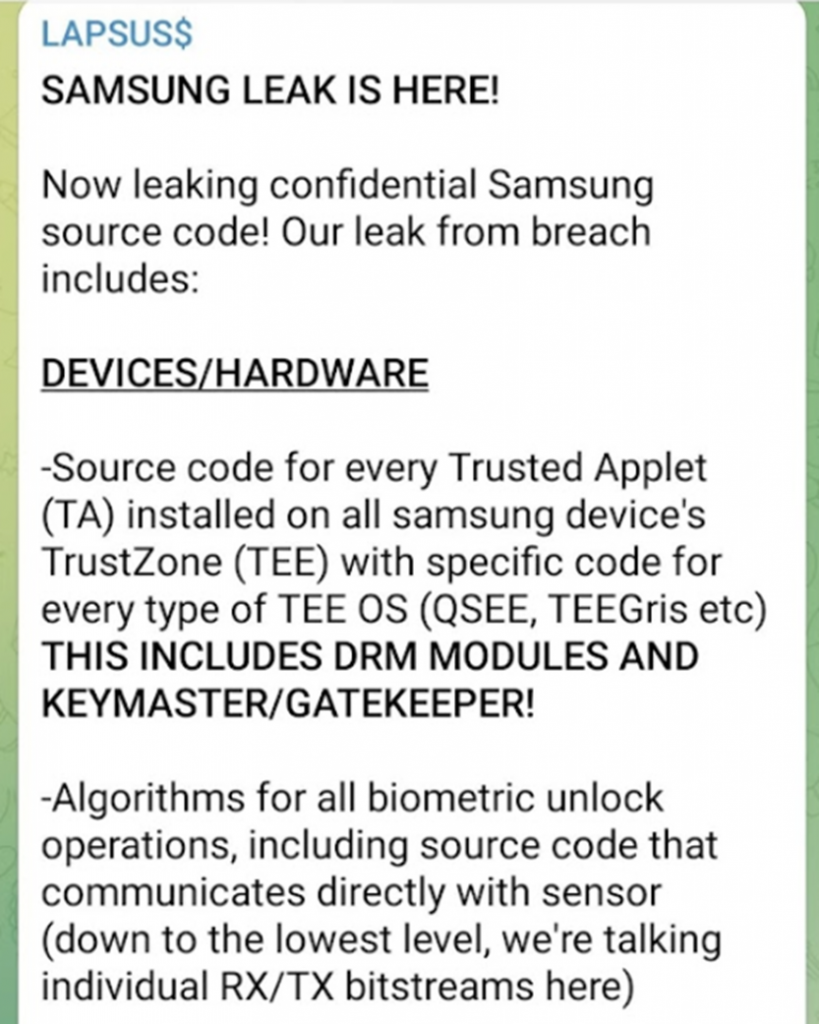

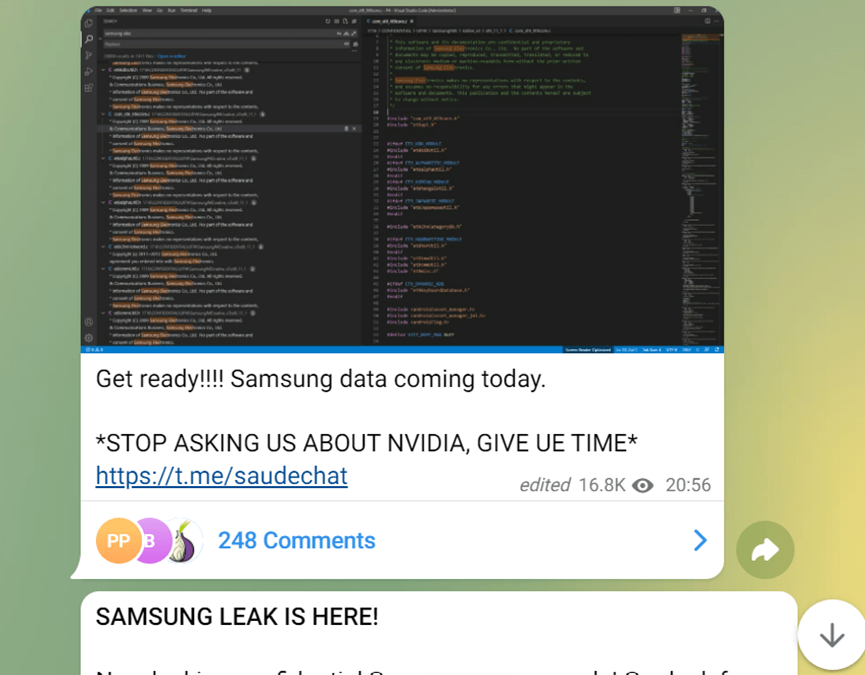

繼Nvidia在二月份遭Lapsus$攻擊後,上週六(3/5)傳出韓國科技巨頭也遭Lapsus$攻擊。綜合資安外媒報導,入侵Nvidia的同一個組織Lapsus$也成功入侵了三星,並在其Telegram頻道上發布了三星近 190GB 的機密資料,包括專有資訊(proprietary information)、應用程式的原始碼和與各種三星項目相關的數據存儲庫,更具體地說,Lapsus$ 聲稱擁有下列數據:

*Samsung Knox身份驗證碼

*生物特徵解鎖操作的演算法

*所有最新三星設備的Bootloader原始碼

*安裝在所有三星設備的TrustZone環境上Trusted Applet的原始碼,以及每種類型的 TEE 操作系統(QSEE、TEEGris 等)的特定程式碼,這包括DRM模組和 keymaster/gatekeeper 的數據。

*用於授權和驗證三星帳戶的技術的完整原始碼,包括 API 和服務

*來自高通的機密原始碼

*三星activation servers的原始碼

目前尚不清楚三星的系統是什麼時候被駭客入侵,以及駭客與三星進行了任何類型聯繫或談判,但如果上述資料準確無誤,這些重大數據的外洩,可對三星產生嚴重的影響。

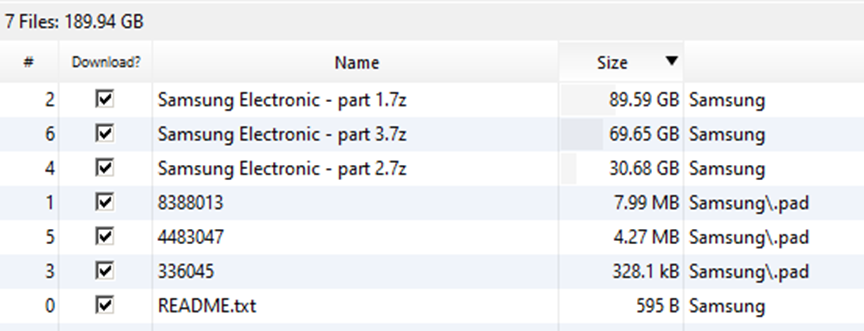

Lapsus$ 將發佈的190GB數據拆分為三個壓縮檔案,將資料上傳到網路,並以torrent 形式提供下載,Lapsus$還表示由於下載者數量眾多,將部署更多

伺服器以提高下載速度。

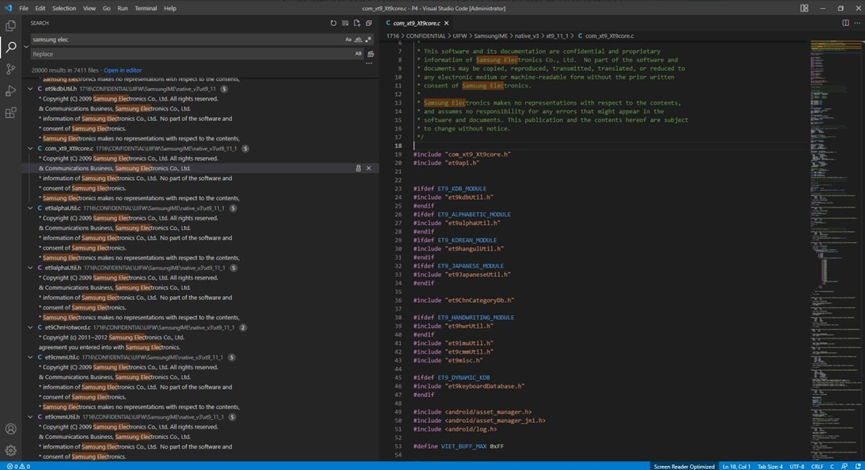

據悉,從 torrent下載的一個ReadMe.txt中,解釋了三個 7Zip檔案的內如下容:

Part1.7z:包含有關 Security/Defense/Knox/Bootloader/TrustedApps 和其他各種項目的原始碼和相關數據的轉儲

Part2.7z:包含有關設備安全和加密的原始碼和相關數據的轉儲

Part3.7z:包含來自三星 Github 的各種存儲庫:行動防禦工程、三星帳戶後端、三星通行證後端/前端和 SES(Bixby、Smartthings、商店)

根據韓聯社報導,三星正在評估情況。

有關Lapsus$的部分入侵指標(Indicator of compromise -IOCs):

SHA 256

0e1638b37df11845253ee8b2188fdb199abe06bb768220c25c30e6a8ef4f9dee

Hamakaze.exe

SHA 256

9d123f8ca1a24ba215deb9968483d40b5d7a69feee7342562407c42ed4e09cf7

mimikatz.exe

3/8更新: 根據彭博的新聞報導,三星證實內部資料在駭客入侵中被竊,在初步調查中發現有關Galaxy手機運作的原始碼外洩,但沒有證據顯示外洩的資料包含員工或用戶的個資。