日本街頭,超商貨架上的「Asahi Super Dry」啤酒一度難尋蹤跡。這並非市場行銷手法,而是一起真實的網路攻擊——朝日集團(Asahi Group Holdings) 成為勒索軟體集團 麒麟(Qilin) 的最新受害者。

這起事件再度揭示一個殘酷現實:當勒索軟體入侵製造業,產線停擺不只是 IT 事故,而是供應鏈危機的起點。

從駭入到癱瘓:朝日事件全紀錄

9 月 29 日,朝日發現內部系統異常後,緊急關閉多項業務系統。訂單平台、出貨系統、客服中心全數暫停。

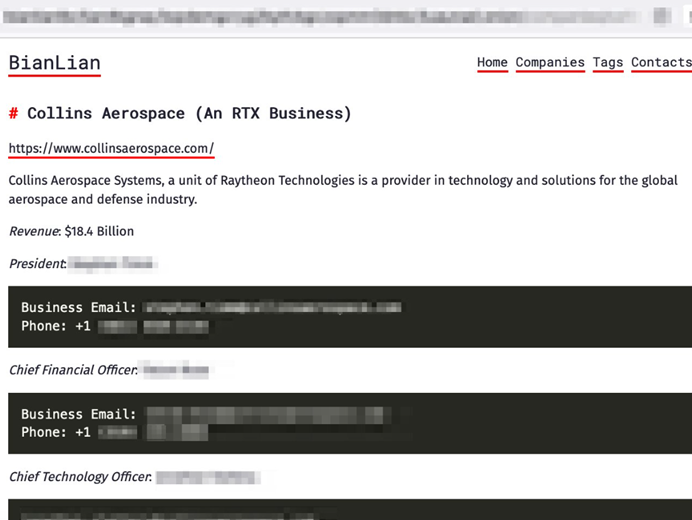

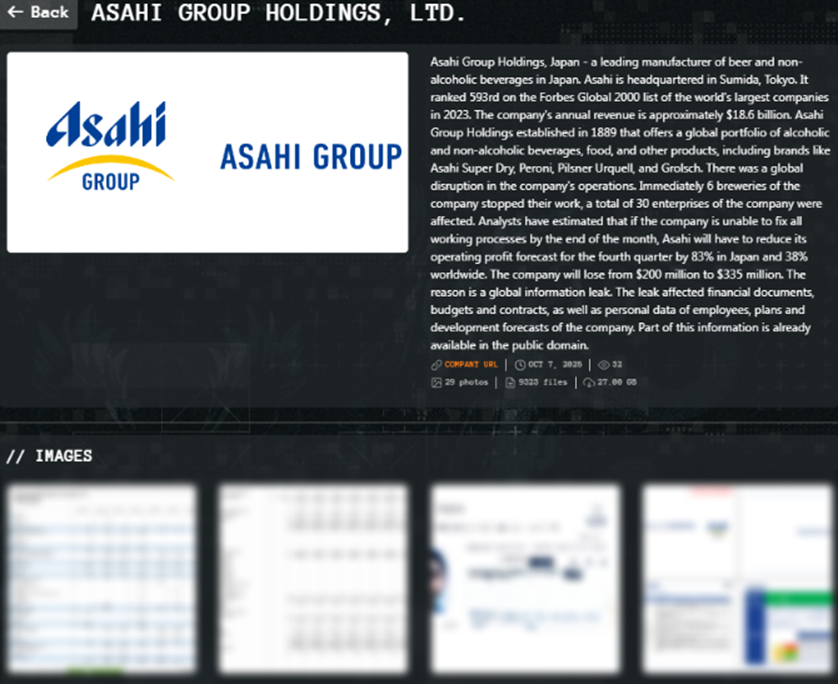

短短數日後,麒麟勒索軟體組織 在暗網貼出所謂「證據」,並自稱竊取了 27GB、共 9,323 份檔案——包括財報、合約、開發計畫、員工個資與護照影像。

更令人擔憂的是,部分文件顯示攻擊波及海外子公司,連澳洲墨爾本與美國舊金山的員工資料也遭外洩。

朝日集團目前尚未透露是否與攻擊者談判,麒麟亦未公布贖金金額。

事件時間軸 :

- 9 月 29 日:朝日集團發現系統異常後,立即關閉部分營運並進行網路隔離。

- 10 月 3 日:公司公開聲明,證實為勒索軟體事件,並指出部分資料可能遭未授權外洩。

- 10 月 7 日:勒索軟體即服務(Ransomware-as-a-Service, RaaS)組織 麒麟於其暗網外洩網站上聲稱對此事件負責,並上傳部分「證據檔案」,共29張截圖。

產線受困:IT 滲透 OT 的連鎖效應

朝日事件的癱瘓,不只是資訊部門的災難。它反映出製造業長期存在的系統結構性問題:IT 與 OT(Operational Technology)邊界模糊。

Sophos 威脅情報總監 Rafe Pilling 指出:

「許多製造商在自動化與監控導入後,企業網路與生產網路之間的防線被削弱,攻擊者只要滲透辦公網段,就能進一步控制生產端。」

這意味著,駭客不需侵入工廠控制系統,只要從員工電郵或財務伺服器下手,就能引發生產線停擺。

亞太勒索浪潮:2025 年再創新高

根據 Comparitech 的資料,麒麟是 2025 年攻擊活動最頻繁的勒索軟體組織,已確認攻擊超過 百起,其中日本就佔了四家:

- 新光塑膠(Shinko Plastics)(2025 年 6 月)

- Nissan Creative Box(2025 年 8 月)

- 尾崎醫療(Osaki Medical)(2025 年 8 月)

- 以及這次的 朝日集團(2025 年 9 月)

今年以來,亞太地區的勒索攻擊已明顯升溫——從馬來西亞機場系統中斷,到南韓外交單位遭鎖,再到中國駭客組織 Silver Fox 同時鎖定台灣與日本的混合型攻擊,整個區域的製造與關鍵基礎設施正面臨前所未有的威脅。

勒索即服務:麒麟 的「生意模式」

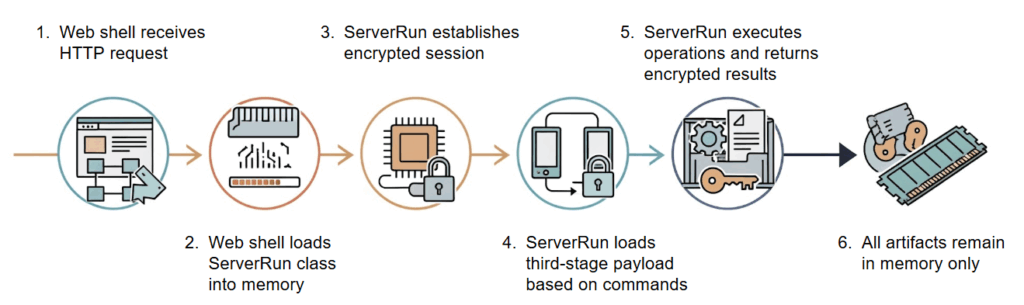

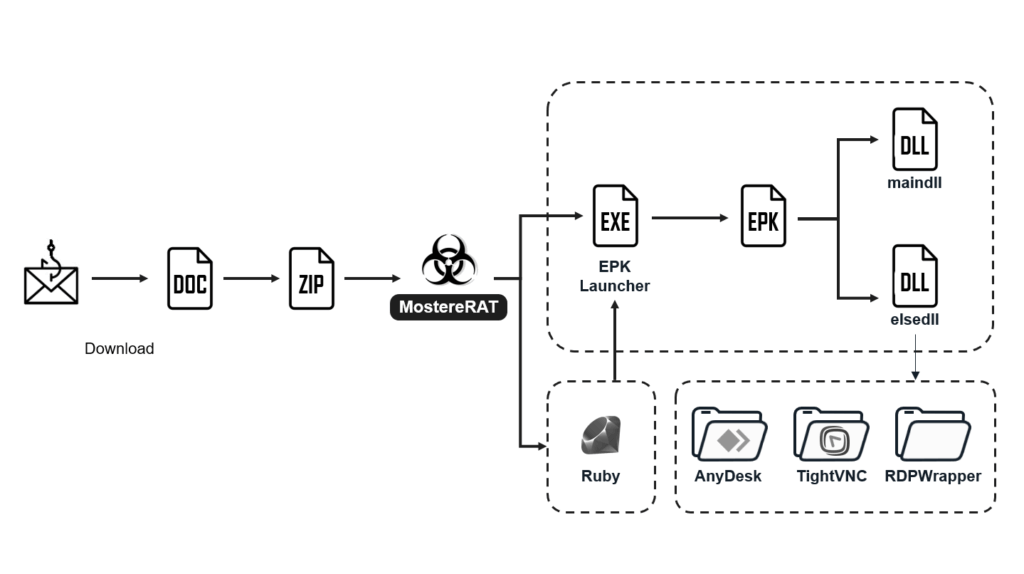

麒麟並非傳統駭客組織,而是典型的 RaaS(Ransomware-as-a-Service) 平台。

它將勒索軟體商品化,出租給「加盟駭客」使用,再從每次贖金中抽取 15% 至 20%。

這種結構化的犯罪生態,讓勒索攻擊的門檻更低、擴散更快。麒麟 的惡意程式以 Rust 與 C 語言 撰寫,具跨平台特性,可同時攻擊 Windows、Linux 與 ESXi 系統。

同時,它禁止攻擊俄羅斯與獨立國協(CIS)國家系統,顯示其可能與東歐網絡犯罪圈存在聯繫。

專家觀點:營運韌性 = 資安韌性

Keeper Security 日本區總經理 西山貴紀(Takanori Nishiyama) 強調,這起事件凸顯日本產業在數位化過程中的弱點:

「傳統製造環境的資安防禦尚未跟上自動化與雲端化的腳步,駭客正是利用這些缺口入侵。身份與權限管理(IAM)已成為防線關鍵。」

同時,Comparitech 的 Rebecca Moody 補充:

「製造業無法隱藏勒索事件的影響。當生產停頓、貨架空白,整個市場都能看見。」

這也是為何,過去六年中製造業成為被攻擊最多的行業之一,平均每日停工損失高達 190 萬美元。

從朝日事件看企業啟示

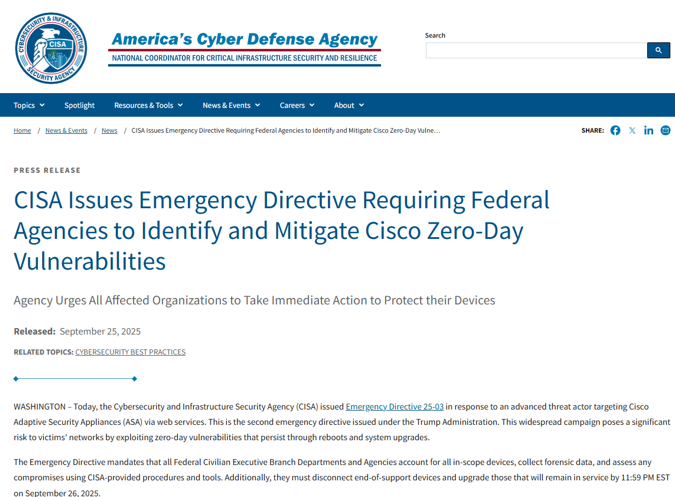

日本政府近年推動《主動防禦法(Active Cyber Defense)》,允許執法單位可提前封鎖惡意伺服器、阻斷攻擊鏈。

然而,制度只能減少部分風險,真正的防線仍在企業自身。

從朝日事件,我們可歸納出三項關鍵啟示:

- 網段隔離(Segmentation) 是防止 IT 滲透 OT 的首要策略。

- 多層式防護與零信任架構(Zero Trust) 能有效降低橫向移動風險。

- 持續威脅監控與事件演練 是確保營運不中斷的關鍵。

結語:當啤酒成為網攻的代價

朝日事件不只是一次網路入侵,它象徵著製造業在數位轉型時代的「軟肋」——

當生產線連上網路,資安就不再是後勤議題,而是企業營運的生命線。

當「啤酒缺貨」成為勒索軟體的具體後果,這提醒我們:

下一次停產,可能不是因為疫情或原物料,而是一封被忽略的釣魚郵件。

麒麟勒索軟體的部分入侵指標(Indicator of compromise -IOCs):

MD5

- f6f89e070ed9be62b9ca284f2f7af9e5

- b7190b72bc8ff87f5bddd87de01f3343

SHA-256

- d3af11d6bb6382717bf7b6a3aceada24f42f49a9489811a66505e03dd76fd1af

- aeddd8240c09777a84bb24b5be98e9f5465dc7638bec41fb67bbc209c3960ae1

SHA1

- b7b6e89c037599c2111093fabeee04c6b9333ceb

- fa62188bdcbfdb784665c08e57d7072511ee9465