Cisco 近日發布緊急安全通告,要求用戶立即修補 Cisco Secure Firewall Adaptive Security Appliance (ASA) 與 Cisco Secure Firewall Threat Defense (FTD) 軟體中兩項重大零日漏洞。根據 Cisco 的說明,這些漏洞已在實際環境中被利用,可能對企業與政府機構的網路邊界設備造成嚴重威脅。

兩大零日漏洞重點

- CVE-2025-20333 (CVSS 9.9)

漏洞源於 HTTP(S) 請求對使用者輸入驗證不當。攻擊者若擁有合法 VPN 帳號,透過特製 HTTP 請求即可在受影響設備上以 root 權限執行任意程式碼,風險極高。 - CVE-2025-20362 (CVSS 6.5)

同樣因輸入驗證缺陷,允許未經驗證的遠端攻擊者存取受限 URL 端點,輕易繞過認證控制。

Cisco 表示,目前已觀察到針對這兩個漏洞的 嘗試性利用行為,並懷疑駭客可能將兩漏洞 串連使用,以突破認證機制並執行惡意程式。

國際資安單位協助調查

此次漏洞事件獲得多國政府資安單位支援,包括:

- 澳洲資安局 (ASD / ACSC)

- 加拿大網路安全中心

- 英國 NCSC

- 美國 CISA

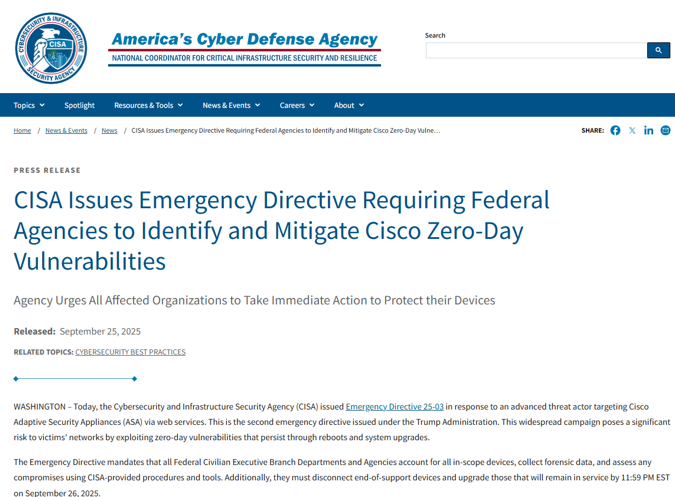

美國 CISA 更發布緊急指令 (ED 25-03),要求聯邦機構 24 小時內檢測與修補,並將兩漏洞納入 已知遭利用漏洞 (KEV) 清單。CISA 警告,APT 攻擊者已展開大規模攻擊,利用零日漏洞對 ASA 設備進行未經授權的遠端程式碼執行,甚至修改 ROM 以在重啟或升級後持續存在,對受害網路構成重大風險。

攻擊活動已被追蹤至代號 ArcaneDoor 的威脅集團,背後行為者為 UAT4356 (又名 Storm-1849)。該集團過去曾針對多家廠商的邊界設備投放惡意程式,例如 Line Runner 與 Line Dancer。

其他相關漏洞與攻擊趨勢

Cisco 同步修補了第三個高危漏洞 CVE-2025-20363,存在於防火牆與 Cisco IOS 軟體中,允許未經驗證的攻擊者遠端執行任意程式碼。

資安公司 GreyNoise 監測到,2025 年 8 月底曾有多達 25,000 個獨立 IP 針對 ASA 登入入口及 Cisco IOS Telnet/SSH 服務進行大規模掃描。過往統計顯示,類似偵察行為在 80% 情況下會伴隨新漏洞公開與攻擊爆發。

此外,Cisco 近期亦釋出針對 Cisco IOS / IOS XE 軟體的高風險零日漏洞修補,並於今年五月提醒使用者,Wireless LAN Controller 存在極高風險漏洞,可被未經授權的攻擊者遠端接管設備。

資安專家觀點與防護建議

這波針對 Cisco ASA/FTD 的攻擊事件凸顯了 邊界防火牆與網路設備的高價值目標特性。APT 攻擊者已掌握零日漏洞與 ROM 持久化技術,使得受影響設備在被攻陷後可持續存在控制程式,對企業及政府網路防護造成重大挑戰。

建議措施:

- 立即更新:所有 Cisco ASA/FTD 設備應升級至官方修補版本。

- 檢查異常行為:強化設備日誌與流量監控,特別注意未授權存取、異常重啟或 ROM 修改跡象。

- 限制暴露面:避免將管理介面直接暴露於公網,並限制可存取來源 IP。

- 應變演練:將邊界設備納入資安演練,確保遭入侵時能快速隔離與復原。

結語

Cisco ASA/FTD 零日漏洞事件已被證實為大規模、持續性攻擊,涉及高度進階威脅行為者 (APT)。所有使用相關設備的單位應立即採取行動完成修補,防止網路資安遭受重創。