在全球資安戰場上,電子郵件與通訊系統仍然是最具戰略價值的目標,近期 Palo Alto Networks 旗下 Unit 42 的研究揭露,中國國家支持的駭客組織 Phantom Taurus 已持續三年以上,入侵並控制 Microsoft Exchange 郵件伺服器,長期竊取各國外交部、使館與國防相關單位的敏感資料。

這場長期的間諜行動,不僅展現了 APT(Advanced Persistent Threat,高級持續性威脅)組織的典型特徵,也提醒防禦方必須重新檢視 核心通訊基礎設施的安全性。

Phantom Taurus 的戰略目標與攻擊範圍

Unit 42 觀察到,Phantom Taurus 主要目標包括:

- 外交部門與駐外使館:蒐集外交談判、國際會議、戰略合作等敏感資訊。

- 國防與軍事通訊:追蹤軍事演習、武器交易、區域安全動態。

- 區域戰略要地:特別是 阿富汗、巴基斯坦、中東國家,這些皆屬北京長期關注的地緣政治熱點。

研究指出,許多攻擊事件發生在 國際重大事件或軍事局勢變動之前後,顯示該組織的情報行動與中國國家戰略存在高度一致性。

攻擊鏈解析:從 MS Exchange 到 IIS

Phantom Taurus 並非依賴單一工具,而是建立了一整套長期滲透的技術鏈:

1. 初始滲透

- 利用 Exchange 伺服器漏洞:APT 攻擊常透過已知或 0-day 漏洞,取得對郵件伺服器的存取權限。

- 部署後門程式:植入持久化存取的後門,確保即使系統修補後,仍能繼續存取。

2. 情資蒐集

- 鎖定郵件內容:攻擊者會特別搜尋與外交、軍事活動相關的電子郵件。

- 擴展到資料庫:研究團隊發現攻擊者編寫 自訂 SQL 腳本,能動態查詢資料庫並匯出資料,表示其目標不僅限於郵件,而是擴大至內部業務資料。

3. 維持隱匿性

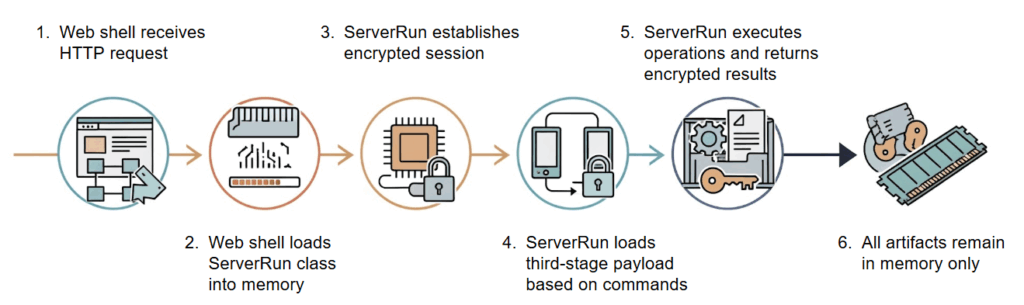

- NET-STAR 惡意軟體:一個新發現的工具組,專攻 Microsoft IIS 伺服器。

- IIServerCore 後門:採取 無檔案(fileless) 技術,程式直接執行於 IIS 記憶體中,不會留下檔案於磁碟,因此傳統防毒與檔案掃描極難偵測。

- 動態策略切換:一旦發現防禦方開始偵測,Phantom Taurus 會迅速更換工具或基礎設施,增加追蹤難度。

Phantom Taurus 與其他中國 APT 的連結

Unit 42 指出,Phantom Taurus 的基礎設施與戰術技術(TTPs)與 Mustang Panda、Winnti 等中國 APT 組織有重疊跡象。這代表其背後可能存在 共享基礎設施 或 國家級協作。

對防禦者而言,這意味著單一事件不能只視為孤立攻擊,而是必須放在更大範圍的 中國網路作戰生態系 中去理解。

防禦啟示:如何因應長期滲透威脅

Phantom Taurus 的案例對全球資安社群提出幾項重要警示:

- 郵件與通訊伺服器是戰略要害

- Exchange、O365、IIS 等服務,往往是組織日常運作的核心,卻同時是 APT 的首要目標。

- 建議:持續進行漏洞修補,並強化郵件伺服器的行為監控。

- APT 攻擊並非一次性,而是長期性

- 攻擊者可能潛伏數月甚至數年,持續擷取資訊。

- 建議:導入 持續威脅獵捕 (Threat Hunting),主動尋找異常行為,而非僅依賴警報回應。

- 無檔案攻擊是新常態

- 傳統防毒依賴檔案特徵比對,對於記憶體中的惡意程式偵測能力有限。

- 建議:部署 EDR/XDR 解決方案,針對記憶體層級行為進行監控。

- 情報導向的防禦必不可少

- 單靠技術防禦不足,需結合威脅情報(Threat Intelligence),理解攻擊者的戰術、基礎設施與攻擊目標。

- 建議:建立 情資共享機制,與產業、政府單位合作,以提升整體防禦能力。