最近,FortiGuard Labs 的研究人員揭露了一個新的惡意程式 MostereRAT,專門鎖定 Windows 使用者,並被評為「高危險等級」威脅。不同於一般木馬,MostereRAT 會直接幫駭客開啟「全功能遠端控制權」,就像對方坐在你的電腦前一樣。

攻擊怎麼來?

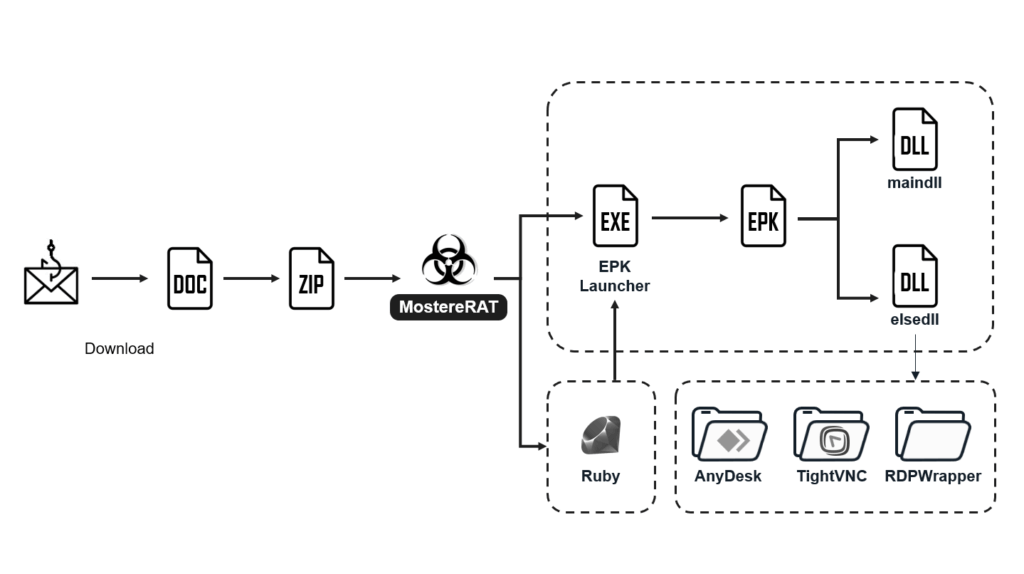

這波攻擊最先出現在日本,駭客會寄送看似正常的商業信件,裡面藏有惡意連結。只要受害者一點擊,惡意檔案就會被下載並誘使開啟,進而觸發 MostereRAT 的感染流程。

從社交工程的角度來看,這是典型的「以假亂真」策略:駭客不需要破解防火牆,只要利用人性的疏忽,就能把惡意程式送進企業內網。

為什麼很難被抓到?

MostereRAT 的一大特點,是使用了 易語言(EPL) 來撰寫。這種程式語言在資安領域不常見,讓惡意程式分析變得更複雜。

更進一步,MostereRAT 還會:

- 關閉防毒軟體、封鎖網路流量

- 停用 Windows 內建安全功能

- 使用 雙向 TLS(mTLS) 加密與 C2 溝通,讓流量像「暗語」一樣難以攔截

這意味著傳統防禦工具很難快速發現它的行蹤。

合法軟體變成惡意武器

一旦成功滲入,MostereRAT 會安裝 AnyDesk 與 TightVNC 這些合法遠端工具。一般人用這些軟體是為了遠距辦公,但駭客卻用來偷偷接管電腦。

這讓他們可以:

- 完全操控受害者系統

- 竊取檔案或投放更多惡意程式

- 創建隱藏管理員帳號,持續保持後門

換句話說,你以為把惡意程式刪掉了,但駭客早已另闢管道繼續潛伏。

專家怎麼看?

FortiGuard Labs 指出,MostereRAT 的前身可追溯至 2020 年的銀行木馬,這次演化成遠端存取木馬(RAT),攻擊手法更完整、威脅更嚴重。

資安專家建議:

- 提高釣魚意識:教育員工別亂點郵件連結,尤其是假冒商業往來的內容。

- 加強瀏覽器防護:禁止自動下載不明檔案,讓使用者必須手動確認。

- 落實最小權限原則:避免帳號權限過高,降低駭客橫向移動的機會。

- 監控合法工具濫用:若公司並不需要 AnyDesk、TightVNC,應該封鎖或限制使用。

結論

MostereRAT 不是單純的木馬,它是一個「偽裝成合法工具的資安幽靈」。結合釣魚攻擊、隱匿語言、強化加密與合法軟體濫用,這波威脅再次提醒我們:駭客不一定靠突破技術防線,有時候,只要利用人性與常見工具,就能完成入侵。