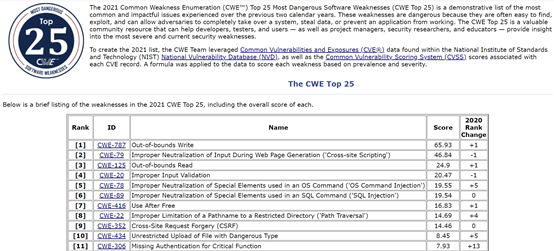

2021年通用缺陷列表(Common Weakness Enumeration-CWE) 項目中,前 25 名最危險的軟體安全缺陷已出爐! 該項目是由美國國土安全部(Homeland Security)旗下的國土安全系統工程與發展研究所 (HSSEDI) 贊助,並交由非營利的研發機構MITRE負責管理。

MITRE參考了由2021 年 3 月 18 日下載到的美國國家漏洞資料庫 (NVD)的2019 年和 2020 年常見漏洞披露(Common Vulnerabilities and Exposures,CVE) 數據,分析了大約 32,500個 CVEs特性與CVSS(常見漏洞評分系統)分數後,公布了前 25 名最危險軟體安全缺陷的排名。第一名是編號CWE-787的越界寫入(Out-of-bounds Write)缺陷。

2021年列出的前三名最危險漏洞類別中,第1名是CWE-787的越界寫入(Out-of-bounds Write)缺陷,這缺陷在2020年時位列第2名。越界寫入指的是軟體在預期緩衝區的末尾或開頭之前寫入數據,這會導致數據損壞、當掉或允許程式執行,使軟體可修改index或執行指標運算(Pointer arithmetic)來引用緩衝區邊界之外的存儲位置,令隨後的寫入操作產生未定義或意外的結果。

今年的第二名是CWE-79,是在網頁生成的過程中,出現不當的中和輸入(Improper Neutralization of Input During Web Page Generation)而可能衍生出各種跨站程式攻擊(Cross-site scripting,XSS),CWE-79是在去年的第一名。

第三名缺陷是CWE-125的越界讀取(Out-of-bounds Read)指的是軟體讀取超出預期緩衝區末尾或開頭之前的數據,可允許攻擊者從其他內存位置讀取敏感資訊或導致當掉。

總體而言,前 25 名最危險的軟體安全缺陷可導致軟體中的嚴重漏洞,攻擊者通常可利用這些漏洞來控制受影響的系統、獲取敏感資料或導致阻斷服務的情況等,企業應在軟體開發流程中排除和解決這些缺陷。

Source: https://cwe.mitre.org/top25/archive/2021/2021_cwe_top25.html