Microsoft 敦促客戶立即安裝這些例外的安全更新以解決 PrintNightmare 漏洞,但有研究人員指出這次修補只補好RCE漏洞,本地權限升級(LPE)漏洞仍未修補好。

今天微軟發布了緊急的例外(Out-of-band)安全更新,以修補以一個關鍵的零日漏洞(稱為“PrintNightmare”), 該漏洞影響Windows Print Spooler 服務,可讓攻擊者執行任意程式碼並接管易受攻擊的系統。

在上周微軟警告稱已檢測到攻擊者針對編號為CVE-2021-34527(CVSS 8.8)的開採,且該遠端程式碼執行缺陷影響所有市場上的Windows版本。

根據美國CERT協調中心(CERT Coordination Center),Windows Print Spooler 服務未能限制對允許用戶添加印表機和相關驅動程式功能的存取,這可允許遠端身份驗證的攻擊者以系統權限在易受攻擊的系統上執行遠端程式碼。

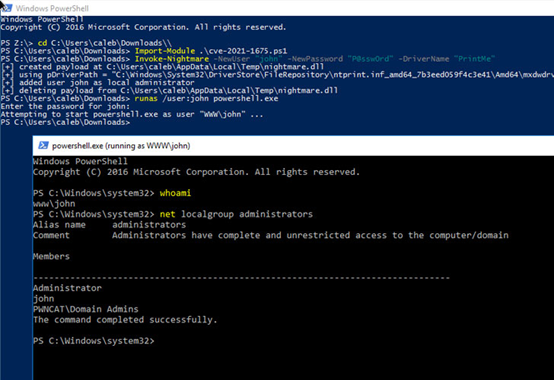

值得注意的是,PrintNightmare漏洞包括遠端程式碼執行(RCE)和本地特權升級(LPE) 向量,可在攻擊中被濫用以在目標 Windows 機器上運行具有系統權限的命令。

CERT/CC 漏洞分析師 Will Dormann說: 微軟針對 CVE-2021-34527 的更新似乎只解決了 PrintNightmare 的遠端程式執行(RCE),而不是本地特權升級(LPE)。這實際上意味著修補不全,攻擊者仍可以在本地利用該漏洞獲得系統(SYSTEM)權限。在微軟發布例外更新後,安全研究員 Matthew Hickey也證實該修補僅修復了 RCE 而不是 LPE 組件。

另外另一個變通方法,Microsoft 建議停止和關閉Print Spooler 列印緩衝處理服務或通過群組政策(Group Policy Object)關閉接收遠端列印以阻止遠端攻擊。CISA 上週也發布了關於 PrintNightmare 零日漏洞的通知,鼓勵管理員在不用於打印的服務器上關閉 Windows Print Spooler 服務。

Windows針對以下版本已發布了修補:

Windows Server 2019

Windows Server 2012 R2

Windows Server 2008

Windows 8.1

Windows RT 8.1, and

Windows 10 (versions 21H1, 20H2, 2004, 1909, 1809, 1803, and 1507)

微軟甚至採取了不常見的做法,為去年正式停止支援的Windows 7 發布修補。Windows 10 版本 1607、Windows Server 2016 或 Windows Server 2012 的安全更新尚未發布,但據微軟稱,它們也將很快發布。