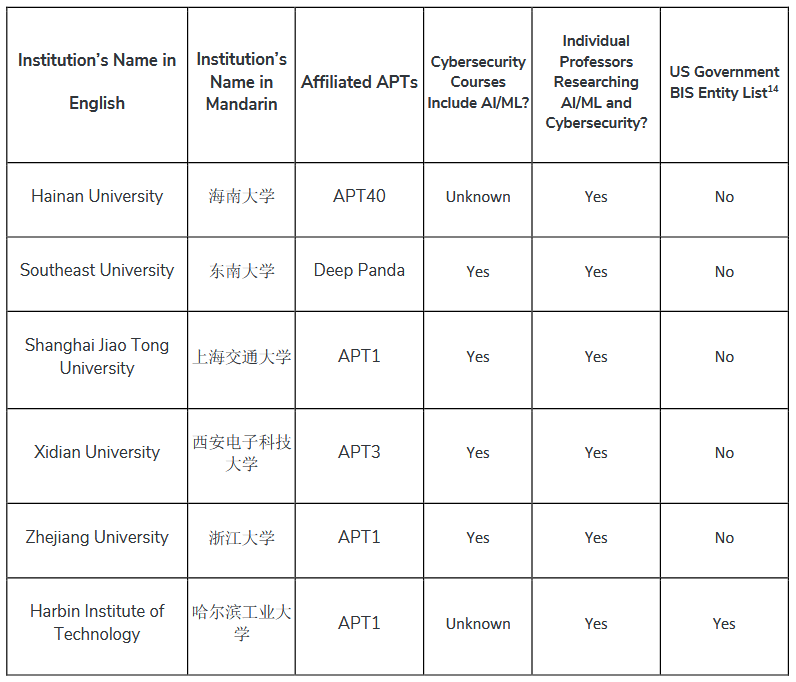

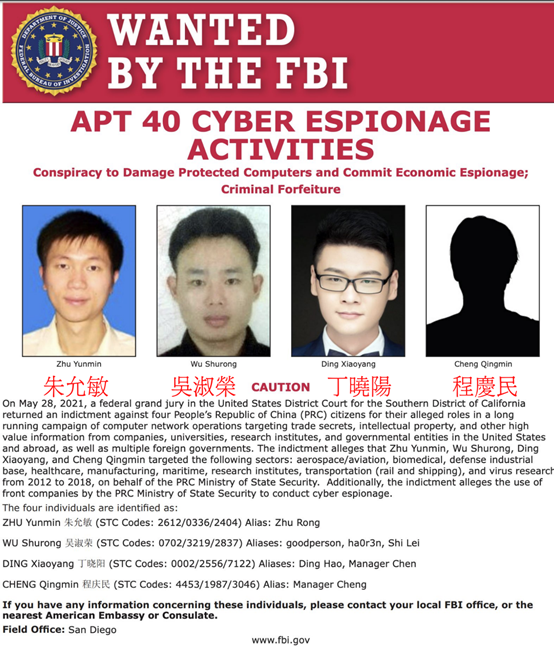

7月19日美國聯合歐盟、英國、澳洲、加拿大、紐西蘭、日本與北大西洋公約組織(NATO)成員國,共同譴責中國發動惡意網路攻擊,以盜竊取智慧財產權、商業機密與傳染性疾病研究等,同時正式將3月初利用微軟Exchange Server的漏洞,對全球數以萬計的電腦及網路發動大型網路間諜行動歸咎於中國國家安全部,美國司法部今天同步公布5月一份起訴書,指控四名中國公民代表中國政府對世界各地的公司、政府機構和大學進行駭客攻擊。美國稱,這四名嫌疑人隸屬於中國國家安全部(China’s Ministry of State Security-MSS)下屬的海南省國家安全廳(Hainan State Security Department),並以一家名為海南仙盾科技的公司作為幌子公司從事駭攻,根據起訴書,至少自 2011 年以來,其中丁曉陽、程慶民與朱允敏3名被告為海南國安廳官員,負責協調、管理中共國安部旗下幌子公司內駭客,進行有利中國和相關企業的駭客行動。另一名被告吳淑榮則負責製造惡意軟體,對外國政府、企業與大學電腦系統進行網攻。

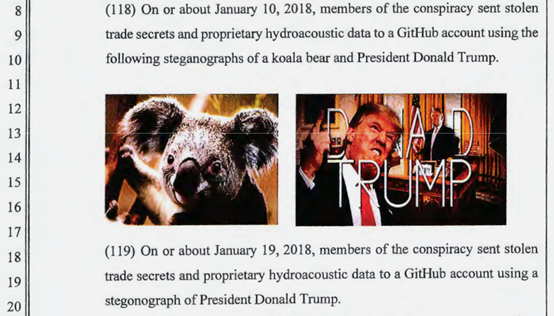

根據法庭文件,在APT40進行入侵時,常使用 Tor 網路來存取和操作他們的惡意軟體(BADFLICK, PHOTO, MURKYTOP, 和 HOMEFRY和駭客基礎設施(包含伺服器、網域、電子郵件、GitHub 和 Dropbox 帳戶。)該組織經常使用 GitHub 來存儲惡意軟體和被盜數據,並使用圖像隱碼術(Steganography)來隱藏程式碼,將數據隱藏在圖像中。由於大多數公司不會將 Dropbox 流量視為惡意流量,APT40還經常濫用 Dropbox 帳戶作為被盜數據的收集點。

起訴書指出,受害者遍及美國、英國、瑞士、奧地利、柬埔寨、加拿大、德國、印度尼西亞、馬來西亞、挪威、沙特阿拉伯等12國,遭鎖定產業也橫跨航空、國防、政府與生物製藥等,被盜的商業機密和數據包括用於潛水器(submersibles)和自動駕駛汽車的機密技術、特殊化學配方、商用飛機維修、專有基因定序技術等。APT40 還涉嫌從研究機構和大學竊取針對與伊波拉病毒中東呼吸症候群冠狀病毒、愛滋病、馬堡病毒和兔熱病等相關的傳染病研究數據。此外,美國調查人員表示,APT40 與海南和中國各地的多所大學密切合作。該組織利用他們的海南仙盾公司,與大學工作人員合作,從大學中招募駭客和語言學家,以助他們未來的入侵。

另外,在白宮宣布和司法部指控之後,CISA、國土安全部和聯邦調查局聯合發布了一份檢測 APT40 入侵和活動的技術指南,其中包含 50 多種觀察到中國網軍使用的網路攻擊戰術流程(Tactics, Techniques and Procedures),入侵指標( IOCs)和緩解措施。

有關情資: