KEY POINTS:

*微軟表示一個中國政府資助新的駭客組織”Hafnium”開採了其郵件伺服器程式碼中新發現的漏洞

*目標包括美國傳染病研究人員,律師事務所,高等教育機構,國防承包商,政策智庫和非政府組織

微軟在3月2日表示,中國政府資助新的國家級駭客組織正在利用攸關其Exchange伺服器中以前未被發現的四個零時差漏洞,從遠端入侵電子郵件信箱。微軟稱,Hafnium能利用這四個新發現的零時差漏洞闖入了公司網路上運行的Exchange電子郵件伺服器,從而使攻擊者能夠從受害者的組織中竊取數據(例如電子郵件帳戶和通訊錄),並且能夠植入惡意軟體,已發現Hafnium能將四個零日漏洞組合一起同時開採,形成一條攻擊鏈,該攻擊鏈可破壞運行的Exchange 2013或更新版本的落地伺服器(包括Exchange Server 2013、2016和2019。)

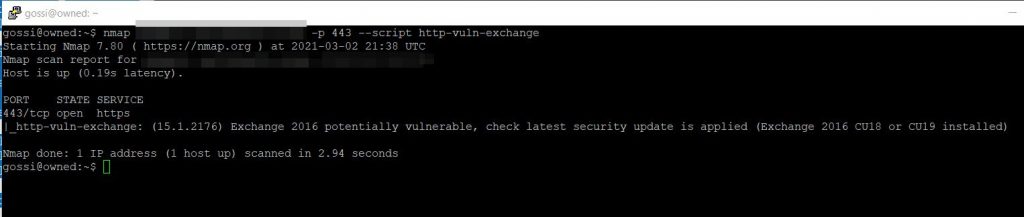

為了使攻擊起作用,駭客需要存取微軟落地版Exchange伺服器上的port 443 ,如果可用存取,則可使駭客利用以下漏洞獲取遠端存取:

CVE-2021-26855是一個伺服器端請求偽造(Server-Side Request Forgery)漏洞,在該漏洞中,伺服器(在這種情況下為落地Exchange Server)可能會被誘騙到運行本不應被允許運行的命令中,例如通過Exchange伺服器本身進行身份驗證。

攻擊者使用CVE-2021-26857在目標Exchange伺服器上的“系統”帳戶下運行他們選擇的程式碼。其他兩個零時差漏洞(CVE-2021-26858和CVE-2021-27065)可能使攻擊者可以將文件寫入伺服器的任何部分。

微軟表示,利用這些漏洞獲得初始訪問權限後,Hafnium在受感染的伺服器上部署了Web Shell。Web Shell本質上是軟體後門,它使攻擊者可以竊取數據並執行其他惡意操作,從而進一步破壞安全性。

在Microsoft和資安公司Volexity今日發布的報告中,兩家公司表示,Hafnium使用這四個Exchange零時差漏洞作為多部分攻擊鏈的一部分,以繞過身份驗證過程,獲取管理員特權,然後安裝ASPX Web Shell在受感染的伺服器上。

一旦攻擊者在組織的Exchange伺服器中立足,他們便開始導出電子郵件收件箱和地址簿的內容,並可將數據上傳到遠端伺服器。

Volexity表示是在其兩個客戶的Exchange伺服器上檢測到的這些可疑上傳。隨後的調查發現了持續的攻擊,該安全公司表示已將調查結果報告給了Microsoft。Volexity還表示,它可以追溯到2021年1月的攻擊。微軟還說,它也收到了丹麥資安公司Dubex關於攻擊的第二份報告。

微軟拒絕透露已經看到多少次成功的攻擊,但將其描述為“有限的”。

提供關於此次事件的惡意IPs清單 ,供貴司的SIEM或Logger使用:

103.77.192.219

104.140.114.110

104.250.191.110

108.61.246.56

149.28.14.163

157.230.221.198

167.99.168.251

185.250.151.72

192.81.208.169

203.160.69.66

211.56.98.146

5.254.43.18

5.2.69.14

80.92.205.81

91.192.103.43

有關駭客組織Hafnium開採Microsoft Exchange Server的零時差漏洞的情資:

https://otx.alienvault.com/pulse/603eb1abdd4812819c64e197

更多有關資訊請點擊這裡:

https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

https://blogs.microsoft.com/on-the-issues/2021/03/02/new-nation-state-cyberattacks/