在勒索軟體攻擊越來越精密的現在,Fortinet 裝置的安全再度成為焦點。最近觀察到活躍的麒麟(Qilin) 勒索集團開始利用 Fortinet 的兩個高風險漏洞,發動針對企業網路設備的遠端攻擊,初步跡象顯示攻擊具備自動化特徵,且已波及多個國家與產業。

麒麟是誰?從「Agenda」到 Phantom Mantis 的進化

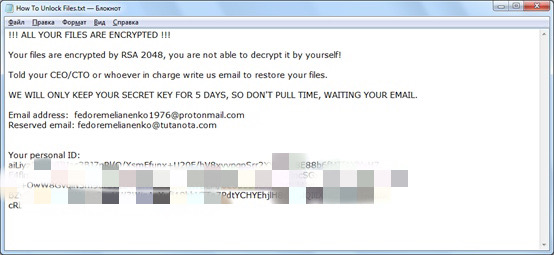

麒麟(也被稱為 Phantom Mantis)其實早在 2022 年就以「Agenda」名義出道,是一個典型的勒索軟體即服務(RaaS)集團。根據目前掌握的情資,他們至今已經對超過 310 間機構下手,並在暗網上公開受害者資料。

這些受害目標可不只是中小企業,像是國際汽車零件大廠延鋒(Yanfeng)、出版商 Lee Enterprises、南韓SK集團、澳洲的法院服務處 Court Services Victoria,甚至英國 NHS 醫院系統的病理服務商 Synnovis 都曾遭殃。其中 Synnovis 事件更造成倫敦數家醫院停擺、手術與門診大規模取消,可見其破壞力驚人。

兩個 Fortinet 漏洞成為入侵跳板

這次 Qilin 鎖定的漏洞分別是:

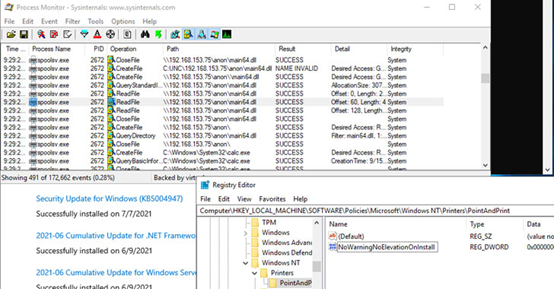

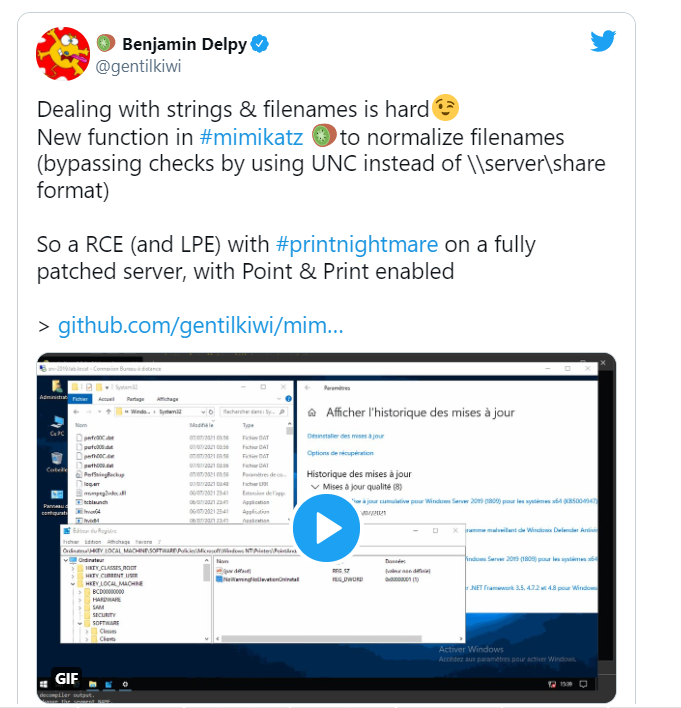

- CVE-2024-21762:是一個影響 Fortinet FortiOS 的 SSL VPN 元件的遠端程式碼執行(RCE)漏洞。該漏洞源自 SSL VPN Web 介面的輸入驗證機制缺失,攻擊者可在無需認證的情況下,傳送特製的 HTTP 請求來執行任意程式碼或系統指令。

此漏洞具備以下高風險特性:

-免登入即可攻擊,不需任何驗證機制

-SSL VPN 廣泛公開於網路,成為攻擊入口首選

-攻擊成功即可直接進入內部系統

-目前已有多個 APT 攻擊行動及勒索軟體攻擊將此漏洞武器化並積極利用

- CVE-2024-55591:是一項影響 FortiGate 裝置的中高風險設定繞過漏洞,其成因是 FortiOS 某些版本在安全政策處理邏輯上存在缺陷。經過認證的管理者帳號可以利用此漏洞繞過安全策略或竄改設定內容。

此漏洞雖不直接導致遠端程式碼執行,但具備以下威脅:

-可用於權限提升或持久化控制

-在攻擊者已入侵內網後,有利於橫向移動

-若與其他漏洞(如 CVE-2024-21762)結合,將大幅提升攻擊效果

資安業者PRODAFT 指出,這兩個漏洞目前正被麒麟結合使用,作為入侵 FortiGate 防火牆的首波跳板。更棘手的是,他們疑似導入部分自動化滲透流程,代表攻擊規模可能會更快速擴散。

而這波攻擊最初的熱區落在西語系國家,不過麒麟向來是採「見縫插針」策略,並不會特別限制地區或產業,也就是說——只要你環境裡有沒補的 Fortinet 漏洞,他們就有可能找上門。

麒麟並不是唯一的攻擊者

值得一提的是,這些漏洞並不只被麒麟利用。像是 CVE-2024-55591,就曾被名為 Mora_001 的勒索集團用來部署一種叫「SuperBlack」的勒索變種,而這款惡意程式據說與臭名昭著的 LockBit 團體有技術關聯。

此外,過去幾個月 Fortinet 也多次被點名是國家級駭客的入侵對象,例如中國的 Volt Typhoon 曾利用 FortiOS 的 SSL VPN 漏洞(CVE-2022-42475、CVE-2023-27997)來佈署 Coathanger 後門,成功入侵荷蘭國防部軍用網路。

我們該注意什麼?

對企業資安團隊來說,這波 Qilin 行動有幾個關鍵提醒:

- Fortinet 裝置全面盤點與更新:尤其是 FortiOS 與 FortiProxy,用戶必須確認是否已修補至最新版本,並評估是否有異常連線行為。

- 加強邊界偵測機制:針對來自已知威脅 IP、非預期地區的遠端管理行為應即刻攔截。

- 引入 Deception 技術(誘捕式防禦):透過佈署誘餌帳號、假資源或蜜罐系統,誘使攻擊者誤入陷阱,不僅能拖延攻擊進程,更能及早偵測對方動態與工具特徵,對應 APT 與勒索行為尤其有效。

- 防範自動化攻擊模式:攻擊者越來越依賴腳本與模組化工具進行快速橫向移動與勒索佈建,防禦策略應包含異常行為識別與行為基線比對。

- 不只「補漏洞」,還要「監偵漏洞是否被利用」:部署像是 NDR(Network Detection and Response)或 XDR 平台,掌握潛藏於合法通訊背後的惡意行為。

結語

這波 Qilin 的動作再次證明:駭客不會等待你修補漏洞,也不會挑選特定產業出手,他們只要找到一個入口,就會毫不留情地發動攻擊。Fortinet 雖然是企業常用的邊界設備,但同時也經常成為攻擊目標。資安團隊除了要落實漏洞修補、控管暴露面,更要具備快速偵測與應變能力。如果你還不知道你的 FortiGate 是不是有這些漏洞,現在就是時候檢查了。