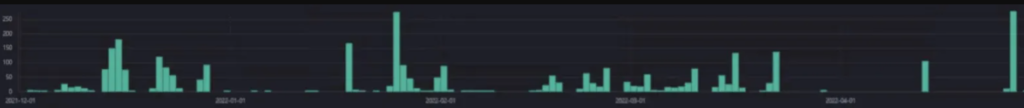

Qakbot也稱為 QBot、QuackBot 和 Pinkslipbot,是一種自 2008 年以來一直活躍的資料竊取惡意軟體。根據資安公司Sophos ,Qakbot 是一種模組化且多用途的殭屍網路,它透過電子郵件傳播,可扮演成惡意軟體的傳遞網路,因此越來越受到駭客歡迎,以此投遞Trickbot 和 Emotet。與Qakbot惡意軟體有關的惡意網路的活動在上半年達到了高峰,根據Zscaler的資安研究人員發現,惡意軟體Qakbot背後的駭客正在改變他們的傳遞向量,試圖迴避檢測。

自2008 年以來,Qakbot一直是一個反復出現的威脅,從最初的銀行木馬演變為更複雜和模組化的資料竊取程式,能夠部署勒索軟體等下一階段的有效payloads。

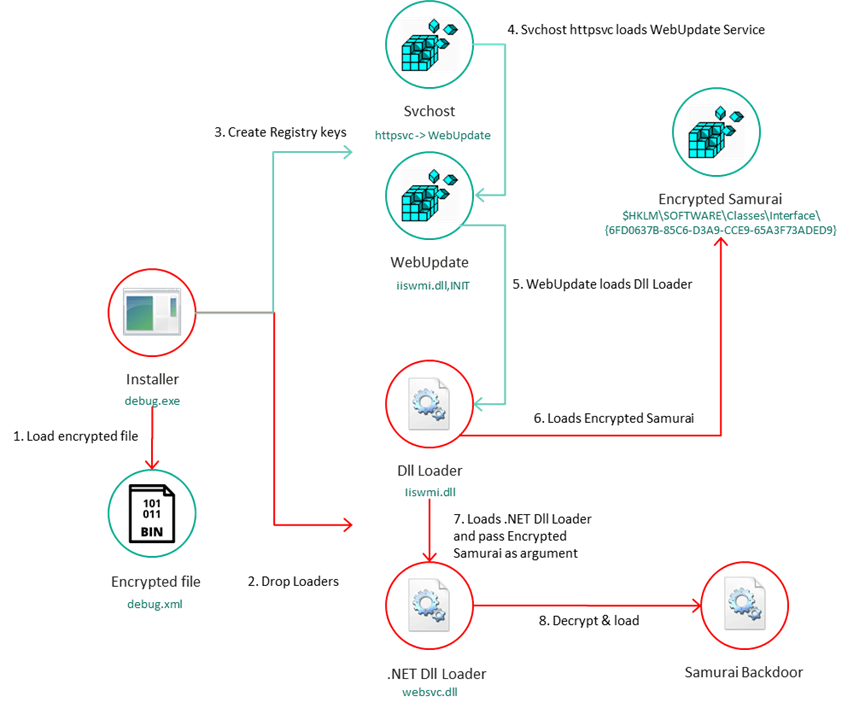

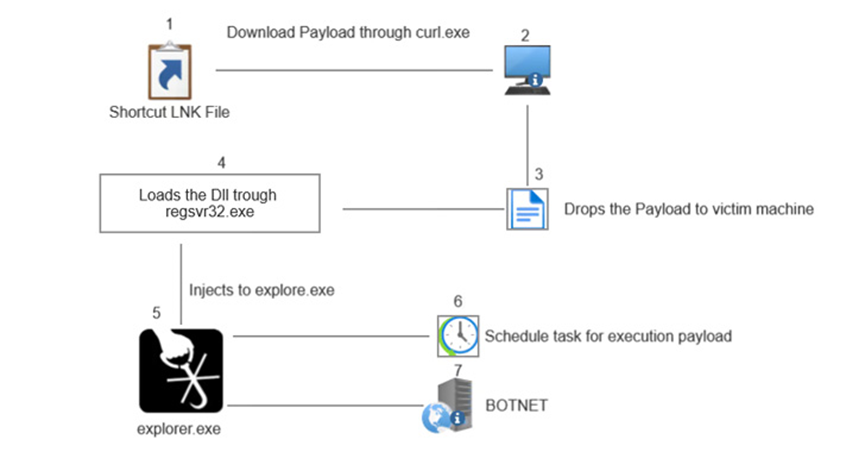

2022年初,Qakbot通過惡意 Microsoft Office檔案中的 XLM 4.0 宏傳遞惡意軟體,這些檔案通過網路釣魚電子郵件傳遞,這些電子郵件通常包含用於財務和業務運營的關鍵字,試圖誘使用戶打開和執行它們。然而,在過去的幾個月裡,Qakbot 轉而選擇使用快捷方式 LNK 檔案作為惡意軟體的傳遞方式。這些最新的 LNK 有效payloads在執行 Qakbot DLL 的過程中也發生了變化,專家們還觀察到Qakbot會使用 PowerShell 下載惡意程式,並從 regsvr32.exe 切換到 rundlll32.exe 以載入惡意payloads試圖逃避檢測。

這些不同的方法是 Qakbot發展的一個明顯指標,它不僅可以規避防毒軟體偵測和防禦,還可以適應基礎設施中發生的重大變化。 此外,Zscaler研究人員表示 Qakbot 惡意軟體的操作者採用了程式碼混淆技術和新的攻擊鏈層,以及利用各種 URL 和副檔名(例如, .OCX、.ooccxx、.dat或 .gyp)進行投遞有效payloads,以更有效地隱藏其操作。

面對傳統的基於特徵碼的檢測,Qakbot 的模組化設計和彈性使其成為許多駭客組織的理想首選。

有關Qakbot的”部分”入侵指標(Indicator of compromise -IOCs):

Payload URLs:

anukulvivah.comnobeltech[.]com.pk

griffinsinternationalschool.intierrasdecuyo[.]com.ar

tajir[.]comdocumentostelsen[.]com

Hashes

XLSB:

58F76FA1C0147D4142BFE543585B583F

LNK:

54A10B41A7B12233D0C9EACD11036954

Qakbot:

529FB9186FA6E45FD4B7D2798C7C553C

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”