美國網路安全機構建議關鍵基礎設施領導者採取多種最佳實踐和防禦措施,以防範中國政府發動的攻擊

美國網路安全與基礎設施安全局(CISA) 昨天向關鍵基礎設施組織的領導人發出嚴厲警告,警告中華人民共和國(PRC) 國家支持的被稱為「伏特颱風」的駭客組織所構成的迫在眉睫的威脅。

CISA 與國家安全局 (NSA)、聯邦調查局 (FBI) 以及其他美國政府和國際合作夥伴合作,於 2024 年 2 月 7 日發布了一份重要公告。 該通報證實,Volt Typhoon 5年來一直進入某些美國關鍵基礎設施組織,攻擊者在某些受害 IT 環境中保持存取和立足點至少五年。CISA 表示,Volt Typhoon 一直在積極滲透美國關鍵基礎設施組織的網路。這種滲透被視為一種戰略舉措,一旦涉及美國及其盟友的地緣政治緊張局勢或軍事衝突升級,可能會擾亂或摧毀關鍵服務。根據該報告,Volt Typhoon 已成功危害各部門的組織,包括通訊、能源、運輸系統以及供水和廢水處理系統。

這種滲透不僅對美國的組織而且對盟國都構成了重大的商業風險。為了應對這一迫在眉睫的威脅,CISA 及其合作夥伴於週二(3/20)發布了一份情況說明書,旨在為關鍵基礎設施實體的執行領導人提供有關優先保護關鍵基礎設施和功能的指導。

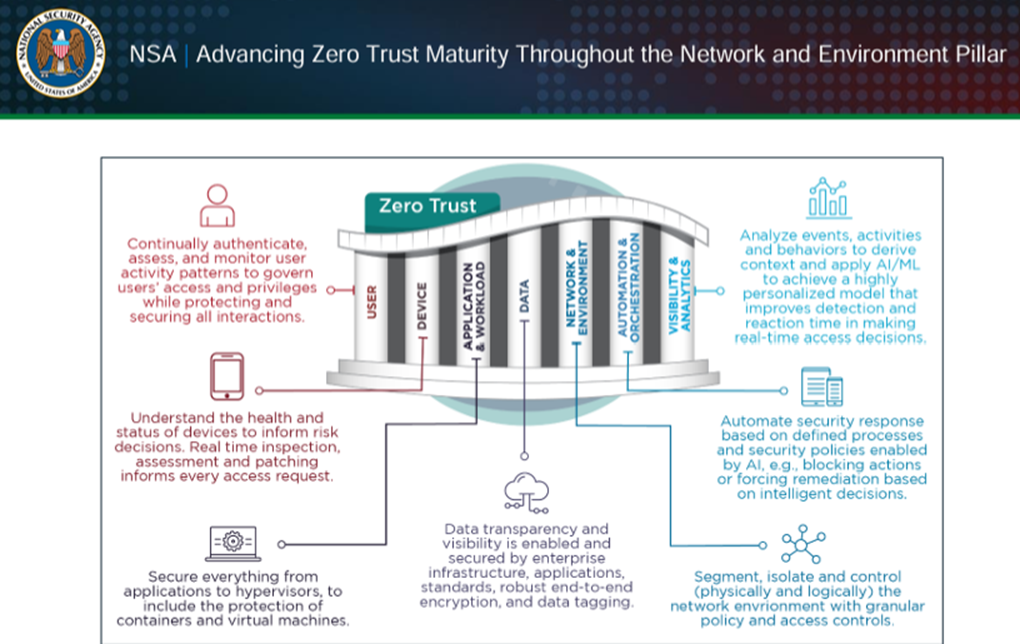

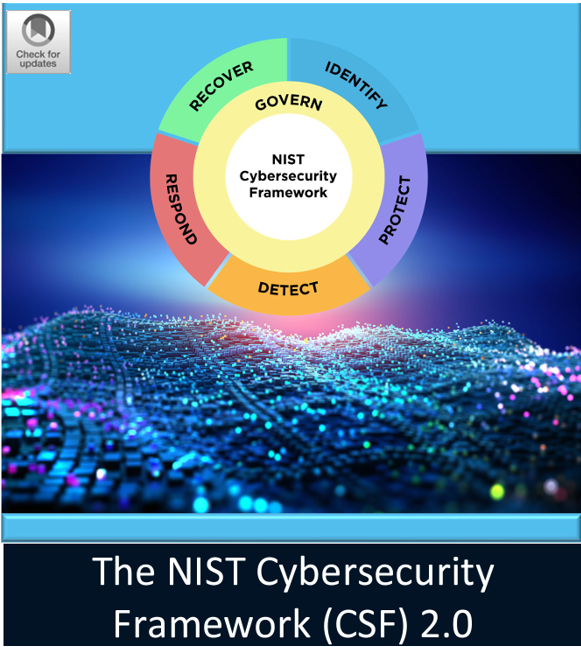

該 情況說明書強調了將網路風險視為核心業務風險的重要性,這對於良好治理和國家安全都至關重要。它敦促領導者授權網路安全團隊做出明智的資源決策,並採取主動措施來檢測和防禦 Volt Typhoon 和其他惡意網路活動。 此外,鼓勵領導者保護供應鏈,在組織內推動網路安全文化,並確保制定強有力的事件回應計畫。

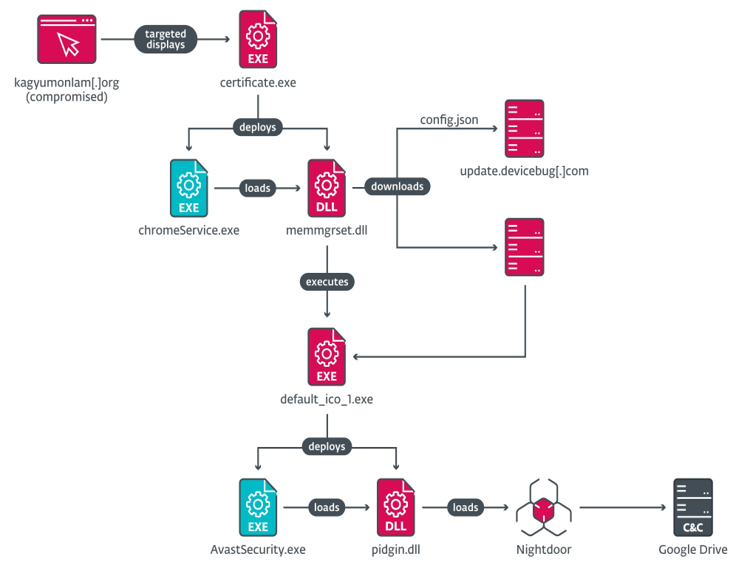

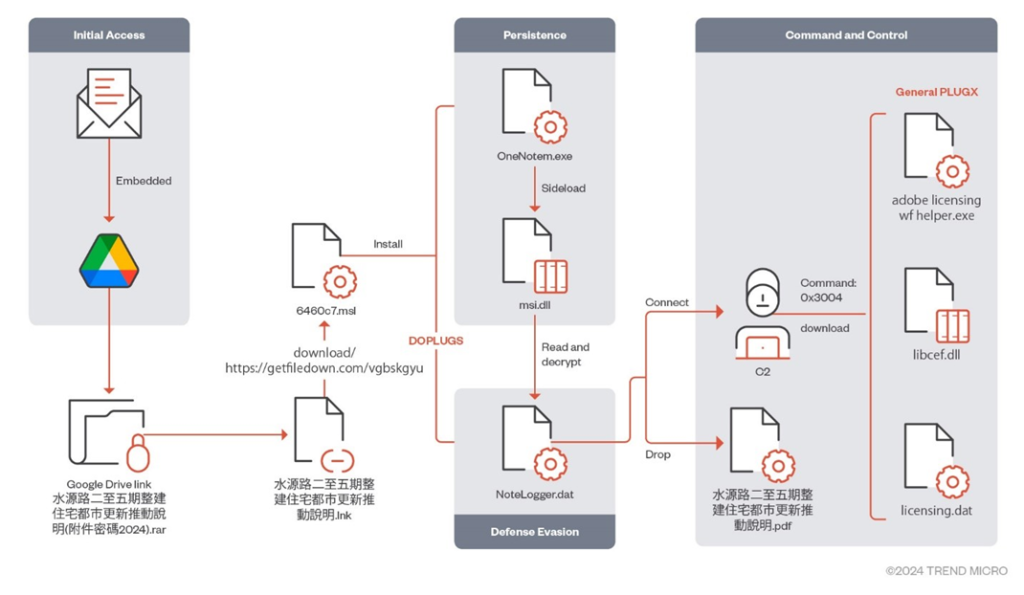

CISA 表示:“Volt Typhoon 不依賴惡意軟體來維持對網路的存取並進行活動。” “相反,他們使用系統的內置功能。這種被稱為‘離地生活’的技術使他們能夠輕鬆逃避檢測。為了防止離地生活,組織需要採取全面、多方面的方法。”此外,CISA 表示關鍵基礎設施領導者應進行桌面演習並制定資訊安全計畫。

諮詢中寫道:“領導者應確保所有業務部門的人員,包括行政領導層,都參與該計劃的製定、簽署,並了解自己的角色和責任。” “確保全面且經過測試的計劃到位並獲得批准,使網路安全團隊能夠做出適當的風險知情決策。”

在專門保護組織供應鏈的部分中,情況說明書建議建立強大的供應商風險管理流程「以評估和監控第三方風險」。 CISA 表示,對於參與採購的人員,這些領導者應使用安全設計原則來為與哪些硬體和軟體供應商合作相關的決策提供資訊。

CISA 還表示,關鍵基礎設施領導者應透過倡導風險評估和審計、與外部安全專家合作以及提高對社交工程策略的認識來培養強大的網路安全文化。該機構鼓勵「IT、OT、雲端、網路安全、供應鏈和業務部門之間的合作,使安全措施與業務目標和風險管理策略保持一致」。

欲了解更多,請參考: https://www.cisa.gov/sites/default/files/2024-03/Fact-Sheet-PRC-State-Sponsored-Cyber-Activity-Actions-for-Critical-Infrastructure-Leaders-508c_0.pdf