據多家日本媒體報導和德島縣鳴門山上醫院(Naruto Yamakami Hospital)的官網在6月20日的宣布,確認於6月19日晚,遭遇LockBit 2.0勒索攻擊,電子病歷和院內網路無法使用,醫院已緊急停止接收新的門診病人,但沒有影響住院患者的醫療和護理。

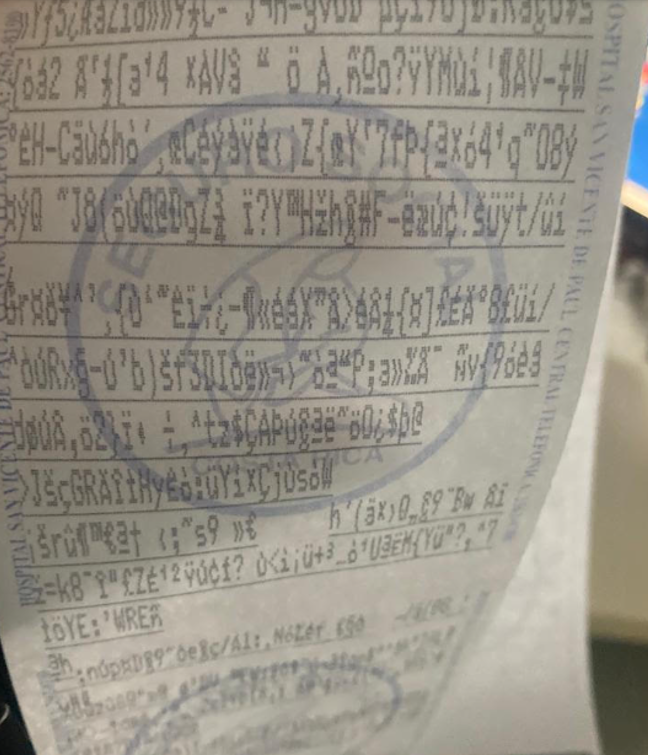

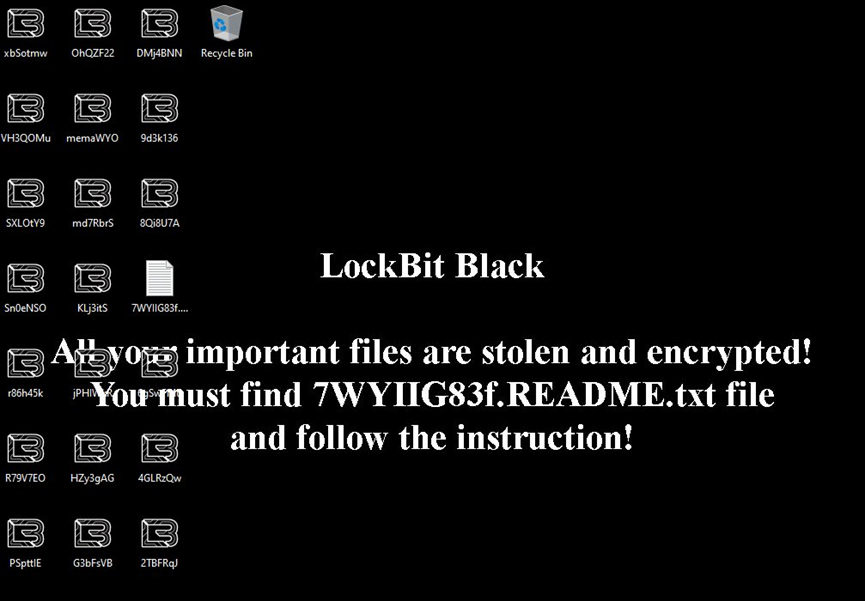

根據醫院的說法,攻擊發生在19日下午5點40分左右,醫院裡的一台連接網路的印表機印出大量英文的勒索信,同時電腦自動重啟,緊接著發現電子病歷系統無法使用。醫院聯繫縣警察和系統供應商。經過調查,確認感染LockBit 2.0勒索軟體,目前在政府和相關組織的支援下,正在檢查病患的個人資否外洩並努力恢復其系統。

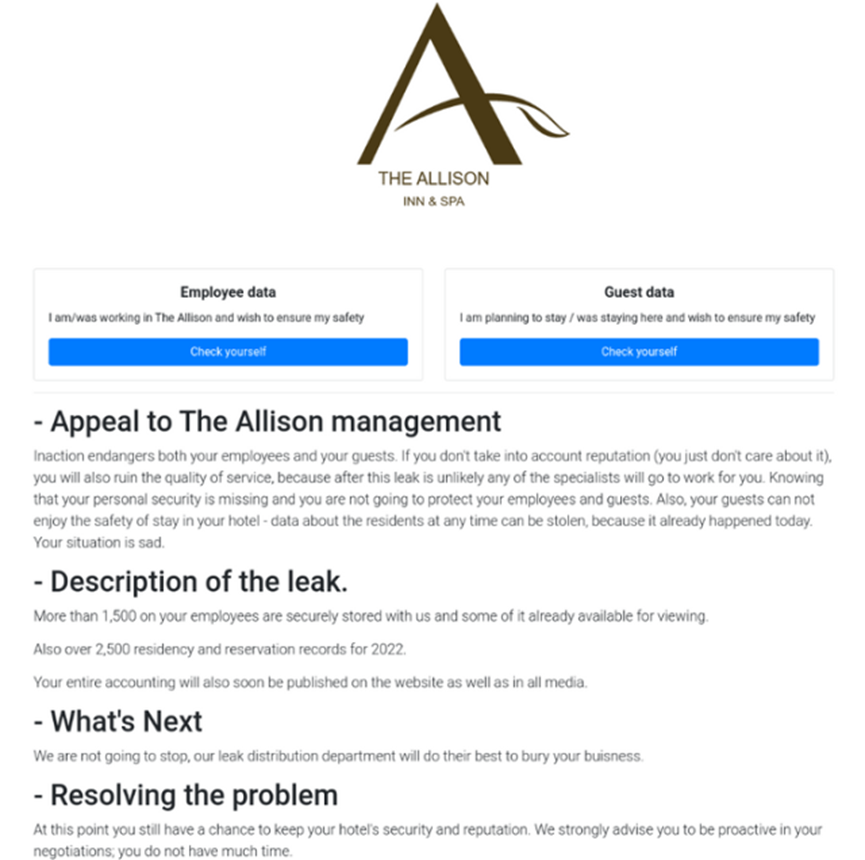

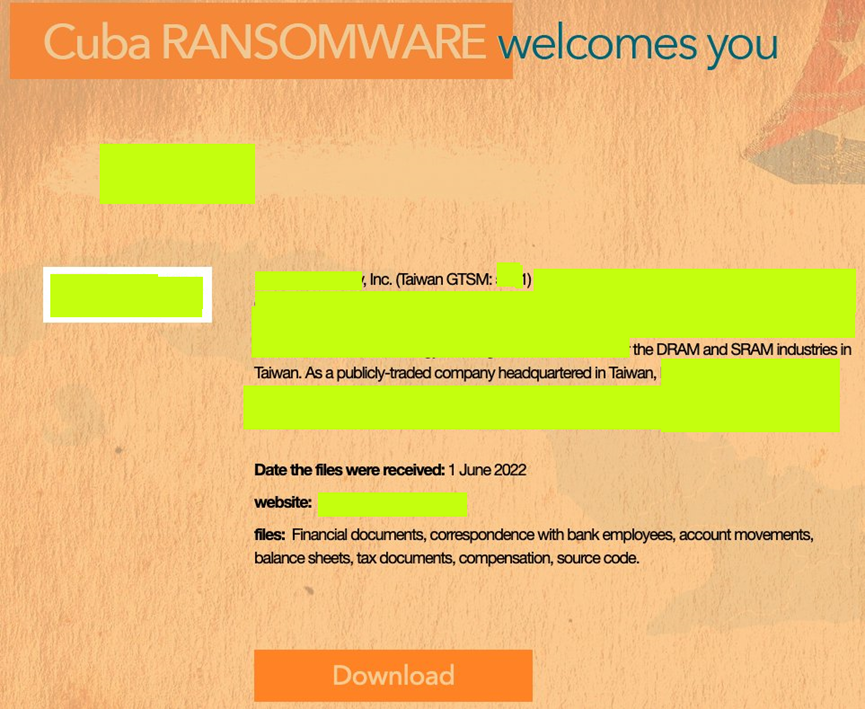

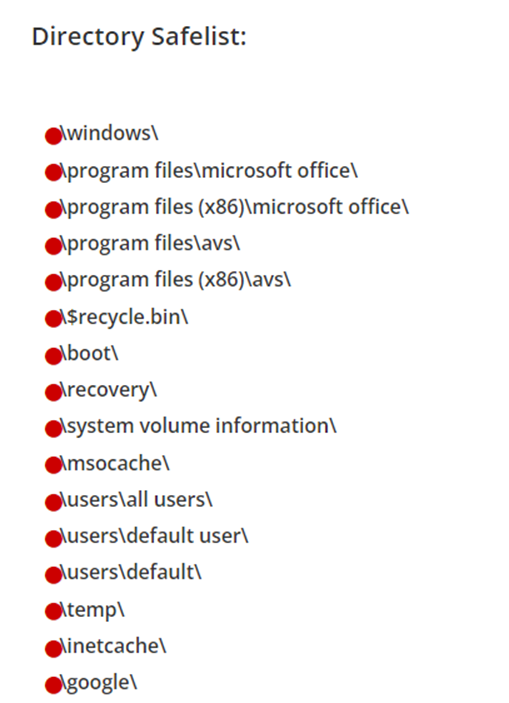

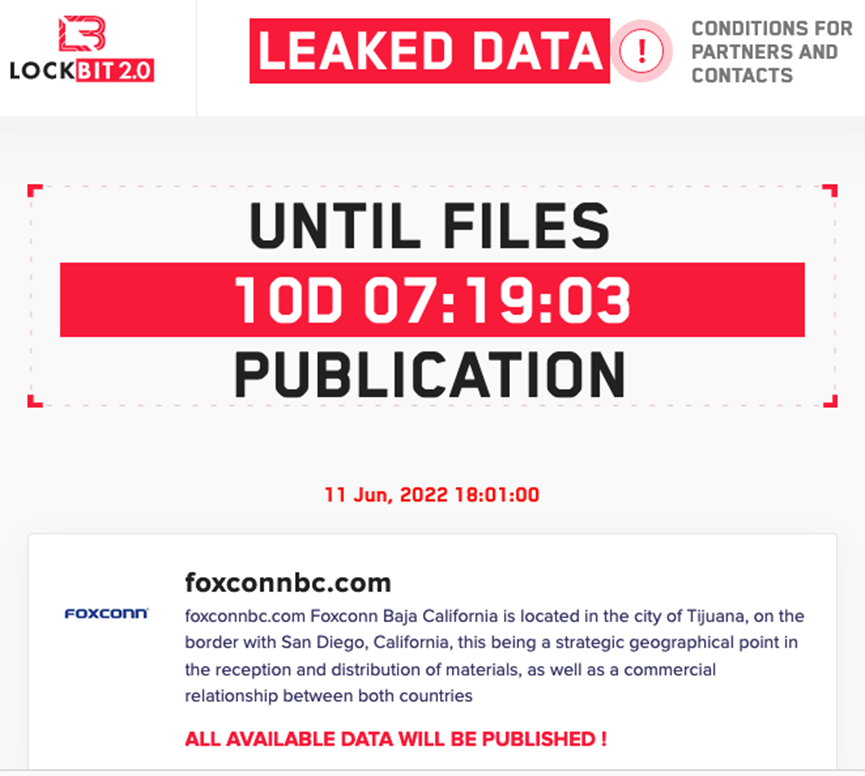

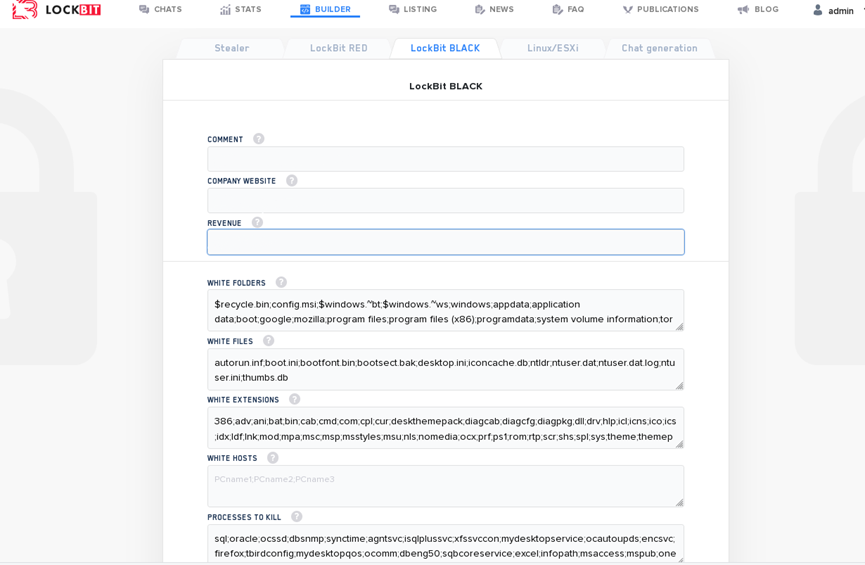

值得一提的是,據竣盟科技的觀察,LockBit2.0並沒有在其揭秘網站上,將德島縣鳴門山上醫院列為其受害者,推估雙方的談判可能仍在進行中。另外,如下圖所示,觀察到負責生產新幹線、日本航空和TOYOTA的座椅製造商TB川島株式會( TB TB kawashima Co Ltd.);新加坡的能源開發商Equis Development和印尼上市天然氣公司PT Medco Energi Internasional TBK(MEDC)出現在LockBit 2.0的受害者名單,顯示它們可能已被 LockBit 2.0 入侵。

由於TB川島株式會不僅是豐田的供應商,更是豐田附屬零部件製造商豐田紡織(Toyota Boshoku)的子公司,因此獲得媒體關注,日媒日経Tech就LockBit 2.0的攻擊提問TB川島株式會,但沒有得到回應。目前TB川島株式會的官網顯示維護中的狀態,如下圖:

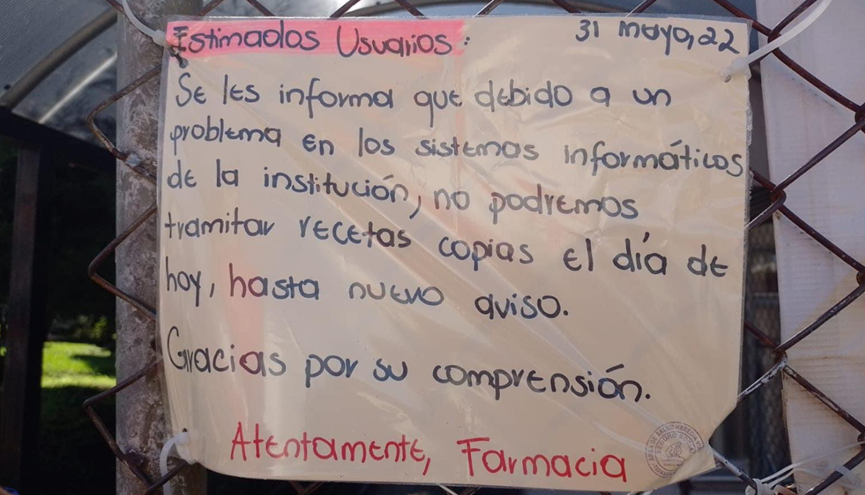

日本德島縣鳴門市醫院遭LockBit 2.0入侵,是該縣第二起醫院資安事件,去年 10 月,在德島縣鶴木市半田醫院同樣遭受了LockBit 2.0勒索攻擊,導致電子病歷和會計等所有系統都處於中斷狀態,85,000名患者的數據及備份被加密,大約兩個月無法提供常規醫療服務。

有關LockBit 2.0的”部分”入侵指標(Indicator of compromise -IOCs):

IP address:

139.60.160.200

93.190.139.223

45.227.255.190

Hashes:

0c842d6e627152637f33ba86861d74f358a85e1f

091b490500b5f827cc8cde41c9a7f68174d11302

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”