早在 2013 年,稱為Aoqin Dragon,一個以前沒被記錄過的中國APT駭客組織,與一系列針對東南亞和澳洲政府、教育和電信實體的間諜攻擊有關,根據 SentinelLabs報告,自從Aoqin Dragon首次被發現以來,已經採用了三種不同的攻擊鏈。

最早在2012 年至 2015 年間使用,涉及利用 CVE-2012-0158 和 CVE-2010-3333 等已知和未修補Microsoft Office文檔的漏洞發動網路釣魚攻擊。第二種攻擊方法是用假冒的McAfee 和 Bkav防毒圖標掩蓋惡意可執行文件,誘騙用戶啟動它們,並在他們的設備上起動惡意軟體的釋放程式。從 2018 年到現在,Aoqin Dragon已經轉向使用可拆卸設備快捷方式檔案(.LNK),點擊該檔案時,會執行DLL劫持技術並載入加密的後門payloads。該惡意軟體以“Evernote Tray Application”的名稱運行,並在系統啟動時執行。如果載入程式檢測到可拆卸設備,它還會複製payloads以感染目標網路上的其他設備。Aoqin Dragon 的攻擊鏈依靠亞太政治事務和以色情為主題的文件誘餌以及 USB 快捷方式來觸發後門的部署。

根據 SentinelLabs報告,已確認了駭客組織使用的兩個不同後門, 一個為 Mongall 和另一個為修改版的Heyoka Project。兩者都是注入內存、解密和執行的 DLL。

Mongall(“HJ-client.dll”)至少從 2013 年就開始使用,它被描述為一種“功能特別豐富”的植入程式,包含足夠的功能來建立遠端 shell 並上傳和下載任意檔案到來自攻擊者控制伺服器。最近的版本具有升級的加密協議和 Themida 打包軟體,旨在保護它免受逆向工程的影響。

另一個後門 Heyoka Project是一個開源滲透工具,它使用欺騙性的 DNS 請求來建立雙向通信隧道。在從受感染設備複製文件時使用Heyoka,以使用戶更難檢測到駭客的數據盜竊活動。

Aoqin Dragon已對 Heyoka 進行了修改,以建立支援以下命令的自定義後門:

*open a shell

*get host drive information

*search file function

*input data in an exit file

*create a file

*create a process

*get all process information in this host

*kill process

*create a folder

*delete file or folder

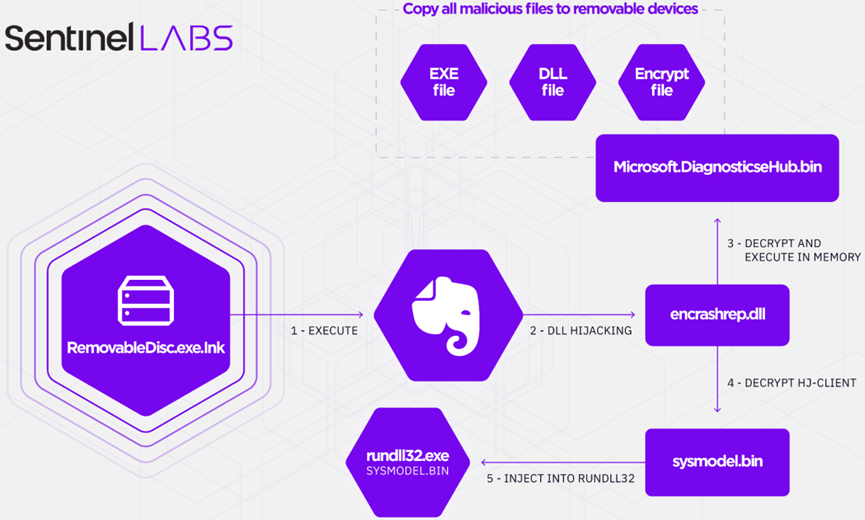

以下是最近觀察到 Aoqin Dragon的最新攻擊鏈:

- 製作一個可移磁碟快捷方式檔,其中包含啟動惡意軟體的特定路徑。

- 當使用者點擊假冒設備時,它會執行「EvernoteTray Application」,並使用DLL劫持載入惡意的encrashrep.dll載入程式作為資源管理器.exe。

- 執行載入程式後,它將檢查它是否在任何連接的可行動裝置中。

- 如果載入程式不在可移動磁盤中,它將複製“%USERPROFILE%\AppData\Roaming\EverNoteService”下的所有模組,其中包括普通檔,後門載入程式和加密的後門有效負載。

- 惡意軟體使用值為「EverNoteTrayUService」設置自動啟動功能。當使用者重新啟動電腦時,它將執行「Evernote Tray Appliacation」並使用DLL劫持來載入惡意載入程式。

- 載入程式將首先檢查檔路徑並解密有效負載。此攻擊鏈中有兩個有效負載:第一個有效負載是傳播器,它將所有惡意檔複製到可行動裝置;第二個是加密的後門,它將自身注入rundll32的記憶體中。

有關Aoqin Dragon的部分入侵指標(Indicator of compromise -IOCs):

SHA1

a96caf60c50e7c589fefc62d89c27e6ac60cdf2c

ccccf5e131abe74066b75e8a49c82373414f5d95

5408f6281aa32c02e17003e0118de82dfa82081e

a37bb5caa546bc4d58e264fe55e9e9155f36d9d8

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”