LockBit網站已被查封並替換為十一個國家的執法標誌

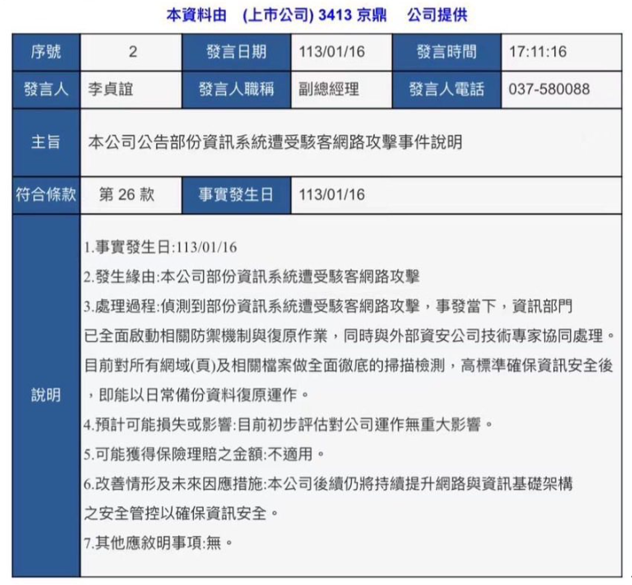

LockBit是世界上最多產的勒索軟體組織,其網站週一(2/19)被查封,這是國際執法行動的一部分,該行動涉及英國國家犯罪局(National Crime Agency)、聯邦調查局(FBI)、歐洲刑警組織(Europol)和幾個國際警察機構。LockBit網站上的扣押通知稱:“英國國家犯罪局與聯邦調查局 (FBI) 以及名為克諾司行動(Cronos Operation)的國際執法工作小組密切的合作,我們可以確認,LockBit 的服務已因國際執法行動而中斷——這是一項持續且發展中的行動。”該貼文也提到了來自法國、日本、瑞士、加拿大、澳洲、瑞典、荷蘭、芬蘭和德國的其他國際警察組織,並承諾更多資訊將在格林威治標準時間2 月20 日星期二11:30 公佈。

LockBit是2019 年出現的最大的勒索軟體即服務業者之一,它依靠其他駭客(附屬會員)進行實際的駭客攻擊,向他們提供使用其加密工具支付的贖金的 75%。LockBit造成 3,000 多名已知受害者,但實際數字可能要高得多。

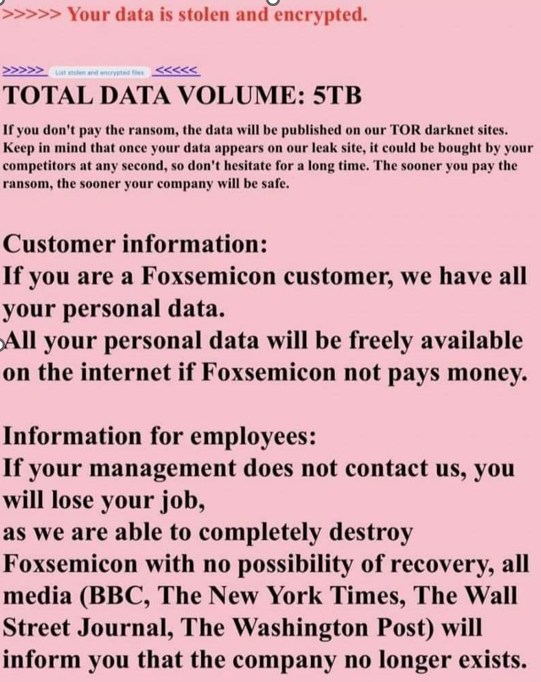

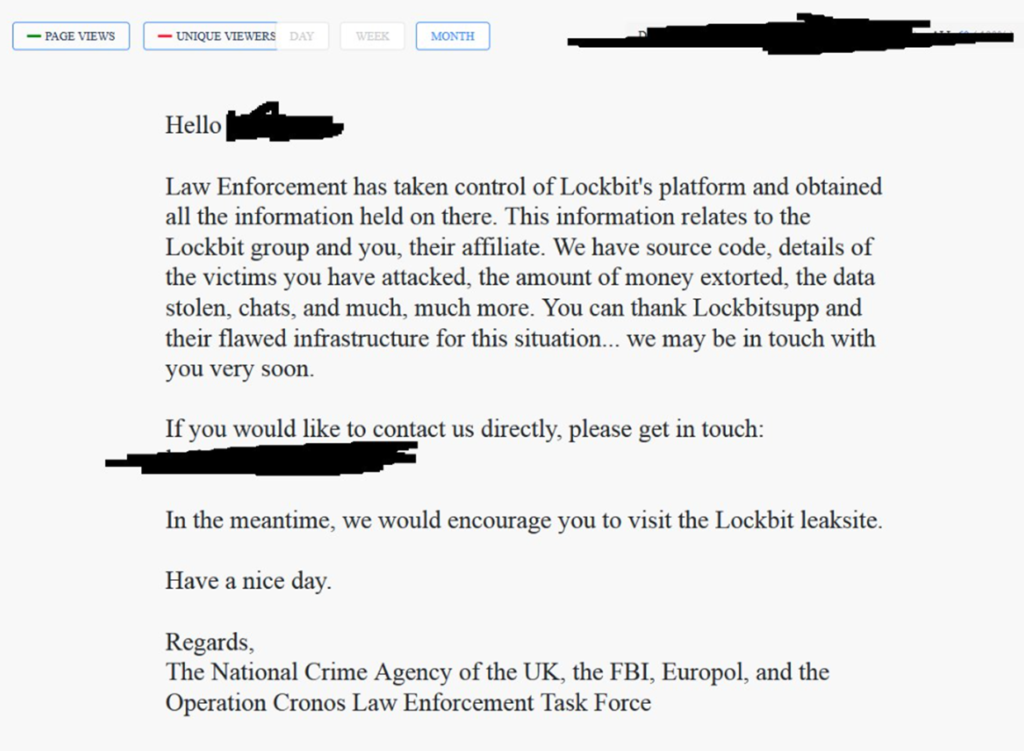

惡意軟體研究人員 vx-underground在X上發文稱,當 LockBit 附屬會員登入 LockBit儀表板時會看到一條警告,稱執法部門已查獲來自LockBit的原始碼、所攻擊的受害者的詳細資料、勒索的金額、被盜的數據、聊天記錄等內容,如下:

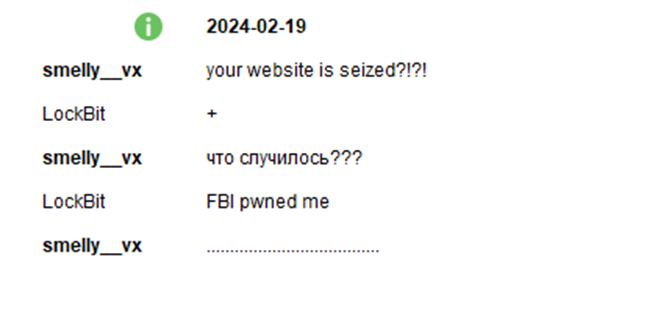

同時LockBit代表也向VX-Underground證實了該行動 LockBit代表說,「聯邦調查局攻破我」。如下圖顯示:

Recorded Future 首席情報分析師Allan Liska表示,今天是偉大的一天,這將對勒索軟體攻擊的數量產生重大影響。LockBit是一系列講俄語的勒索軟體組織之一,其他包括Alphv(也稱為 BlackCat)和 Hive勒索軟體的伺服器也曾被執法部門沒收。Liska稱勒索軟體組織緝獲量的上升歸因於拜登政府成立的國際勒索軟體特別工作組,該工作組由 37 個相互共享情報的政府組成。他說:“國家之間的資訊共享顯然非常好,參與其中的每個人都有動力分享他們擁有的任何情報。”

這次扣押標誌著勒索軟體LockBit集團的重大挫折,然而LockBit 組織的核心成員不太可能在此次行動中被捕,因為他們的總部位於俄羅斯。儘管如此,執法部門查封 LockBit 網站,意味著將對勒索軟體生態系統產生重大(即使是短暫的)影響,並減緩攻擊速度。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.tech , 以免觸法”