美國網際安全暨基礎設施安全局 (CISA) 週四(2/15)在已知遭濫用之漏洞清單 ( KEV )中新增了一個思科現已修補的安全漏洞,有報告指出Akira 勒索軟體利用思科自適應安全設備(Cisco Adaptive Security Appliance,ASA)和思科威脅防禦系統(Cisco Firepower Threat Defense,FTD)中先前修補的安全漏洞。該漏洞被稱為CVE-2020-3259(CVSS 評分:7.5),這是一個高嚴重性的資訊外洩漏洞,攻擊者無需經過授權,便可通過利用該漏洞檢索受影響設備上的記憶體內容,進行類似如下所示的惡意攻擊:

遠端獲取連接到思科VPN用戶的當前Session ID,影響用戶的正常使用;

利用獲取到的用戶當前Session ID,登錄思科VPN客戶端,從而滲透到公司的內部網路;

遠端獲取思科ASA內存中的其他機密資訊,如電子郵件地址、憑證等。

作為 2020 年 5 月發布的更新的一部分,思科對其進行了修補。但由於最近被發現Akira 勒索軟體在攻擊中使用,故已被添加到 CISA 的已知遭濫用之漏洞清單 ( KEV )中。上個月末,網路安全公司 Truesec 表示,它發現的證據表明,在過去的一年裡,Akira 勒索軟體攻擊者已將其武器化,以危害多個易受攻擊的 Cisco Anyconnect SSL VPN 設備。Truesec執行的八個最新事件回應任務進行的分析(其中部署了Akira 勒索軟體,並且被確認Cisco Anyconnect SSL VPN為入口點)顯示,至少有六台受感染的設備正在運行不同版本的易受攻擊的設備。

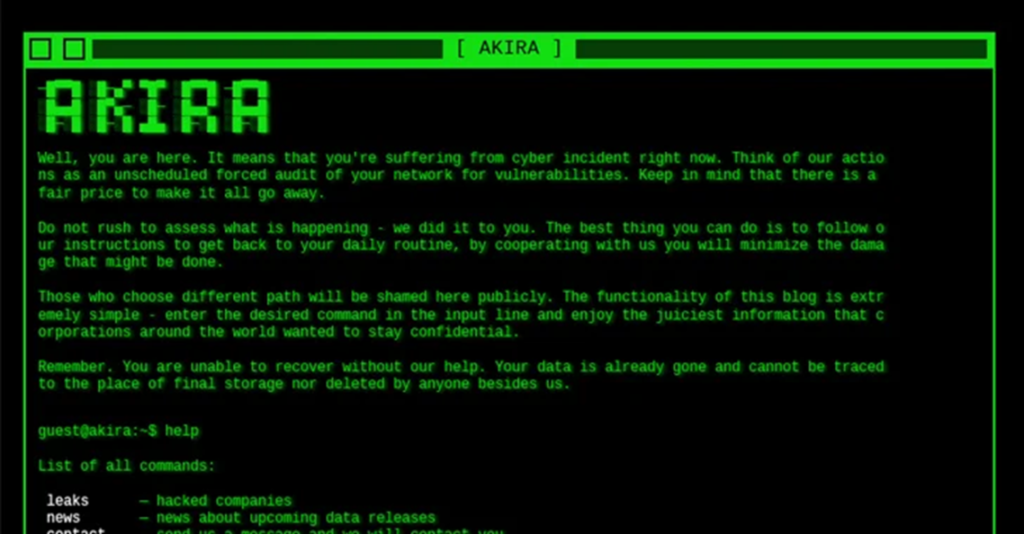

據 Palo Alto Networks Unit 42 稱,Akira 是 2023 年新設立勒索軟體的 25 個組織之一,於3 月首次被發現。Akira公開聲稱有近 200 名受害者,據信Akria與臭名昭著的Conti之間存在聯繫,因為Akira被發現將贖金收益發送至 Conti錢包地址。僅在 2023 年第四季度,Akira就在其暗網網站上列出了 49 名受害者,排在LockBit(275 名)、Play(110 名)、ALPHV/BlackCat(102 名)、 NoEscape(76 名)、8Base(75 名)之後。)和BlackBasta(72)。CISA要求聯邦民事行政部門 (FCEB) 機構必須在 2024 年 3 月 7 日之前修復已發現的Cisco ASA/FTD 中存在的漏洞CVE-2020-3259,以確保其網路免受潛在威脅。

CVE-2020-3259 遠非唯一被利用來傳播勒索軟體的漏洞,本月早些時候,Arctic Wolf Labs披露了濫用CVE-2023-22527(Atlassian Confluence 資料中心和 Confluence 伺服器最近發現的漏洞)來部署 C3RB3R 勒索軟體以及加密貨幣挖礦程式和遠端存取木馬的情況。