Fortinet 的遠端程式執行 (RCE) 漏洞被網路攻擊者利用

10/9 (週三) 美國網路安全暨基礎設施安全局 CISA 發出公告,駭客正在積極利用 FortiOS 作業系統中一個嚴重的遠端程式執行 (RCE) 漏洞。

這個漏洞(CVE-2024-23113)是由於 fgfmd 常駐程式接受了外部控制的格式字串作為引數 (argument) 所引發,讓未經授權的網路威脅者可以在未作程式修補的設備上執行指令或任意程式碼 (arbitrary code)。這類攻擊的複雜性較低,且不需要與使用者互動。

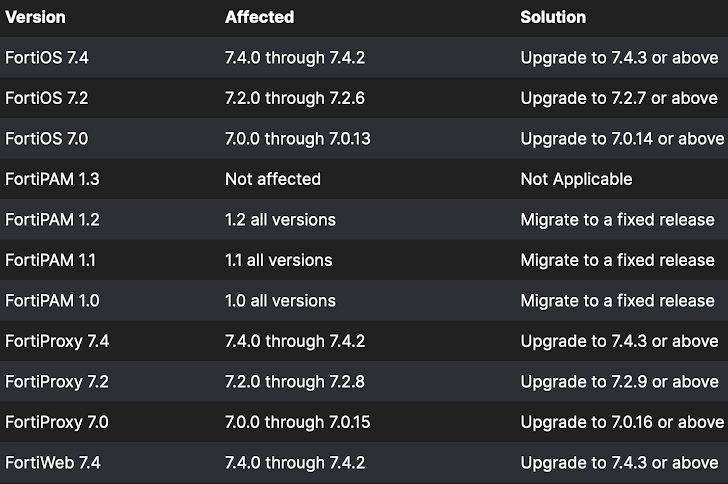

CVE-2024-23113 漏洞影響到 FortiOS 7.0 及其後的版本、FortiPAM 1.0 及更高階版本、FortiProxy 7.0 及以上版本,還有 FortiWeb 7.4 版本。

Fortinet (美國網路安全公司) 於今年二月份揭露並修補了這個安全漏洞,當時建議網路管理者移除所有介面中對 fgfmd 常駐程式的存取,來作為一種緩解措施,藉以阻擋潛在的攻擊行為。

該公司也建議道,「另外需注意的是,僅允許特定 IP 與 FGFM 連接的區域性策略雖然可以減少攻擊層面,不過還是無法完全防止這個漏洞從該 IP 被利用。因此,這僅能作為一種緩解措施,並不是完備的解決方案。」

儘管 Fortinet 尚未更新其二月的公告並確認 CVE-2024-23113 漏洞遭到利用,CISA 已於10/ 9 (週三) 將此漏洞新增到「已知被利用漏洞目錄」之中。

美國聯邦機構現在也被要求在三週內(即 10 月 30 日之前)確保其網路中的 FortiOS 設備安全無虞,以防範這些持續性的攻擊,這是根據 2021 年 11 月發佈的強制命令 (BOD 22-01) 所要求的。

CISA 警告道,「這類型的漏洞經常是惡意網絡攻擊者的攻擊向量 (attack vector),並且對聯邦機構造成重大風險。」

荷蘭軍事情報和安全局 (MIVD) 在今年 6 月警告稱,中國駭客在 2022 年至 2023 年期間利用另一個 FortiOS 嚴重的 RCE 漏洞 (CVE-2022-42475) 發動攻擊,植入惡意軟體並且感染了至少 20,000 台 FortiGate 網絡安全設備。

Palo Alto Networks 揭露 Expedition 中的嚴重漏洞

此外,網路安全公司 Palo Alto Networks 也公佈了其 Expedition 軟體中的多個安全漏洞,這些漏洞可以允許攻擊者讀取資料庫內容與任意檔案 (arbitrary files),並將任意檔案寫入系統的臨時儲存位置。

Palo Alto Networks 在週三 (10/ 9) 的警告中表示,「這些漏洞可能洩露包括使用者名稱、明文密碼、裝置組態和 PAN-OS 防火牆的 API 金鑰等資訊。」

影響 Expedition 1.2.96 之前所有版本的漏洞包括有:CVE-2024-9463(CVSS 評分:9.9)、CVE-2024-9464(CVSS 評分:9.3)、CVE-2024-9465(CVSS 評分:9.2)、CVE-2024-9466(CVSS 評分:8.2)、CVE-2024-9467(CVSS 評分:7.0)。

Cisco 修復 Nexus Dashboard Fabric Controller 漏洞

上週,Cisco (思科) 釋出了修補程式,修復 Nexus Dashboard Fabric Controller (NDFC) 網路管理平台之中一個嚴重的指令執行漏洞。該漏洞是由於不當的使用者授權和指令引數的驗證不足所導致。

該漏洞編號為 CVE-2024-20432,CVSS 評分為 9.9,它允許通過驗證的低權限遠端攻擊者對受影響的設備進行指令注入攻擊。此漏洞已在 NDFC 12.2.2 版本中修復。需要注意的是,11.5 及更早的版本並未受到該漏洞影響。

Fortinet 安全性漏洞相關的部分的入侵指標(IOCs):

| 0f76936e237bd87dfa2378106099a673 |

| 1079d416e093ba40aa9e95a4c2a5b61f |

| 129ba90886c5f5eb0c81d901ad10c622 |

| 1b7aee68f384e252286559abc32e6dd1 |

| 1d89b48548ea1ddf0337741ebdb89d92 |

| 2716c60c28cf7f7568f55ac33313468b |

| 2bade2a5ec166d3a226761f78711ce2f |

| 2c28ec2d541f555b2838099ca849f965 |

| 381b7a2a6d581e3482c829bfb542a7de |

| 3a8a60416b7b0e1aa5d17eefb0a45a16 |