1 月 18 日,VMware 確認 CVE-2023-34048被利用後,Mandiant 將該活動歸因於一個與中國關係密切的駭客組織,並透露該攻擊活動至少從 2021 年底開始。根據 Mandiant 的最新研究,至少自 2021 年底以來,與中國相關的 APT 組織UNC3886一直在利用一個編號為vCenter Server 的零日漏洞CVE-2023-34048 。vCenter Server 是 VMware 虛擬化和雲端運算軟體套件中的關鍵元件。它作為VMware虛擬化資料中心的集中式綜合管理平台。Mandiant在周五的一份報告中表示:“UNC3886 擁有利用零日漏洞在不被發現的情況下完成攻擊任務的記錄,而這個最新的例子進一步證明了它們的能力。

另外,Critical Start網路威脅研究資深經理Callie Guenther表示:「CVE-2023-34048 的利用反映了深厚的技術敏銳度,顯示在識別和利用VMware 等廣泛使用的軟體中的複雜漏洞方面具有高水平的熟練程度。 」

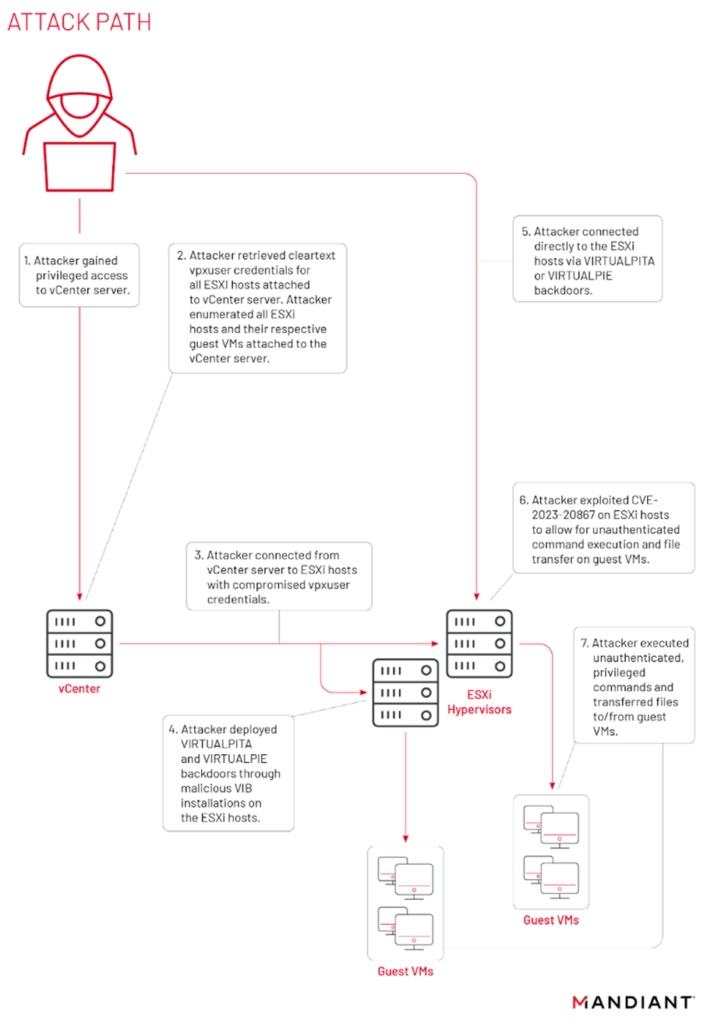

去年10 月 25 日,VMware 首次揭露了一個編號為 CVE-2023-34048 的越界寫入漏洞(Out-of-bounds Write)以及一個編號為 CVE-2023-34056 的部分資訊外洩漏洞,這些漏洞影響了 vCenter Server。該供應商警告說,利用越界寫入漏洞(CVSS評分為 9.8)可使攻擊者能夠在易受攻擊的電腦上遠端執行程式碼。Mandiant 的研究人員於 2022 年 9 月首次 詳細介紹了該組織的活動,當時他們在 VMware ESXi Hypervisor 中發現了一種新穎的惡意軟體持久性技術。惡意軟體作者使用該技術在 VMware ESXi Hypervisor 中實現管理訪問,並接管適用於 Windows 和 Linux 的 vCenter 伺服器和虛擬機器。

這次攻擊的高度針對性和規避性使專家們相信,攻擊是由中國國家級駭客 UNC3886出於網路間諜目的而實施的。

在 Mandiant 於 2022 年 9 月調查的攻擊中,攻擊者依靠惡意 vSphere 安裝套件 (VIB)在 ESXi 虛擬機器管理程式上安裝兩個後門,分別為 VIRTUALPITA 和 VIRTUALPIE。 VIB 是設計用於管理虛擬系統的檔案集合,它們可用於建立啟動任務、自訂防火牆規則或在 ESXi 電腦重新啟動時部署自訂二進位。Mandiant 進行的進一步調查顯示,UNC3886 組織使用了其他技術來針對多個組織以避免 EDR 解決方案。

Mandiant 和 VMware Product Security 對“vmdird” 核心崩潰檔案的分析表明,進程崩潰與 CVE-2023-34048 的利用密切相關,

2023年末,Mandiant 注意到 VMware vmdird 服務在部署後門前幾分鐘就當機。Mandiant 和 VMware Product Security 對「vmdird」核心崩潰檔案的分析表明,進程當機與 CVE-2023-34048 的利用有密切的關係。Mandiant 觀察到 2021 年底至 2022 年初期間發生了多起 UNC3886 事件。研究人員還注意到,在觀察到這些崩潰的大多數環境中,日誌條目被保存了下來,但『vmdird』核心崩潰檔案本身卻被刪除

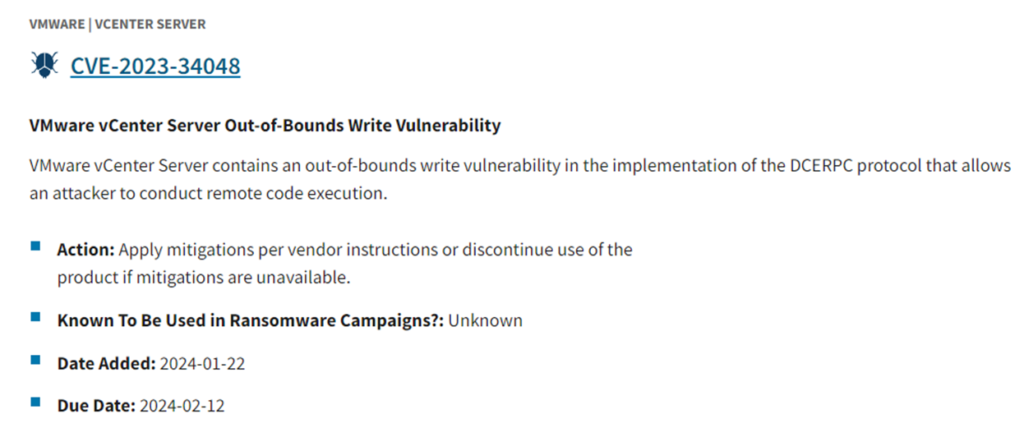

“VMware 的預設配置會將核心崩潰檔案無限期地保留在系統上,這表明攻擊者故意刪除了核心崩潰檔案,以試圖掩蓋其踪跡。”報告總結道。 “正如 VMware 通報中提到的,此漏洞已在 vCenter 8.0U2 中得到修補,Mandiant 建議 VMware 用戶更新到最新版本的 vCenter,以應對此漏洞被廣泛利用的情況。”週三,VMware 以新資訊更新了該通報,警告客戶越界寫入漏洞正受到攻擊。

根據Shadowserver Foundation 的數據,目前有數百個暴露於網際網路的 VMware vCenter Server 執行個體可能存在漏洞。

VMware 產品成為惡意攻擊者攻擊目標的情況並不少見。美國安全機構 CISA 維護的已知遭濫用之漏洞清單目前包括 21 個VMware 產品漏洞。今天(1月24日)CISA在其已知遭濫用之漏洞清單(KEV)中新增了CVE-2023-34048漏洞,並下令聯邦機構在 2024 年 2 月 12 日之前修復此漏洞,也建議私人機構審查該清單並解決其基礎設施中的漏洞。