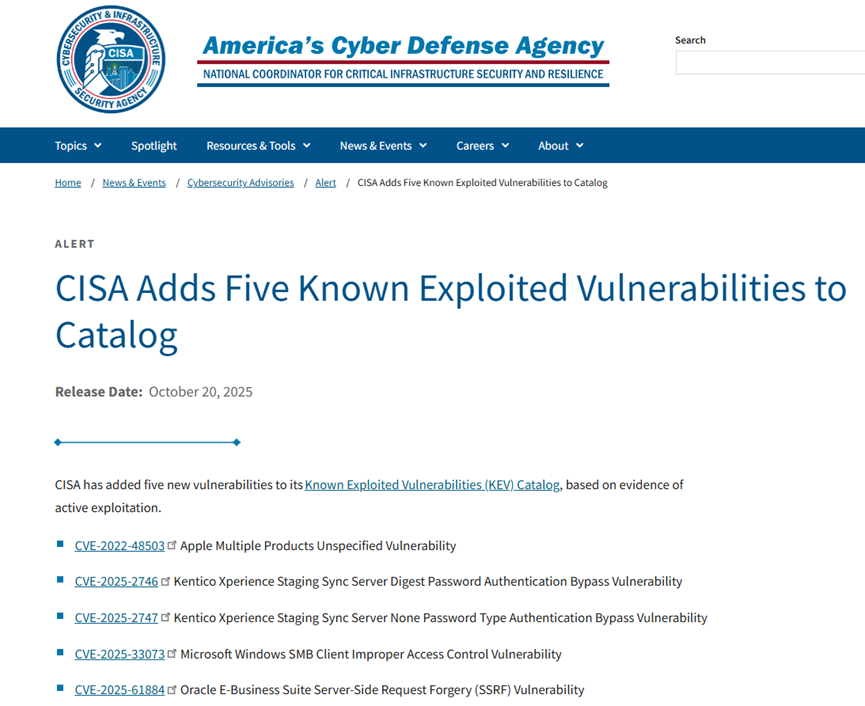

美國網路安全暨基礎建設安全局(CISA)於本週一正式將 五項安全漏洞 納入其「已知被利用漏洞(Known Exploited Vulnerabilities, KEV)」目錄中,當中包含近期被揭露、影響 Oracle E-Business Suite (EBS) 的嚴重漏洞,並確認該漏洞已在真實攻擊事件中遭到武器化利用。

CVE-2025-61884:Oracle EBS 關鍵 SSRF 弱點已被武器化利用

此項漏洞編號為 CVE-2025-61884(CVSS 評分:7.5),屬於 Oracle Configurator Runtime 組件中的伺服器端請求偽造(SSRF)漏洞。成功利用後,攻擊者可在未經授權的情況下,遠端存取並竊取關鍵資訊。

CISA 指出:「此漏洞可被遠端未經驗證者直接利用,風險等級高。」

該漏洞是 Oracle EBS 近期第二個確認被攻擊者利用的漏洞。先前的 CVE-2025-61882(CVSS 9.8)更嚴重,允許未經驗證的攻擊者在易受影響的系統上執行任意程式碼。

根據資安媒體《The Hacker News》的報道,Google Threat Intelligence Group (GTIG) 與 Mandiant 的調查,已有數十家企業疑似受害於 CVE-2025-61882 的惡意利用行動。GTIG 資深安全工程師 Zander Work 向《The Hacker News》表示:「目前尚無法將特定攻擊行為歸屬至某個特定威脅行為者,但觀察到的部分攻擊跡象顯示,這些行動可能與 Cl0p 勒索組織 有關。」

Oracle 已於近日緊急發布 安全公告 (Security Alert CVE-2025-61884),針對 E-Business Suite 12.2.3–12.2.14 版本 推出修補程式。

Oracle 首席安全長 Rob Duhart 表示:「此漏洞若遭成功利用,可能使攻擊者存取敏感資源。建議所有使用者應立即部署更新,以降低資料外洩風險。」

其他新增至 KEV 的四項漏洞

除 Oracle 外,CISA 此次同時將 Microsoft、Kentico、與 Apple 等產品的四項漏洞列入 KEV 目錄:

- CVE-2025-33073(CVSS 8.8)

- 影響產品:Microsoft Windows SMB Client

- 類型:權限提升(Improper Access Control)

- 狀況:若 SMB 簽章未強制啟用,攻擊者可透過「Reflective Kerberos Relay Attack(又稱 LoopyTicket)」取得網域控制權限。

- 修補狀態:Microsoft 已於 2025 年 6 月修補。

- CVE-2025-2746(CVSS 9.8)

- 影響產品:Kentico Xperience CMS

- 類型:認證繞過(Authentication Bypass)

- 攻擊方式:利用 Staging Sync Server 處理空白 SHA1 使用者名稱的缺陷,可取得管理端控制權限。

- 修補狀態:2025 年 3 月修補。

- CVE-2025-2747(CVSS 9.8)

- 類型:認證繞過(Authentication Bypass)

- 攻擊方式:利用 Staging Sync Server 處理「None」型別密碼設定的漏洞,可完全控制系統管理物件。

- 修補狀態:2025 年 3 月修補。

- CVE-2022-48503(CVSS 8.8)

- 影響產品:Apple JavaScriptCore

- 類型:陣列索引驗證錯誤(Improper Validation of Array Index)

- 後果:在處理惡意網頁內容時,可導致任意程式碼執行。

- 修補狀態:Apple 已於 2022 年 7 月修補。

上述三項(CVE-2025-33073、CVE-2025-2746、CVE-2025-2747)分別由 Synacktiv 與 watchTowr Labs 的研究人員揭露,並由 GuidePoint Security、CrowdStrike、SySS GmbH、RedTeam Pentesting、Google Project Zero 等多方共同驗證。

修補時限與安全建議

根據 CISA《作業指令 BOD 22-01:降低已知被利用漏洞的重大風險》,

聯邦民政行政機構 (FCEB) 必須於 2025 年 11 月 10 日前 完成修補,以防範這些漏洞遭持續性威脅行為者利用。

CISA 同時建議 民間企業與金融機構 應參照 KEV 目錄,立即審視自身環境中的受影響系統,並儘速部署修補程式,以防範後續針對 Oracle、Windows、Kentico 或 Apple 產品的針對性攻擊。

專家觀點

此次 KEV 更新顯示出兩項趨勢:企業級應用平台(如 Oracle EBS)正逐漸成為攻擊焦點。 攻擊者偏好能提供大規模數據接取權限的業務核心系統,藉此進行資料竊取或供後續勒索行動使用。 跨供應鏈漏洞利用趨勢升溫。 攻擊者往往透過 CMS、Windows SMB 或 Web 組件等跨平台弱點滲透,再橫向移動至高權限環境。

從資安防禦角度而言,除及時修補外,建議組織採取以下措施:

- 部署 SSRF 防護與 WAF 規則更新;

- 強化 SMB 簽章與 Kerberos 驗證政策;

- 審查 CMS 及第三方外掛 權限設定;

- 建立 威脅情報(Threat Intelligence)監控機制,及追蹤 KEV 新增項目。