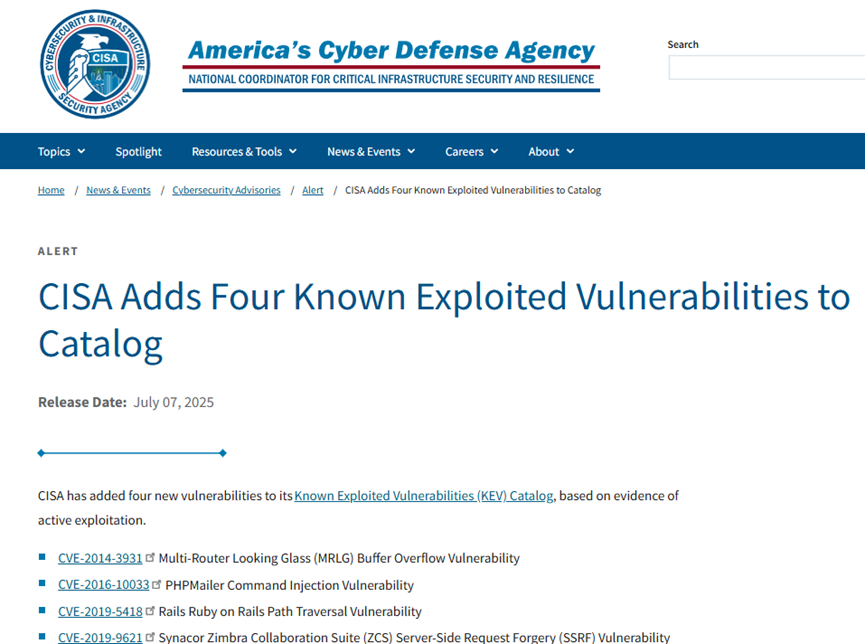

美國資安暨基礎建設安全局(CISA)近日再度發布警訊,將四項遭實際攻擊的高風險漏洞納入其「已知遭利用漏洞清單(KEV Catalog)」,呼籲各界緊急修補、提高警覺。

其中更值得注意的是,Citrix Bleed 2(CVE-2025-5777)漏洞目前正遭到積極利用,攻擊者可藉此竊取憑證、存取記憶體中敏感資料,對企業營運構成嚴重威脅!

被列入 KEV 的四項高風險漏洞

CISA 此次公告指出,下列四個漏洞已被證實在野外遭到實際濫用,可能用於遠端入侵、執行惡意程式或竊取資料:

- CVE-2014-3931(CVSS:9.8)

Multi-Router Looking Glass (MRLG) 中的緩衝區溢位漏洞,攻擊者可進行任意記憶體寫入與損毀。 - CVE-2016-10033(CVSS:9.8)

PHPMailer 的指令注入漏洞,可能導致攻擊者遠端執行惡意程式碼,甚至造成系統癱瘓。 - CVE-2019-5418(CVSS:7.5)

Ruby on Rails Action View 存在路徑穿越風險,攻擊者可讀取伺服器上的任意檔案內容。 - CVE-2019-9621(CVSS:7.5)

Zimbra Collaboration Suite 的 SSRF 弱點,可導致未授權存取內部資源,甚至執行遠端程式碼。

該漏洞已於 2023 年被 Trend Micro 確認遭中國駭客組織 Earth Lusca 利用,植入 Web Shell 並部署 Cobalt Strike。

根據美國聯邦資安規範,FCEB(聯邦行政機關)需在 2025 年 7 月 28 日前完成修補,企業亦應即刻行動以避免淪為下一個受害者。

Citrix Bleed 2 正遭駭客利用!記憶體洩漏、Token 遭竊,影響恐擴大

資安研究團隊 watchTowr Labs 與 Horizon3.ai 日前發布技術分析,指出 Citrix NetScaler ADC 的嚴重漏洞 CVE-2025-5777(Citrix Bleed 2) 目前正遭攻擊者鎖定,並與 CVE-2025-6543 一同遭受濫用。

該漏洞可透過精心設計的 HTTP 請求,從記憶體中讀取敏感資訊,如:

- 使用者登入憑證

- 有效的 Citrix Session Token

- 記憶體中處理的 HTTP 請求內容等

🔧 根本原因來自 Citrix 處理登入請求的 /p/u/doAuthentication.do 端點使用了錯誤的 snprintf 寫法,當 login= 欄位被故意省略等號時,程式會將記憶體中尚未初始化的內容回傳至使用者,進而造成資訊洩露。

Horizon3.ai 測試顯示,透過這種方式一次可外洩約 127 bytes 的記憶體資料,只要反覆觸發,攻擊者就可能蒐集到完整的 Session Token 或機敏資訊!

【專家建議】企業應立即採取以下行動:

優先修補漏洞:特別是 MRLG、PHPMailer、Zimbra、Citrix 等產品,應立即更新至安全版本。

進行威脅獵捕(Threat Hunting):檢查是否有異常存取 /doAuthentication.do 等端點的紀錄,注意是否有資料外洩跡象。

註銷所有 Citrix 會話:若企業使用 NetScaler,建議在修補後強制註銷所有使用者會話,並更換登入密碼。

部署 Web 應用防火牆(WAF):設定規則,阻擋未經授權的 POST/GET 請求,降低受害風險。

結語:漏洞利用 ≠ 未來威脅,而是正在進行的攻擊

這次 CISA 的 KEV 更新提醒我們,許多漏洞早已被駭客掌握並積極利用。企業防禦重點不只是「補漏洞」,更應強化縱深防禦、監控可疑行為,才能在駭客滲透前阻止攻擊。

Citrix Bleed 2 和 Zimbra SSRF 的案例也再度證明:攻擊者會針對高可用、低防護的通訊平台下手,確保攻擊效率與隱蔽性。請務必優先保護關鍵服務、遠端存取機制與信任邊界。