當你透過麥當勞的線上平台應徵工作時,你的履歷、聯絡方式、人格測驗結果,可能早已暴露於網路世界,原因竟然是──登入帳號密碼設定為「admin / 123456」。

據科技媒體《Wired》報道,這起震驚全球的資安事件由資安研究人員 Ian Carroll 與 Sam Curry 於 2024 年 6 月 30 日揭露,他們原本只是出於好奇想測試麥當勞使用的 AI 招募機器人「Olivia」,沒想到僅花了短短 30 分鐘,便取得了麥當勞招募平台 McHire的後台權限,得以存取歷年來高達 6,400 萬筆的應徵紀錄。

一則 Reddit 貼文,引爆一場資安風暴

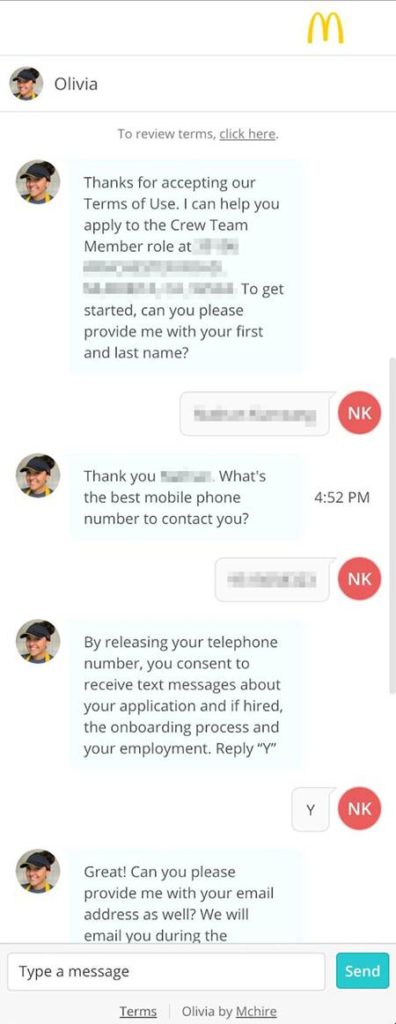

這場揭露始於 Reddit 上的一篇抱怨貼文,貼文者表示:「麥當勞的 AI 招募系統快把我逼瘋了。」Carroll 看到後決定親自應徵測試,與 Paradox.ai 開發的聊天機器人 Olivia 互動。

過程中,他發現網站上有一個供 Paradox.ai 員工使用的後台登入連結。出於測試心態,他們試著輸入最常見的帳密組合:「admin / 123456」──竟然直接登入成功,系統甚至未啟用多因子驗證(MFA),就讓他們獲得後台管理者權限。

Photo Credit: Wired

駭客眼中的「夢幻入口」

登入後,他們發現這是一間名為「測試餐廳」的虛擬單位,內部帳號大多為 Paradox.ai 的開發人員。他們將自己的應徵資料透過 Olivia 提交後,隨即從後台成功查詢到這筆紀錄。

更糟的是,他們透過修改申請者的流水號 ID,就能依序存取其他人的應徵紀錄,包含姓名、電子信箱、電話與對話紀錄等,這代表駭客不需任何進階技巧,就能一筆一筆地翻出其他人資料。

雖然出於道德與法規考量,他們僅查閱了少量樣本以確認資料真實性,但根據推算,這個平台中儲存了多達 6,400 萬筆歷年應徵紀錄,其中包含大量可被用於釣魚、社交工程、或冒充招募人員進行詐騙的資訊。

漏洞揭露後,Paradox.ai 承認疏失

事件曝光後,Paradox.ai 隨即發聲明表示,這個帳號原本只是用來測試的,從 2019 年後就沒再用過,但一直沒有關閉,結果變成了資安漏洞的破口。Paradox.ai強調該帳號僅由兩位研究人員登入,並未被其他未授權人士利用。同時宣布將啟動 漏洞獎勵計畫(Bug Bounty Program),以強化平台防護機制。

Paradox.ai 法務長 Stephanie King 向《Wired》表示:「我們不會輕忽這件事,雖然已迅速修補,我們也願意承擔責任。」

麥當勞則將責任歸咎於第三方供應商,並發布聲明指出:「我們對 Paradox.ai 所造成的資安漏洞深感失望,問題已於當天修復,未來將更加強化對供應商的資安要求。」

專家觀點:最可怕的不是駭客,而是「預設密碼」與鬆懈文化

這起事件凸顯的不只是 AI 招募平台的技術問題,更是一場系統性資安管理的失敗。從 Reddit 抱怨貼文,到弱密碼帳號、無 MFA、防護不足的測試環境,這些看似微小的疏忽,最終導致數千萬筆資料暴露。

對於有心人士來說,這樣的平台就如同未上鎖的大門,甚至還在門口貼了標籤:「歡迎使用預設密碼」。

對企業的五點資安建議:自動化 ≠ 放棄基本安全

在導入 AI 招募或自動化流程的同時,企業與第三方服務供應商必須強化以下資安措施:

- 禁用預設帳號密碼:所有帳號應強制設定高強度密碼,禁止使用常見組合如「admin / 123456」。

- 強制實施多因子驗證(MFA):無論是後台管理或內部測試帳號,皆應啟用 MFA。

- 封存與移除測試帳號環境:開發與測試用帳號應於上線前徹底刪除,避免殘留漏洞。

- 加強第三方供應商稽核與合約要求:供應商必須符合 SOC 2、ISO 27001 等國際資安標準,並定期接受審查。

- 導入漏洞獎勵制度(Bug Bounty):主動邀請白帽駭客協助發現潛在風險,避免重大資安事件發生。

結語:AI 效率的背後,是更高的資安責任

AI 帶來效率與便利,但也將大量個資集中於單一平台,一旦保護機制鬆散,就會成為駭客眼中的黃金標的。這次的「123456 密碼門」不僅是 Paradox.ai 的失誤,更是一記警鐘:企業與供應鏈不能只追求數位化與效率,卻忘了最基本的資安底線。

在數位時代,真正的競爭力,來自於「能不能讓你的客戶資料睡得安穩」。