近期,威脅情報平台 GreyNoise 公開揭露一項重大發現:一支全新未被追蹤的 Scraper Botnet 變種自 2025 年 4 月下旬開始大規模活動,至今已識別超過 3,600 個活躍 IP 位址。與傳統惡意殭屍網路不同的是,該變種利用極簡的偽裝方式掩人耳目,但實際網路行為具高度一致性與特徵性,難以被傳統防禦手段攔截。

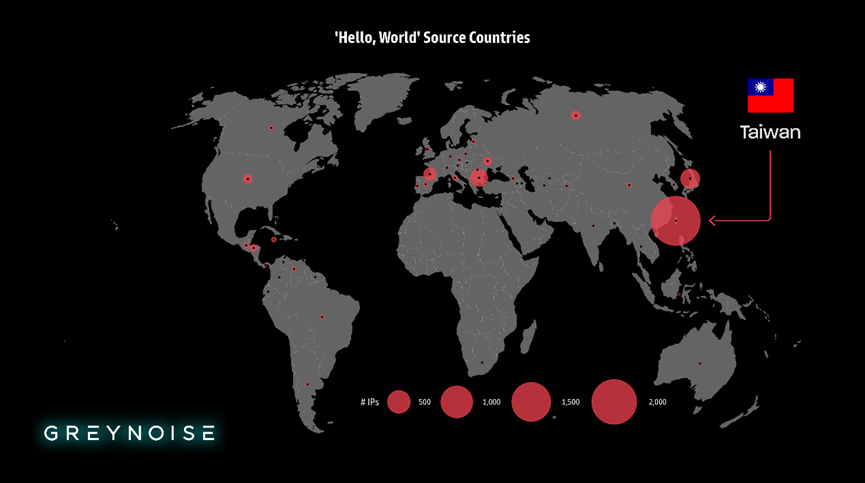

令人關注的是,GreyNoise 分析指出,該 Botnet 節點有高達 54%(1,934 個 IP)來自台灣,遠高於其他國家,顯示台灣已成為這波自動化攻擊的關鍵跳板與感染熱區。

看似無害,實則難防:Botnet 偽裝技術再升級

根據 GreyNoise 公布的觀測資料,這支 Botnet 表面上看起來極為簡單,只使用了「Hello-World/1.0」這樣容易偽造的 User-Agent 字串。然而,實際上它的危險之處並不在表面特徵,而是其獨特且一致的網路行為模式。

為偵測這種難以用傳統特徵辨識的威脅,GreyNoise 運用了進階的 JA4+ 行為指紋技術,透過以下方式進行識別:

- JA4H:記錄 HTTP Header 欄位的排序與結構特徵。

- JA4T:分析 TCP 連線建立時的行為細節。

這兩組指紋結合後,形成了具有全球唯一性的網路識別標記,無論攻擊者如何變換 IP、隱藏身份,都難以逃過這種「行為為本」的偵測技術。

台灣成為主要節點集中地,威脅態勢不容小覷

統計指出,該 Botnet 活動遍佈全球,然而高達 54% 的參與節點來自台灣,其次為日本(9%)、保加利亞(7%)、法國(3%)。這種集中現象極可能代表:

- 台灣某些被廣泛使用的技術或服務存在已知或未知漏洞,遭大規模濫用。

- 本地企業設備可能因弱密碼設定、未更新韌體、暴露管理介面等原因,成為 Botnet 的節點。

地理分布與重點警示

此次 Botnet 中的 3,600 多個 IP 來源地分析如下:

台灣 IP 所佔比重異常高,顯示可能存在一種「在地性共通漏洞」或「被廣泛部署但遭入侵的共通技術元件」,建議國內資安單位與廠商高度關注。

攻擊模式簡介

- 首次偵測時間:2025 年 4 月 19 日

- 主要特徵:重複發送 HTTP GET 請求至 TCP 埠口 80~85

- 攻擊對象:美國與英國的系統為主要目標

- User-Agent:Hello-World/1.0(可輕易偽裝)

- 指紋識別:JA4H + JA4T 行為組合,構成唯一識別特徵

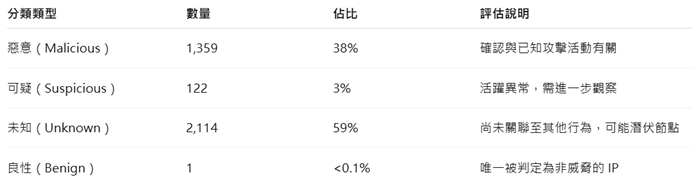

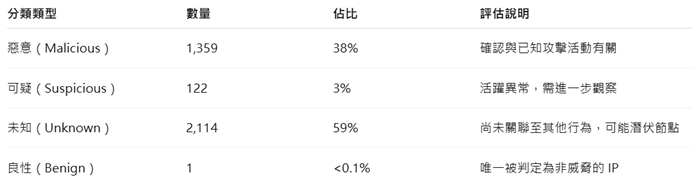

威脅程度評估:潛在風險極高

超過九成以上的節點非惡意即不明,極需持續監控並提高警覺。

防禦建議:從阻斷到監控,建構行為式防線

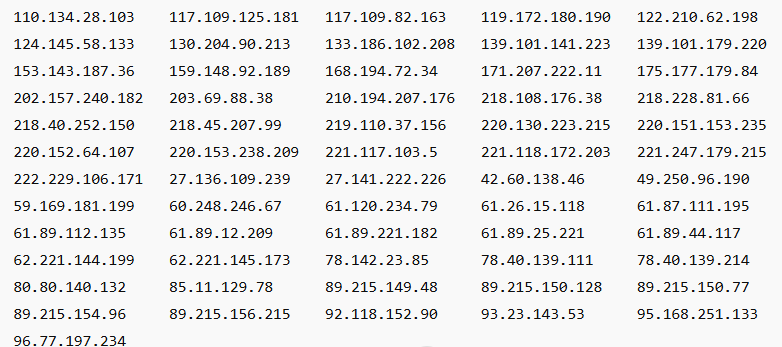

針對這波 Botnet 活動,我們建議企業資安團隊立即採取以下行動:

封鎖已知攻擊 IP

- 將其納入防火牆、WAF、IDS/IPS 的封鎖清單,減少潛在連線風險。

內部連線行為稽核

- 全面檢視內部裝置是否曾與該批 IP 建立連線。

- 特別關注未經管理的 IoT、遠端工作站或閘道設備。

行為式監控與指紋比對

- 導入 NDR/XDR 等具 JA4+ 支援的偵測工具。

- 定期檢查是否出現類似行為模式,以提前識別潛在攻擊變種。

為何這波 Botnet 值得特別關注?

- 攻擊不再仰賴惡意程式,而是以行為特徵為主軸進行滲透與偵查。

- 傳統靜態黑名單偵測方式已無法有效對抗此類威脅。

- 台灣網路資源疑似遭系統性濫用,潛藏區域性安全破口。

這類以行為為核心的 Botnet 架構,正快速成為未來自動化攻擊的主流工具,企業若仍停留在傳統防護觀念,將難以有效識破滲透。

結語:提升可視性,強化台灣資安韌性

Scraper Botnet 雖不像勒索軟體那樣立即造成業務癱瘓,卻透過長期資料擷取與持續異常流量消耗,對企業營運資源與資訊資產構成實質威脅。

台灣作為此次最大來源地,除了暴露本地設備風險,更應警覺是否存在共通性漏洞仍未被揭露。唯有落實資安行為監控、導入先進威脅識別技術,台灣企業才能真正擺脫成為全球攻擊跳板的命運。