近期,Google 威脅情報小組(GTIG)揭露,中國背景的駭客組織 UNC6384發動新一波攻擊,鎖定東南亞外交官及多國政府單位。這波行動不僅展現高度隱匿技巧,更清楚反映出北京在網路空間的戰略佈局。

攻擊手法:從 Wi-Fi 登入頁開始的陷阱

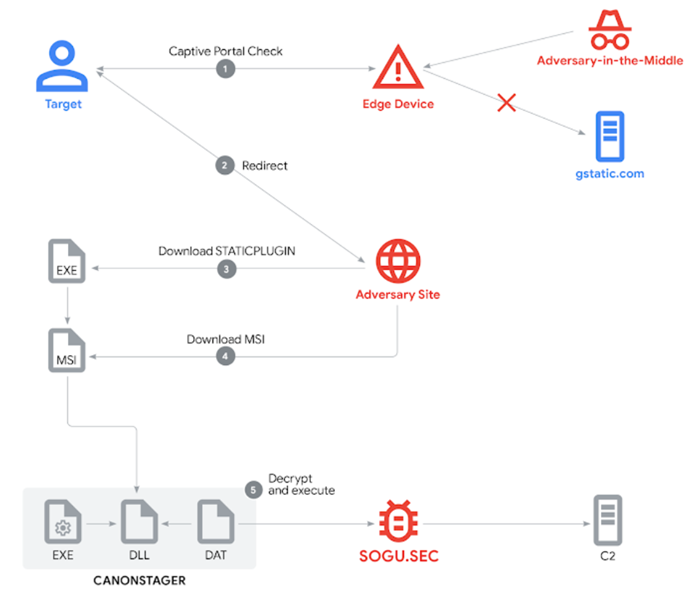

GTIG 指出,UNC6384 透過 Captive Portal 劫持 展開攻擊。當使用者連上網路、瀏覽器檢查是否需要登入 Wi-Fi 時,攻擊者會利用 Adversary-in-the-Middle (AitM) 攻擊,將受害者導向仿冒的更新網站。該網站外觀幾乎與正版 Adobe 外掛更新頁面一致,並使用 合法的 TLS 憑證 建立加密連線,看似「安全可靠」。

使用者若受騙下載名為 AdobePlugins.exe 的檔案,其實就是攻擊者簽署過的惡意程式 STATICPLUGIN。一旦執行,程式便會在背景透過 DLL 側載技術 悄悄植入 PlugX 變種後門 SOGU.SEC,讓駭客得以竊取檔案、側錄鍵盤、開啟遠端殼層,甚至安裝額外模組,全面控制受害系統。

合法憑證的黑暗利用

更令人憂心的是,這批惡意程式竟使用由 GlobalSign 簽發、成都諾信時代科技有限公司取得的合法憑證簽署。自 2023 年以來,已有二十多個惡意樣本被發現使用該公司的憑證,凸顯憑證生態鏈在攻擊中的脆弱點。

背後的影子:Mustang Panda

UNC6384 的戰術與知名中國駭客組織 Mustang Panda(又稱 Bronze President、RedDelta 等)高度重疊。PlugX 作為中國駭客的經典武器,自 2008 年便活躍於各類網路間諜行動中,雖逐漸被 ShadowPad 取代,但在外交與政策目標上依舊常見。

專家觀點

GTIG 研究員 Patrick Whitsell 評估指出:「這場行動凸顯中國駭客不斷進化的能力,他們巧妙結合 AitM、合法憑證與社交工程,足以繞過傳統防禦機制。」

對政府、外交機構與高價值組織而言,這波攻擊是一個強烈警訊:

- 邊界設備與 Wi-Fi 登入頁(Captive Portal) 已成為新戰場,必須強化監控。

- 單純信任程式碼簽章或 HTTPS 鎖頭已不足以保證安全,需搭配行為檢測。

- 必須強化 員工資安意識,避免因一次錯誤點擊而造成重大資安破口。

UNC6384的部分入侵指標(Indicator of compromise -IOCs):

d1626c35ff69e7e5bde5eea9f9a242713421e59197f4b6d77b914ed46976b933

cc4db3d8049043fa62326d0b3341960f9a0cf9b54c2fbbdffdbd8761d99add79

4ed76fa68ef9e1a7705a849d47b3d9dcdf969e332bd5bcb68138579c288a16d3

e787f64af048b9cb8a153a0759555785c8fd3ee1e8efbca312a29f2acb1e4011

3299866538aff40ca85276f87dd0cefe4eafe167bd64732d67b06af4f3349916

cc4db3d8049043fa62326d0b3341960f9a0cf9b54c2fbbdffdbd8761d99add79