在勒索軟體的黑市世界裡,攻擊者總在尋找能讓防禦「瞬間失明」的武器。如今,一款由 RansomHub 打造、被視為 「EDRKillShifter」進化版 的全新 EDR 殺手工具,已被至少八個勒索軟體集團採用,掀起新一波滲透狂潮。

這款工具的目標很單純——先讓你的資安系統「閉嘴」,再讓勒索軟體肆虐。

誰在用?黑名單一次看

根據Sophos威脅情報揭露,這款尚未命名的工具已在以下知名勒索組織的攻擊中現身:

- RansomHub

- Blacksuit

- Medusa

- Qilin

- Dragonforce

- Crytox

- Lynx

- INC

特別之處是,這並不是單一惡意程式外洩後被「人手一份」,而是疑似透過共用開發框架打造——每個集團都有自己的版本、不同的驅動名稱與設定,但底層結構如出一轍。

攻擊核心:讓防禦瞬間停擺

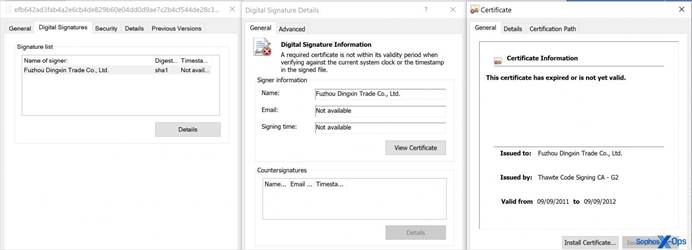

這款 EDR 殺手以高度混淆的二進位檔存在,啟動後會自我解碼並注入到合法程式中,接著鎖定一個被竊或已過期簽章的驅動檔(隨機五字元檔名),然後發動 BYOVD(Bring Your Own Vulnerable Driver)攻擊,直達系統核心層權限。

一旦進入核心層,工具便可偽裝成CrowdStrike Falcon Sensor Driver 等合法檔案,並終結所有 EDR/防毒相關行程與服務。

受害的資安產品包括:

- Sophos、Microsoft Defender、Kaspersky、Symantec、Trend Micro

- SentinelOne、Cylance、McAfee、F-Secure、HitmanPro、Webroot

換句話說,這是一把專門設計來「清空你的防線」的數位武器。

黑市合作的真相

在勒索圈,共享與交易 EDR 殺手早已成為常態。

- 除了 EDRKillShifter,Sophos 還發現 AuKill 工具被 Medusa Locker 與 LockBit 使用。

- SentinelOne 去年也揭露,FIN7 把其 AvNeutralizer 賣給 BlackBasta、AvosLocker、MedusaLocker、BlackCat、Trigona、LockBit 等多個集團。

這種跨集團的技術流通,讓勒索軟體攻擊的進化速度大幅提升,防禦方面臨的挑戰也更為嚴峻。

對企業的啟示

這類工具的出現意味著:單一資安產品的防護已不再足夠。

企業應採取多層次防禦策略,例如:

- 檢測驅動程式完整性,防堵 BYOVD 攻擊。

- 部署行為監測與異常分析,捕捉異常終止安全服務的行為。

- 最小化權限原則,限制核心層與系統管理員存取。

- 持續更新威脅情報,並與外部資安社群協作聯防。