位於日本大阪市住吉區的大阪急症和綜合醫療中心(大阪急性期・総合医療センター)在10 月 31 日遭到勒索攻擊,醫院管理所必需的核心系統,如電子病歷、藥物處方和會計等,均被加密。醫療業務被迫停止,除停止接收常規門診以及急救服務外,截至11月9日,已取消近80台手術,部分患者已轉移至附近醫院。

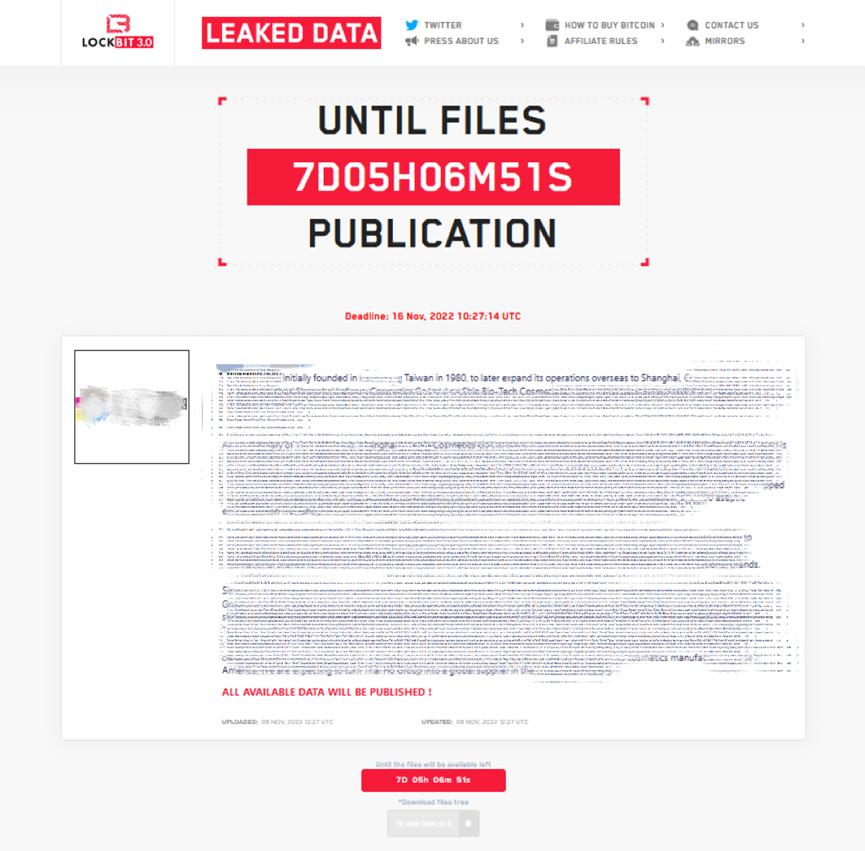

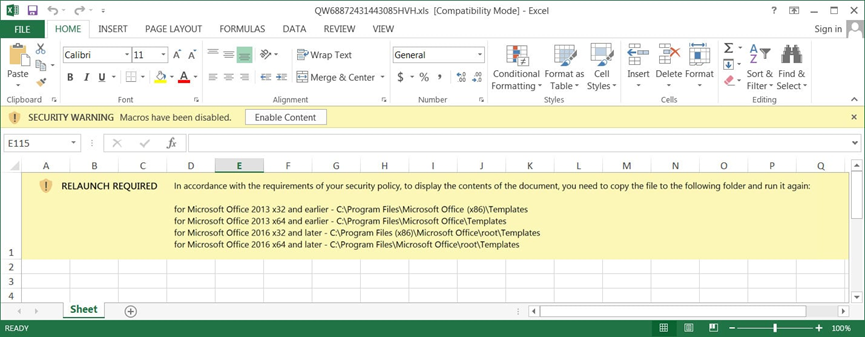

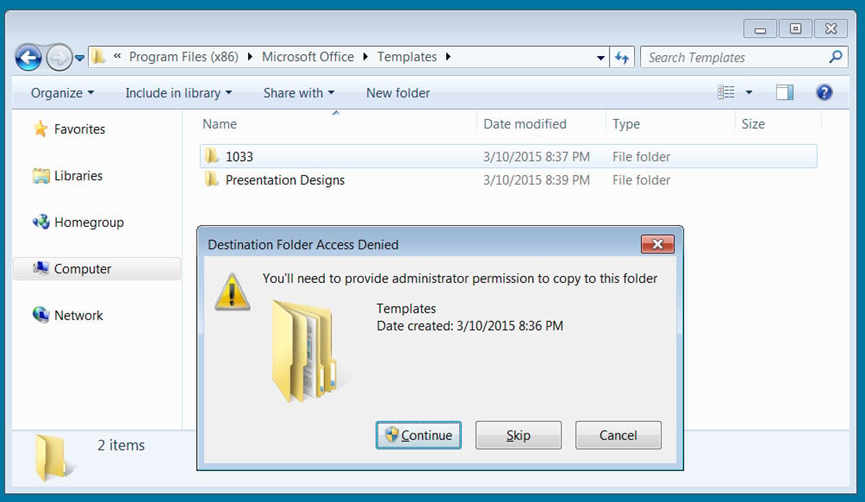

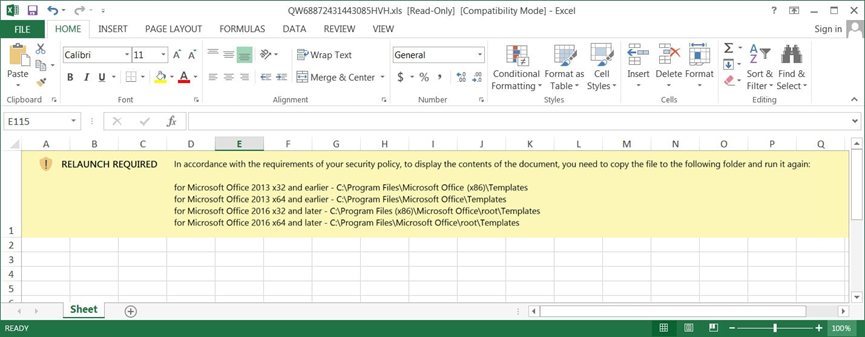

根據多家日本媒體報導(NHK、日本經濟新聞等)大阪急症綜合醫療中心在11月7日召開新聞發布會,公佈了當前情況,包括政府派出的專門小組的調查結果。據了解,入侵事件始於與該醫院相連的一家餐飲服務提供商(管理醫院要求的膳食)的伺服器上確認有大量可疑的數據通訊,勒索軟體由該公司與醫院伺服器連接的餐飲系統進行橫向移動,得已散播到醫院一半以上的設備,約1300台被加密,醫院系統出現問題,造成無法查看電子病歷,嚴重影響醫療服務。

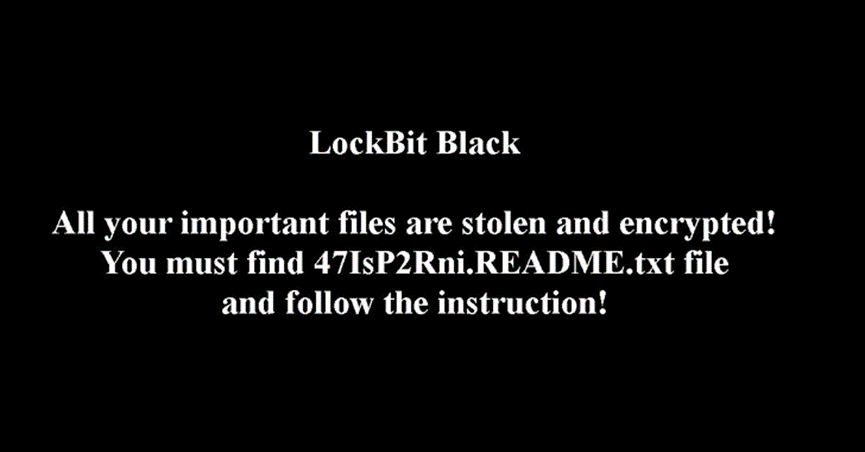

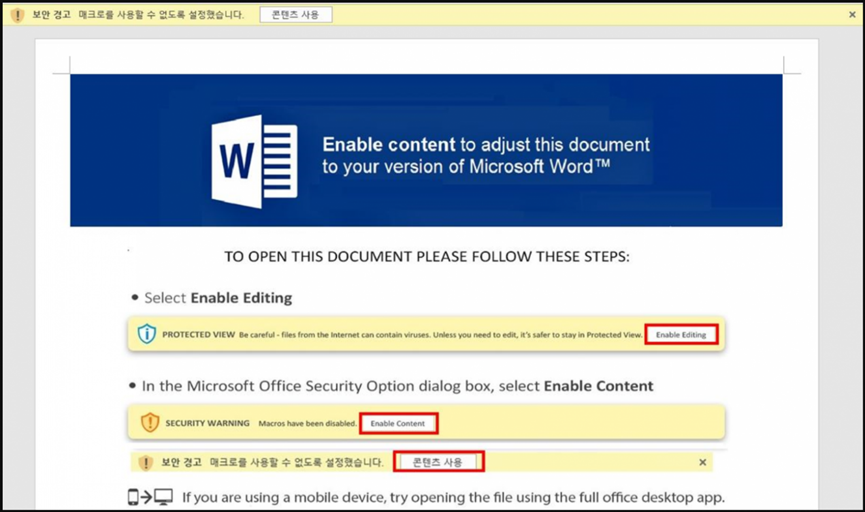

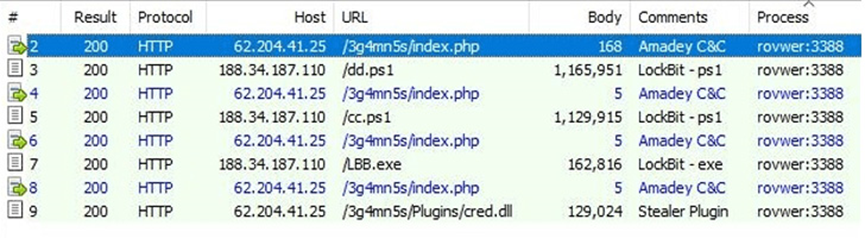

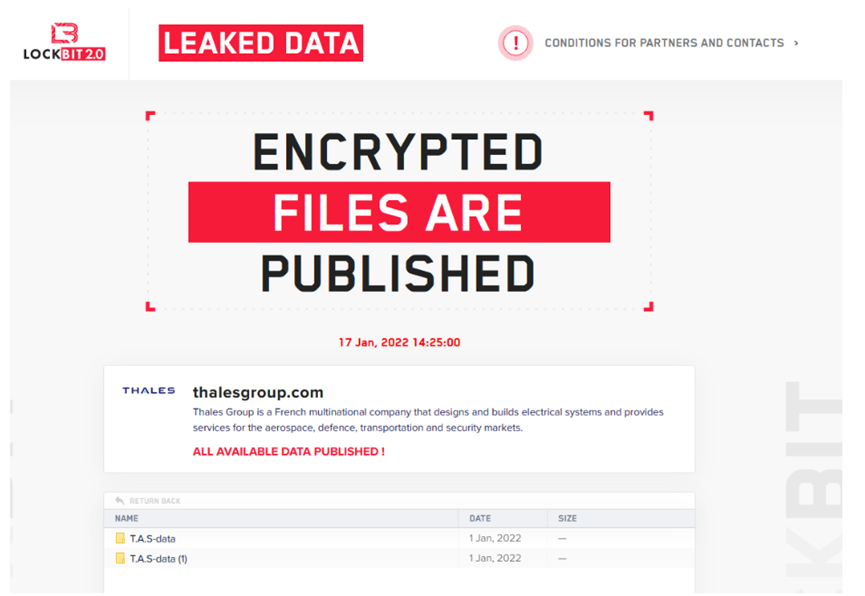

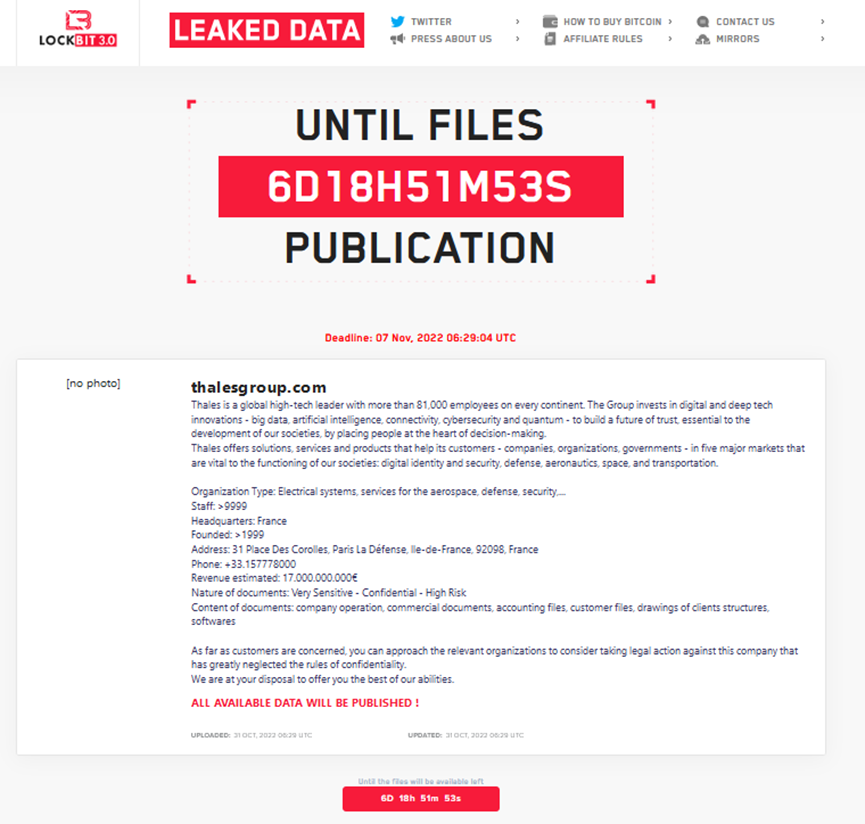

目前已知道該餐飲服務商使用了與去年10月遭到LockBit 2.0勒索攻擊的德島縣鶴木市半田醫院同一家公司的VPN(虛擬網路)。據信該VPN軟體已過時並未更新,軟體中存在的漏洞沒有修補,使勒索軟體滲透成功,由於餐飲服務商及醫院收到大量來自Phobos勒索軟體的英文勒索信,證實Phobos正是此次資安事件的元兇。另外,大阪急症綜合醫療中心已向外界表示他們不會支付贖金,目前正在努力恢復系統,系統將在明年一月逐步恢復。

大阪急症綜合醫療中心是一家擁有約900張床位和約1500名員工的大型醫院,此外它還是大阪府唯一的核心災難醫療中心,也是縣內三個先進的重症監護中心之一,這次的資安事件使它暫時無法履行緊急和重症監護中心的角色。

Phobos一種基於Dharma (又名 CrySis) 惡意軟體的勒索軟體,於2019 年初首次出現,主要以遭到入侵的遠端桌面協定 (RDP) 連接傳播到多個系統,攻擊目標為醫療保健提供者,受害者分佈在美國、葡萄牙、巴西、印尼、德國、羅馬尼亞和日本。Phobos要求支付的贖金不高,增加了受害者支付贖金的機會,2021 年 7 月,Phobos 的平均贖金為 54,700 美元。

Phobos 勒索軟體的部分入侵指標(Indicator of compromise -IOCs):

SHA-256

196c144fd6c99f115561e39bc233f56e174ef609625d088578f2cd7b05abad3b

e65778705e388300fd327bf330aa53ba61f139f4fc33e0eec9d062041318700e

e629c768101653789642f9f32a3b480a1fc58484e770a9dec732edf8787a7ba0

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”