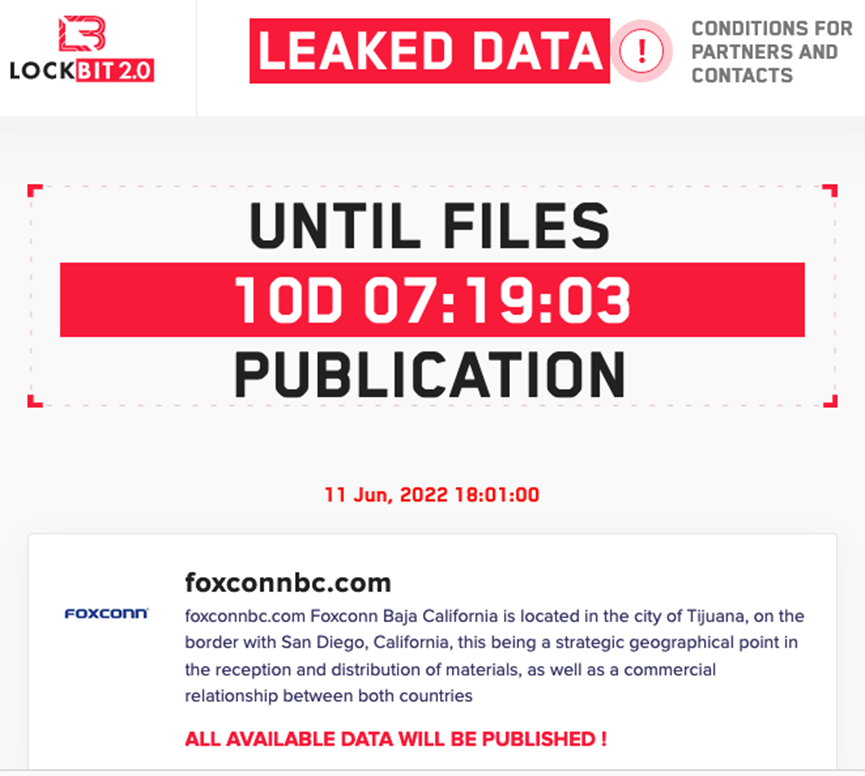

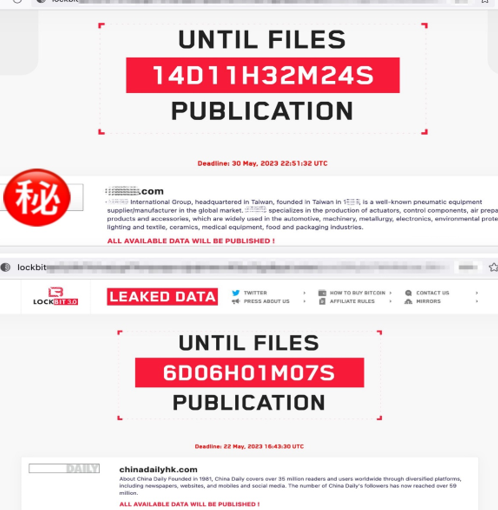

竣盟科技於本週二(5/17)在LockBit的揭秘網站上發現兩家值得關注的受害者分別是台灣某上市氣動元件大廠及中國日報,根據LockBit網頁,該台灣氣動元件廠商,總部位於台北,系全球知名專業氣動器材供應商;主要生產電磁閥、氣缸等各類氣動元件和輔助元件等,該公司的官網也提及到其分司、硏發中心、生產基地、物流中心等遍佈意大利、美國、日本、泰國、和中國等地。目前該公司的六份資敏檔案遭LockBit公開作為入侵的證據。LockBit 聲稱如果在5月30日前未達成協議,將分佈所有盜來的資料,然而暫未提供資料量及勒索金額。

本週另一個亞太地區的受害者引起了我們注意的是,被稱為中國第一份全國英文報紙的中國日報(China Daily ),目前中國日報官方網站仍可以存取,沒有連結失敗的跡象。中國日報是中國發行量最大的英文報紙。根據Cybernews的報導,中國日報在2014正式由中國國務院新聞辦公室 ( The State Council Information Office ) 管理。據報導,國新辦經常與《中國日報》的記者和編輯舉行會議,指導他們應該發表的內容。今年 5 月初,《中國日報》香港版在香港大獎 2022 中包攬了五個類別的八個獎項。目前LockBit將中國日報截止日期設定為5 月 22 日,表明該組織可能已對被盜數據提出贖金要求,並威脅要在下週洩露這些數據,只是還沒設置公開而已。

今天,美國宣布懸賞 1000 萬美元,以捉拿名為Mikhail Pavlovich Matveev(又名Wazawaka、m1x、Boriselcin 和 Uhodiransomwar)的俄羅斯駭客,該駭客涉嫌對美國執法機構和醫療保健提供者進行勒索軟體攻擊。美國司法部表示,Mikhail Pavlovich Matveev 還被指控為部署和開發LockBit、Babuk 和 Hive 的核心人物。“據稱,這三個全球勒索軟體活動的成員向受害者提出的贖金要求總額高達 4 億美元,而受害者支付的贖金總額高達 2 億美元。”該部門在一份聲明中表示。

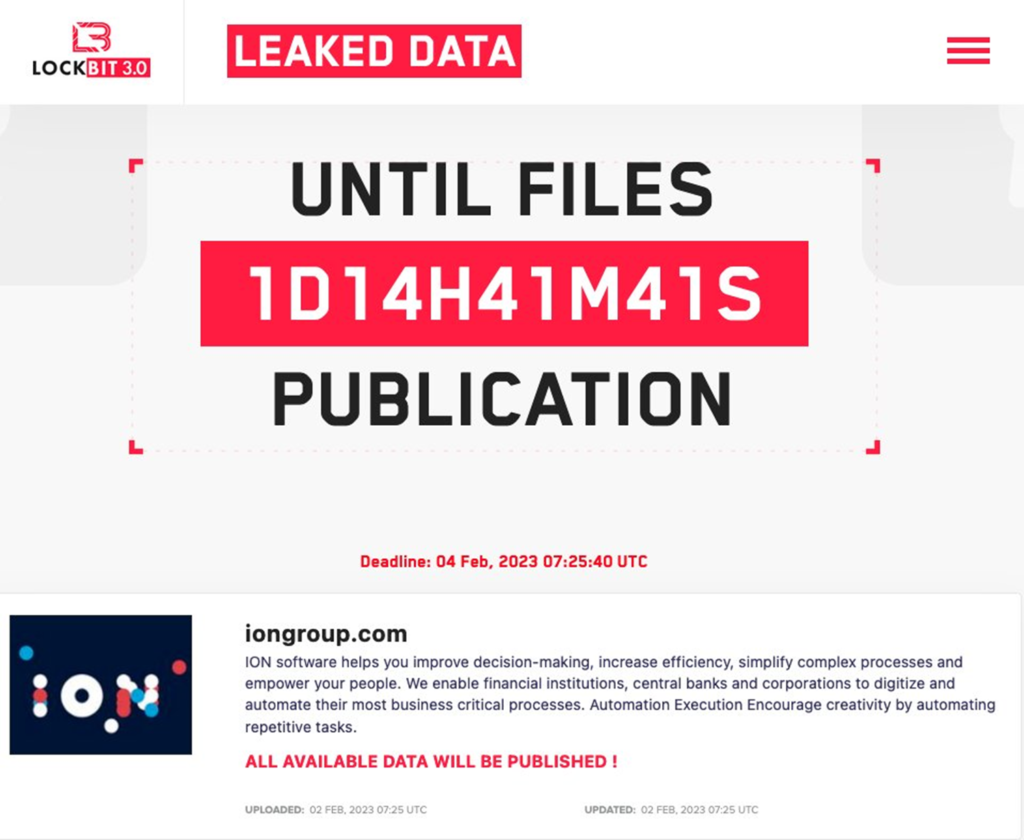

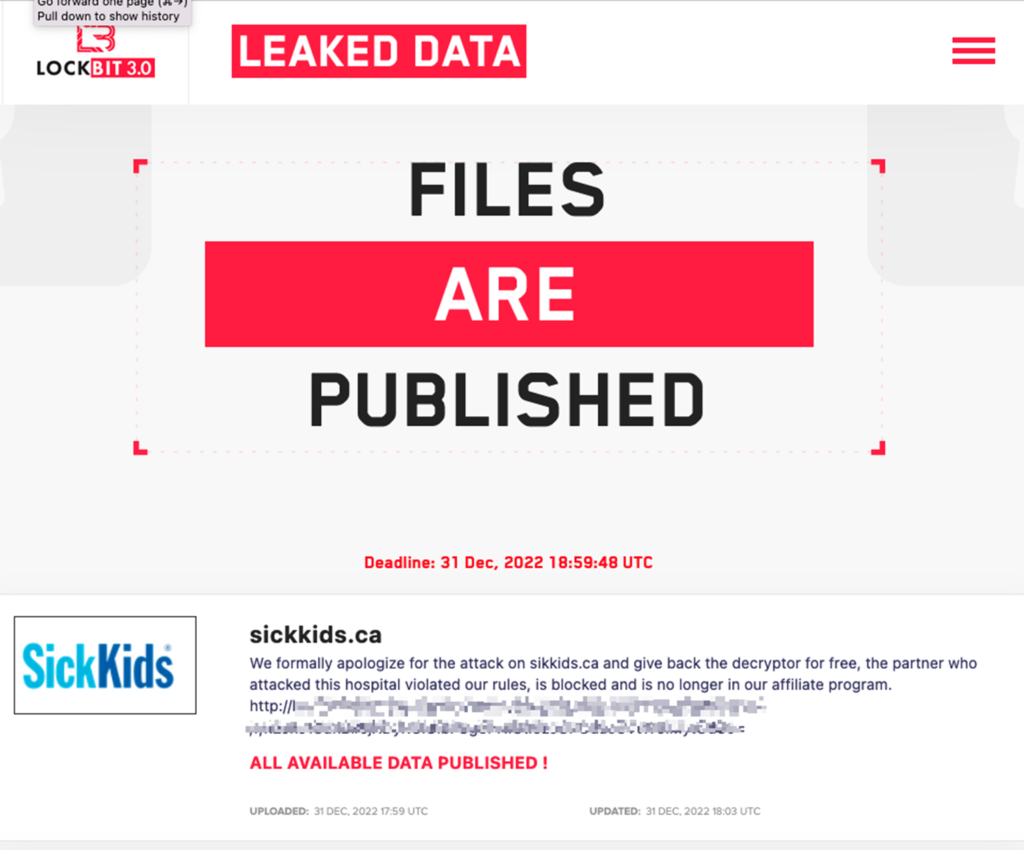

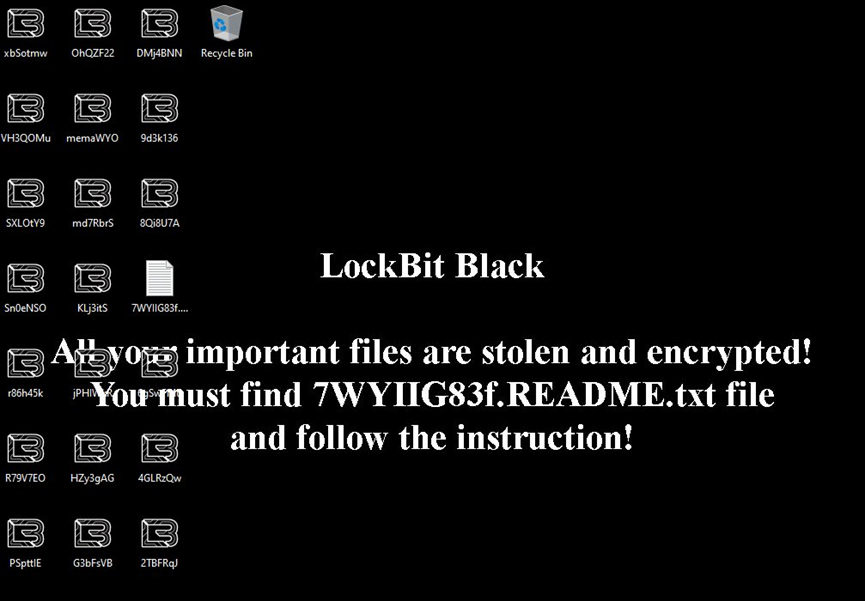

據稱 Matveev 使用這些勒索軟體來加密和劫持眾多受害者的數據以勒索贖金,這些受害者包括醫院、學校、非營利組織和執法機構,例如華盛頓的大都會警察局DC等,美國司法部表示, 自 2020 年初以來LockBit 勒索軟體已被用於針對美國和世界各地的目標發動 1,400 多次攻擊,發出了超過 1 億美元的贖金要求,並收到了超過 7,500 萬美元的贖金。

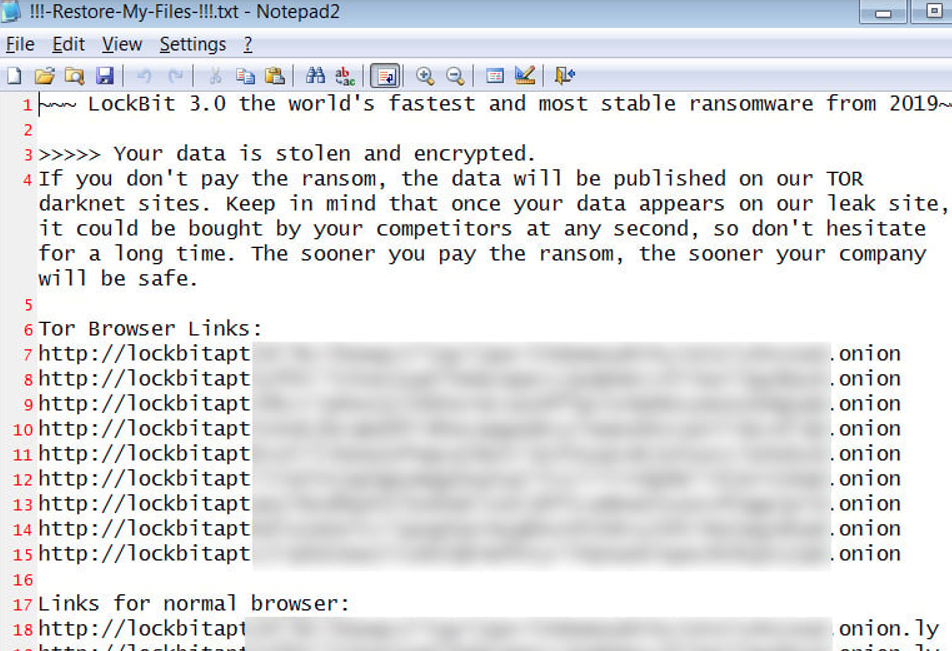

司法部表示,勒索軟體參與者存取易受攻擊的電腦系統並加密或竊取數據,然後,發送勒索信,要求支付贖金以換取解密數據或不公開發布數據。

Matveev 被控串謀傳輸贖金要求、串謀損壞受保護的電腦和故意損壞受保護的電腦。美國國務院懸賞高達 1000 萬美元,以獲取導致他被捕和定罪的資料。如果罪名成立,Matveev將面臨 20 多年的監禁。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技https://www.billows.tech/, 以免觸法”