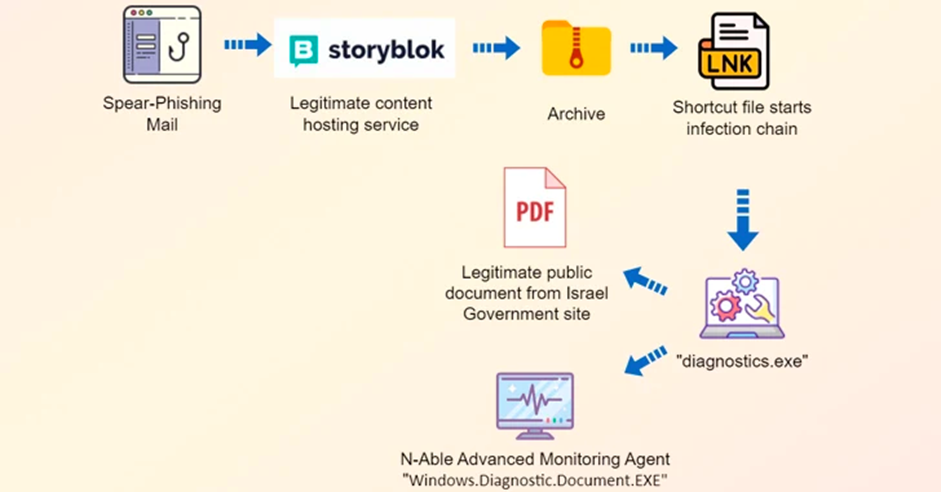

在不斷發展的網路安全領域,出現了由北韓國家級駭客精心策劃的複雜供應鏈攻擊,他們將惡意檔案植入到合法的照片和影片編輯應用程式安裝檔案中。這次巧妙的攻擊涉及篡改合法的訊連科技應用程式,部署隱藏第二階段有效負載的惡意變體。11月23日,微軟透露,名為Diamond Sleet(又稱 Lazarus、Hidden Cobra)的北韓駭客入侵了台灣軟體開發商訊連科技,並對其一款合法應用程式進行木馬化,該應用程式被用作分發惡意軟體的管道。受感染的安裝程式雖然看起來合法並使用有效的訊連的憑證簽章,但隱藏了旨在下載和執行輔助負載的惡意程式碼。

該惡意軟體被稱為 LambLoad,既充當下載程式又充當載入程式。載入程式檢查以下進程名稱:

csfalconservice.exe (CrowdStrike Falcon)

xagt.exe (FireEye 代理程式)

taniumclient.exe (Tanium EDR 解決方案)

該惡意軟體經過編程,可在啟動任何惡意活動之前檢查系統的日期和時間,確保其在預先配置的執行期內運行。LambLoad 的目標是沒有FireEye、CrowdStrike和Tanium等公司安全軟體的企業環境。如果偵測到這些廠牌的端點防護系統,該惡意軟體就會中止其惡意操作,並允許合法的訊連科技軟體暢通無阻地運作。如果不存在端點防護,則從受害電腦下載偽裝成PNG圖檔的第2階段惡意酬載,該有效酬載在記憶體中可以被提取、解密和啟動,並將從C2接收駭客的命令。

研究人員發現,自10 月20 日首次觀察到該惡意安裝程式以來,包括日本、台灣、加拿大和美國在內的多個國家/地區的100 多台設備已受到該惡意安裝程式的影響。儘管研究人員迄今尚未確認任何入侵後的目的,但資料外洩的可能性、進一步向供應鏈下游移動以及對受害者環境的持續存取仍然是一個重大問題。

微軟高度確信這次攻擊是由北韓Diamond Sleet 發起的,該組織以針對全球媒體、國防和資訊科技產業而聞名。據微軟稱,Diamond Sleet 的活動包括間諜活動、資料竊取、經濟利益和破壞企業網路。自從發現該攻擊以來,Microsoft 已通知訊連科技和 Microsoft Defender 受活動影響的 Endpoint 客戶。這次攻擊也報告給了 GitHub,後者刪除了第二階段的有效酬載。

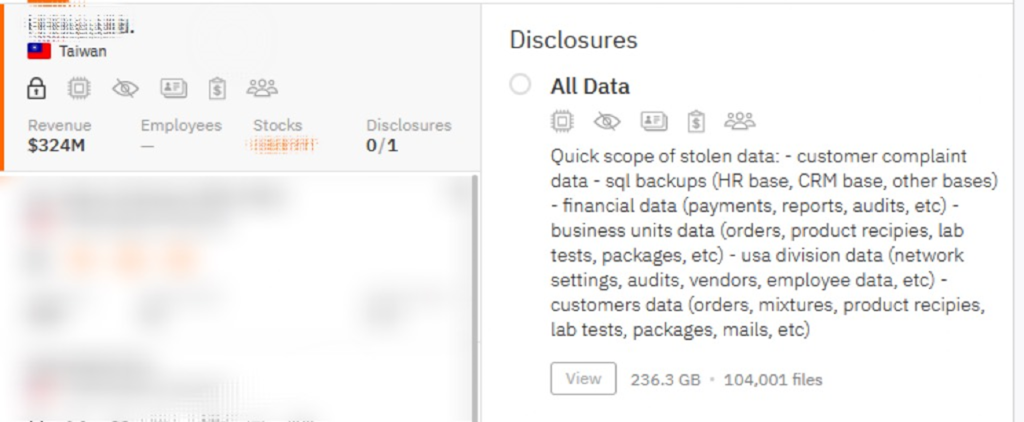

訊連科技是一家台灣軟體公司,以開發多媒體軟體(包括 PowerDVD)以及人工智慧臉部辨識技術而聞名。訊連科技擁有 200 多項專利技術並在全球銷售了超過 4 億個應用程式。

對於研究人員的發現,11月23 日下午,訊連科技發佈公告指出,在其產品「Promeo」的安裝程式中發現惡意軟體,已經移除問題,他們也透過微軟、CrowdStrike、賽門鐵克、趨勢科技、Sophos的資安工具清查旗下所有產品,確認其他產品不受此攻擊行動影響。

LambLoad的部分入侵指標(Indicator of compromise -IOCs):

166d1a6ddcde4e859a89c2c825cd3c8c953a86bfa92b343de7e5bfbfb5afb8be

089573b3a1167f387dcdad5e014a5132e998b2c89bff29bcf8b06dd497d4e63d

915c2495e03ff7408f11a2a197f23344004c533ff87db4b807cc937f80c217a1

hxxps[:]//update.cyberlink[.]com/Retail/Promeo/RDZCMSFY1ELY/CyberLink_Pr omeo_Downloader.exe

hxxps[:]//update.cyberlink[.]com/Retail/Patch/Promeo/DL/RDZCMSFY1ELY/Cyb erLink_Promeo_Downloader.exe