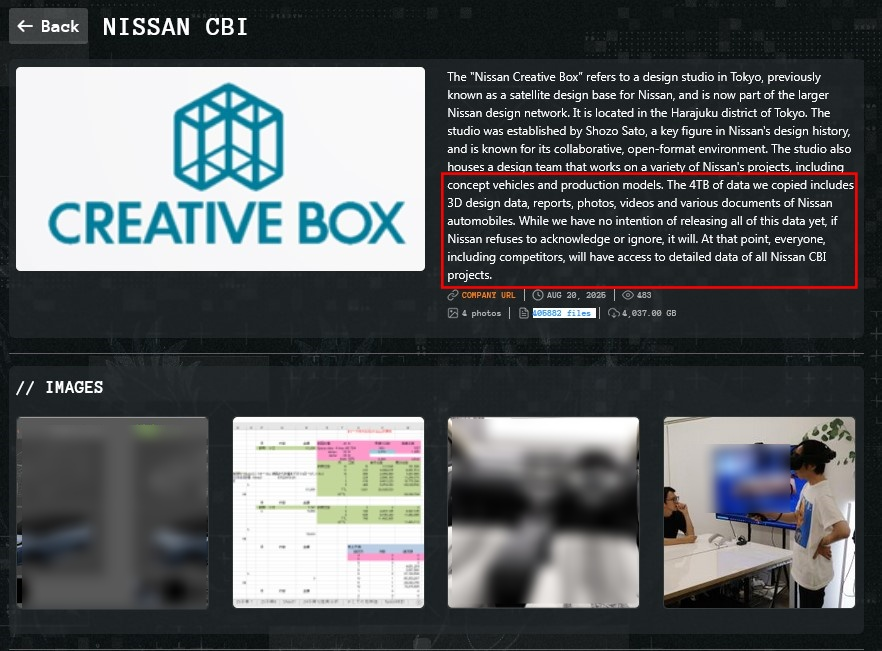

近期,知名勒索軟體集團麒麟(Qilin) 在其暗網外洩網站上聲稱,成功入侵 Nissan Motor Co., Ltd. 位於東京的設計子公司 Creative Box Inc.(CBI),並竊取超過 4TB、共 405,882 筆檔案。根據 HackRead 的報道,該組織進一步威脅,若 Nissan 不回應其要求,將公開包括 汽車設計檔案、財務數據、3D 模型、虛擬實境設計影像 等高價值資料。

外洩樣本檔案揭露的風險

麒麟為證明其聲明的真實性,釋出四份範例檔案:

- 3D CAD 設計圖檔:包含高、低多邊形車輛模型,顯示其掌握 Nissan 原型開發與可視化設計資料。

- 日文試算表:疑似涉及財務與專案營運資訊,內含專案時程、成本估算與內部規劃。

- 擬真化車內設計渲染圖:展示儀表板、方向盤、座椅等細節,代表高度保密的工業設計文件已外流。

- VR 設計作業截圖:顯示員工使用虛擬實境檢視、操作 3D 設計成果,凸顯 Nissan CBI 在數位化研發流程的應用情境。

若這些資料屬實,對 Nissan 來說將不只是一次性資安事件,更可能導致 專利外洩、商業機密流失與長期競爭劣勢,甚至為仿冒或競品提供可利用的技術資訊。

麒麟勒索集團的背景

麒麟(Qilin,又稱 Agenda) 是近年活躍於全球的勒索軟體即服務(Ransomware-as-a-Service, RaaS)集團,約自 2022 年開始浮現,並快速累積知名度。與傳統勒索集團不同,麒麟採取 平台化經營模式,提供惡意軟體、攻擊工具與基礎架構,讓加盟的駭客以「加盟者」分潤方式參與攻擊。這種模式降低了技術門檻,使其攻擊能快速擴散到不同產業。

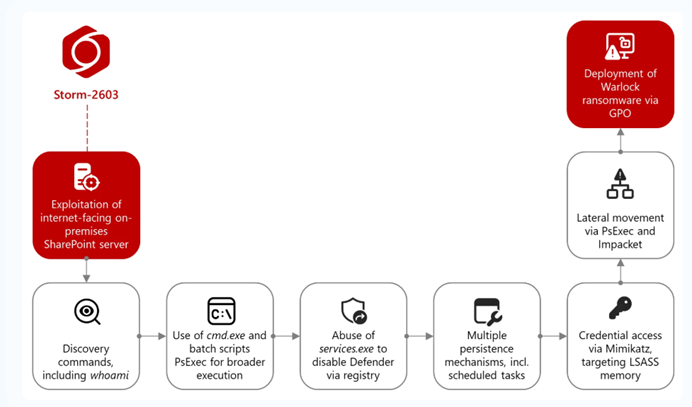

麒麟(Qilin)勒索集團的技術手法

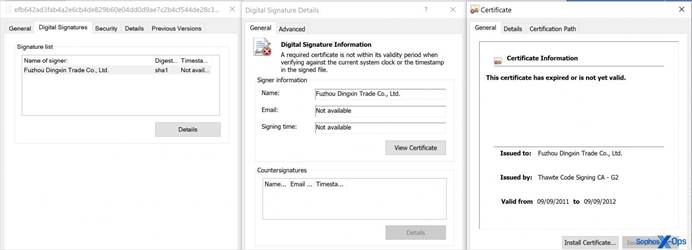

利用易受攻擊的驅動程式(BYOVD):Qilin 會載入存在漏洞的驅動程式(如 TPwSav.sys),用於停用終端偵測與回應(EDR)工具,削弱防禦能力。

利用內建軟體漏洞:Qilin 曾被觀察到濫用 Fortinet 已知弱點(包含 CVE-2024-21762 與 CVE-2024-55591),藉此繞過身分驗證並執行惡意程式碼。

竊取驗證權杖:攻擊者利用 JetBrains TeamCity On-Premises 的嚴重漏洞(CVE-2024-27198),實現遠端驗證繞過,進而取得未授權的伺服器管理權限。

Veeam 備份弱點:在 Veeam Backup & Replication 中的漏洞(CVE-2023-27532)讓駭客能竊取儲存在組態資料庫中的加密憑證,進一步擴大攻擊範圍。

加密檔案的獨特副檔名:受害系統中的加密檔案通常會被加上特殊副檔名,例如 .qilin、.agenda 或依照受害組織量身定制的識別字。

勒索訊息投遞:勒索訊息通常以 README-RECOVER-[company_id].txt 命名,內含支付方式與資料復原指示。

指揮控制伺服器(C2):已觀察到其與特定網域進行通訊,例如 bloglake7[.]cfd。

國際知名案例

- 2024 英國 Synnovis 事件:攻擊 NHS 供應商 Synnovis,導致數千場醫療行程取消,甚至造成病患死亡。此案使麒麟一躍成為國際關注焦點。

- 近期產業滲透:除醫療外,麒麟逐步將觸角延伸至 汽車製造與設計產業,凸顯其鎖定「智慧財產價值高、可勒索潛力大」的行業趨勢。

對 Nissan 與產業的意涵

汽車產業的設計檔案屬於 最高機密的智慧財產,其外洩不僅將損害品牌信譽,更可能引發產業鏈風險:

- 競爭壓力升高:競爭對手若獲取設計資料,將削弱 Nissan 的創新優勢。

- 仿冒與產業間諜風險:不法業者可能利用外洩檔案製造仿冒品,甚至進一步滲透其他相關企業。

- 長期信任危機:投資人、合作夥伴及客戶對 Nissan 的資安信任度將受到重大挑戰。

資安專家觀點

此次事件再次凸顯 勒索軟體攻擊不再只是一場「資料加密」危機,而是升級為「智慧財產與營運核心」的外洩風險。對於以創新研發為核心的產業而言,設計圖、專案規劃與數位化流程檔案的曝光,所帶來的損失遠超過短期金錢勒索。

建議重點

備援與教育:建立不可變備份、定期演練,並提升員工資安意識。業應立即檢視:

資料分級保護:核心設計與專利資料必須加密並嚴格控管存取。

外洩偵測:部署 DLP、UEBA 監控異常流量,及早阻斷資料竊取。

零信任與供應鏈管理:落實「永不信任、持續驗證」,並強化外包單位安全。

欺敵防禦(Deception):導入誘捕帳號、假檔案與陷阱系統,提前偵測駭客行為。

麒麟事件再次提醒製造業與研發導向型企業,資安不再只是 IT 部門的課題,而是 核心競爭力與企業存亡的關鍵。

麒麟的部分入侵指標(Indicator of compromise -IOCs):

SHA-256 aa0772fc6784799d59649654879c2b4a23919cda410bede0162751e6d6d6b558

MD5 6b7eeb860917aa44982d8bd2d971aff1

SHA-1 d4e3a066e1c1a21e3d44f2ef81a94aec42f5df11

SHA-256 ebb2a1b46a13c308ffe62dda4d9da316d550433707b2c2a38ad710ea4456c608

MD5 a42d36f1af2c396e645ffa356fa47a1e

SHA-1 5914e976598ece1a271a60615a17420319a77812

SHA-256 ceed9fdce420c0558e56bb705664d59f67d62c12d7356ca8643908261638b256

MD5 e1d41939dc4cc4116cc3439a01cfb666

SHA-1 6e35dfdf0d09a0313a33fcc6c77f4fe00a79b9dc

SHA-256 5e9fc42cf65e1a87e953d00cb2755d3b5b00c1414259534c3a85742295bb6ff9

MD5 1410b418a078559581725d14fa389cdd

SHA-1 081cd6c242d472db9148fd0ce33346f7a3e87ac2

SHA-256 a25097d2ae808df410c2f35d725a500fb680f38605e62c9e3b619e389ef6733f