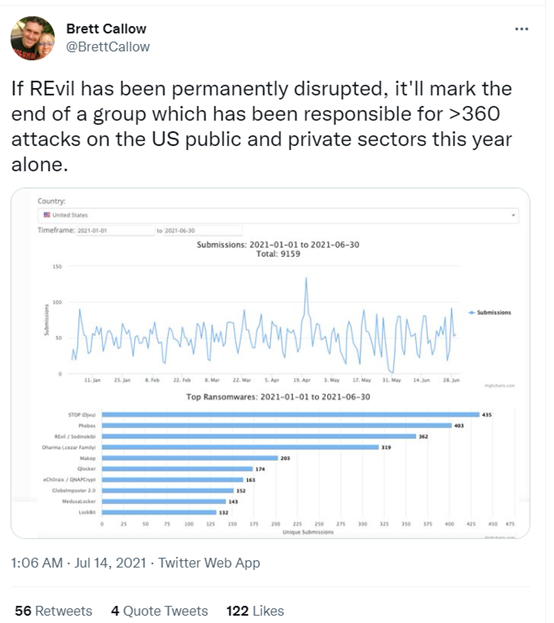

儘管在幾週前Conti勒索軟體遭會員爆料並公開其攻擊和培訓的技術手冊,但 Conti 的攻擊並沒有放緩,在9月22 日,美國網路安全暨基礎安全局(CISA)、聯邦調查局(FBI)和國家安全局(NSA)共同發佈針對Conti勒索軟體的攻擊持續激增的警報,這三個美國聯邦機構稱,已觀察到Conti 勒索軟體對美國和其他國家的組織發動了 400 多次的攻擊,敦促企業 IT管理員審查其組織的網路安全狀況,並立即實施聯合警告中概述的行動,以抵禦 Conti 勒索軟體。

為了保護企業系統免受 Conti 勒索軟體的侵害,CISA、FBI 和NSA建議實施公告中描述的緩解措施,其中包括要求多因素身份驗證 (MFA)、實施網路分段以及保持操作系統和軟體是最新的版本。

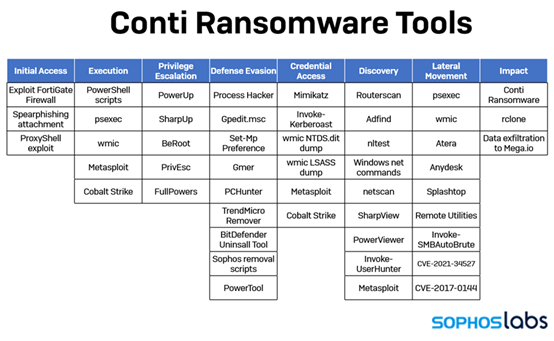

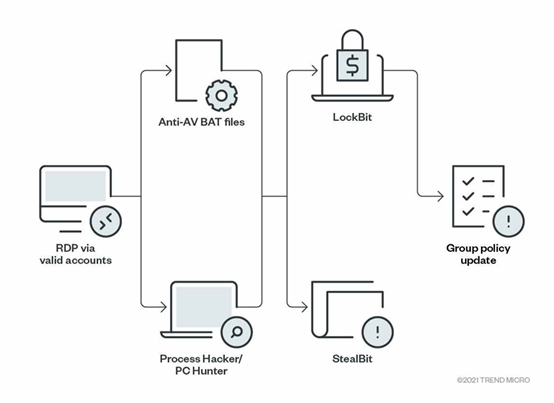

根據這三個美國聯邦機構,操作Conti 的攻擊者常利用合法的遠端監控和管理軟體以及遠端桌面軟體作為後門來維持受害者網路的持久性。攻擊者使用受害者網路上已有的工具——並根據需要再添加額外的工具,如 Windows Sysinternals 和 Mimikatz——來獲取用戶的hashes和明文憑證,這使攻擊者能夠提升網域內的權限並執行其他後滲透攻擊和橫向移動。在一些被觀察到的案例,攻擊者還使用 TrickBot 惡意軟體來執行後滲透攻擊任務。

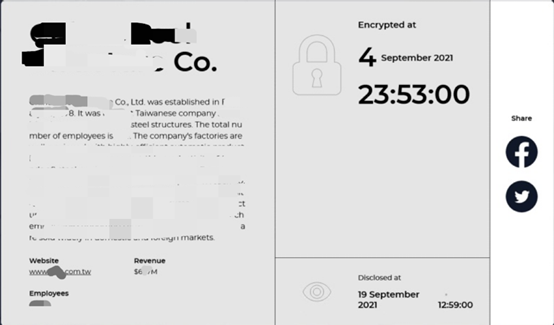

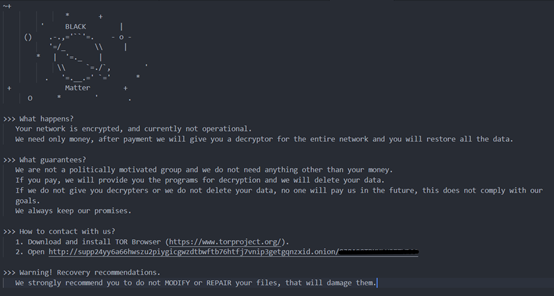

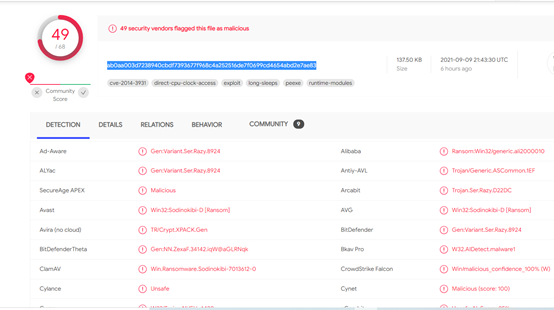

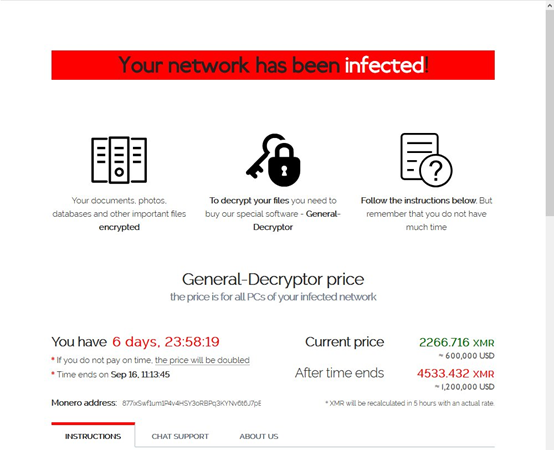

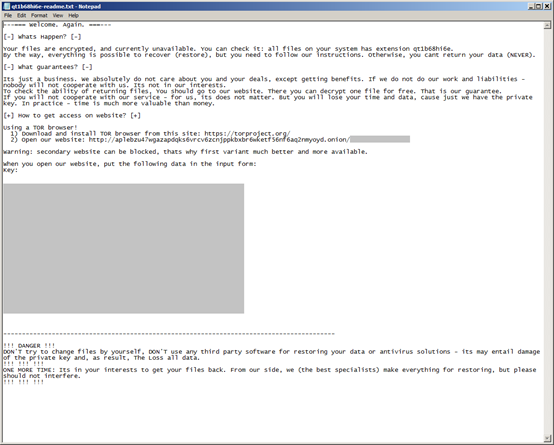

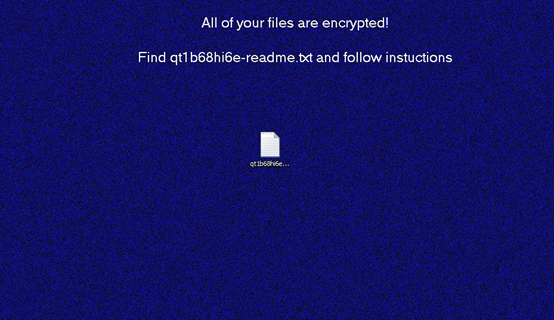

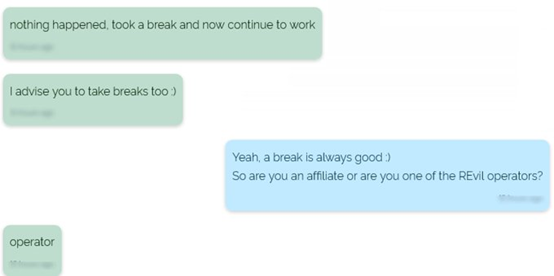

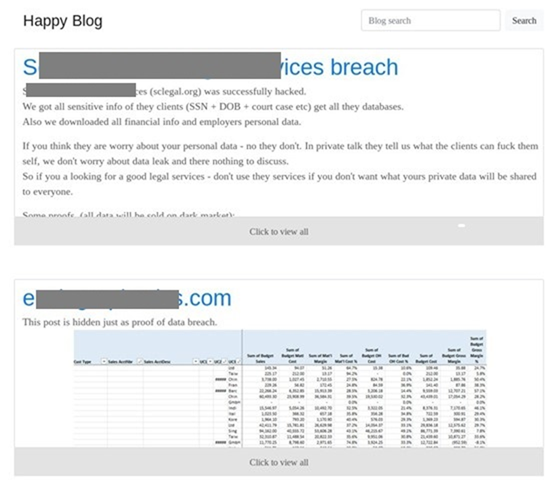

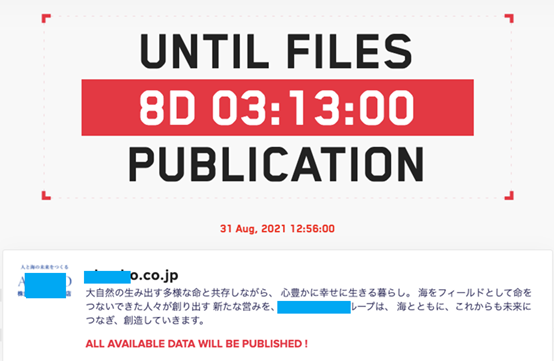

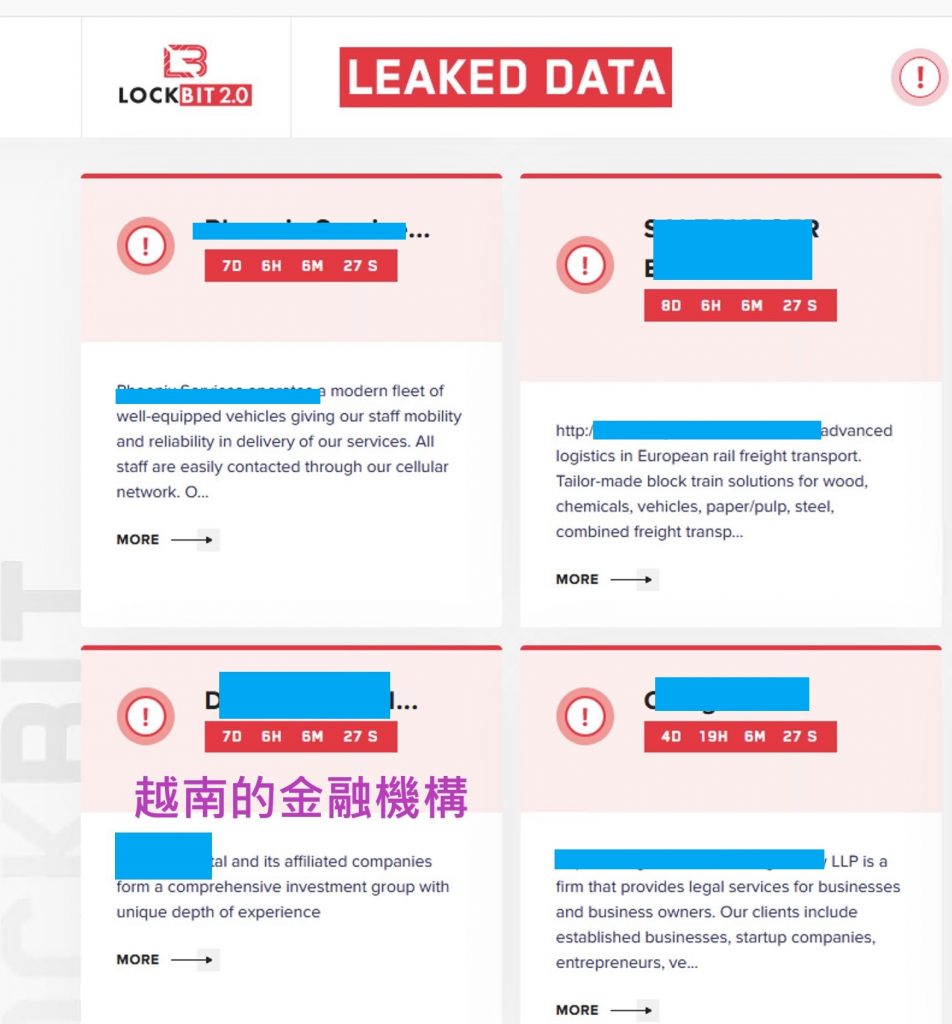

Conti 勒索軟體一個勒索軟體即服務 (RaaS),於 2019 年 12 月底首次出現,並通過 TrickBot 感染進行傳播,據信Conti由一個名為Wizard Spider的俄羅斯網路犯罪組織控制。自 2020 年 8 月以來,Conti在暗網啓動了其揭秘網站Conti News ,以揚言發佈盜取得來的機敏數據來威脅受害者,一般來說,在一個典型的Conti 勒索軟體攻擊中,操作Conti的駭客會竊取檔案、加密伺服器和工作站,並要求支付贖金。

另外,Conti 與臭名昭著的 Ryuk 勒索軟體共享其大部分程式碼,在 Ryuk 的攻擊活動於 2020 年 7 月開始放緩後,與TrickBot相關的駭客改用部署Conti勒索軟體進行攻擊,因此Conti被視為是Ryuk的接班人。

以下為聯合警告中提供的緩解措施:

*使用多重身份驗證。

*實施網路分段和過濾流量。

*掃描漏洞並保持軟體更新。

*刪除不必要的應用程式並控管好應用

*實施使用端點和檢測回應工具。

*限制對網路資源的存取,尤其是限制 RDP。

*保護用戶帳戶

*如果受感染,請使用勒索軟體回應清單(Ransomware Response Checklist)