6 月 16 日在烏克蘭和韓國的執法機構聯合行動後,6名與 CLOP勒索軟體有關的嫌疑人已在烏克蘭被拘留。

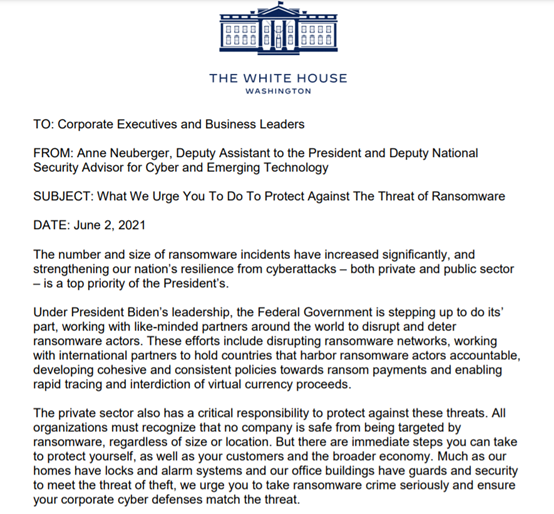

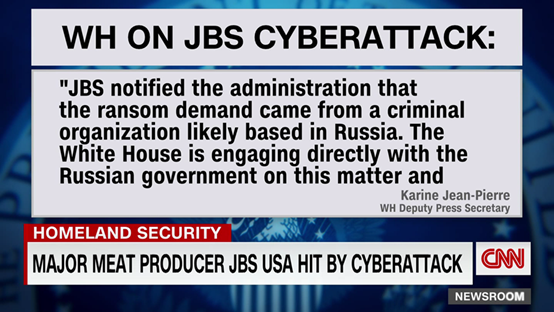

烏克蘭國家警察和該國網路警察部門證實,在對首都基輔(Kyiv)附近地區的 21 處住宅進行搜查後,並逮捕了 6 名 CLOP勒索軟體組織的嫌疑人,目前還不清楚被告是否為CLOP勒索軟體組織的核心成員,他們被指控對美國和韓國企業的伺服器進行了勒索軟體攻擊。據稱Clop勒索軟體造成了約 5 億美元的總經濟損失。在行動之後,當局報告說他們成功關閉了CLOP用來發動過去攻擊的伺服器。當局補充道:“執法部門設法攜手關閉了用於散播勒索病毒的基礎設施,並封鎖了使其非法獲得的加密貨幣合法化的渠道”。

警方還從CLOP的幕後駭客中沒收了電腦,手機,伺服器,幾輛汽車(包括特斯拉,Lexus和賓士) 以及約 185,000 美元的現金。

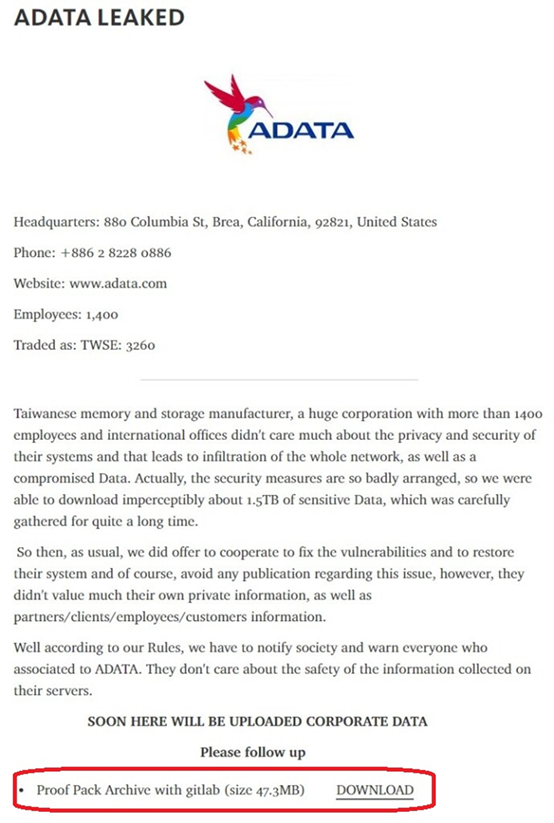

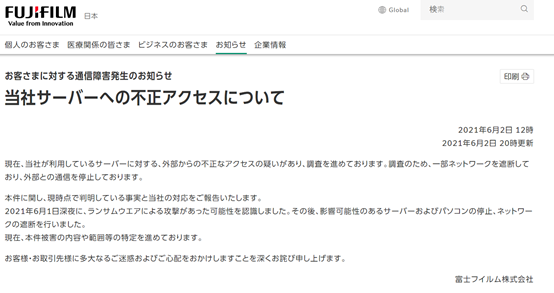

據悉,CLOP 發動的攻擊可追溯到2019 年2 月,當時該組織攻擊了四家韓國企業、並加密了810 台內部伺服器和個人電腦。自那以後,CLOP涉及多起臭名昭著的勒索軟體攻擊,其中包括2020 年4 月針對美國製藥巨頭ExecuPharm 的入侵、以及11 月針對韓國電商巨頭E -Land 的攻擊(迫使該零售商關閉了將近一半的門店),韓國警方去年加大了對Clop的調查力度,在本週突襲CLOP駭客時韓國警察也親自到場。在過去的六個月裡,CLOP 一直特別忙於利用檔案傳輸設備(FTA) 中的四個不同的零時差漏洞,用來攻擊使用Accellion FTA的企業,其中包括加拿大飛機製造商龐巴迪Bombardier、Jones Day律師事務所、資安公司Qualys和新加坡電信巨頭Singtel,馬里蘭大學和斯坦福大學等。

目前尚不清楚烏克蘭當局的這項執法行動將在多大程度上影響 CLOP的運作。

網路安全情報公司Intel 471表示,烏克蘭的執法突襲僅限於 CLOP 業務的套現和洗錢方面。“我們認為 CLOP 背後的任何核心參與者都沒有被逮捕,因為他們很可能住在俄羅斯。”

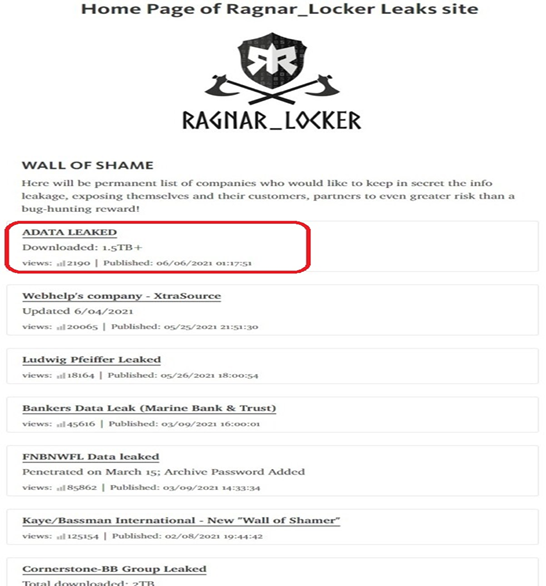

CLOP勒索軟體的相關情資: