Key Points:

*微軟警告說SolarWinds事件的幕後駭客已經又發起了最新一波的大型網路攻擊

*名為 Nobelium 的駭客組織上週針對全球 24 個國家/地區的 150 多個組織使用的3000 個電子郵件帳戶,發送假裝來自美國國際開發署的惡意電子郵件。

*Nobelium 植入名為NativeZone的後門

*大部分惡意電子郵件已被阻止並標記為垃圾郵件,但有些已進入目標公司的網路

5 月 27 日微軟在博客中示警,SolarWinds事件的幕後駭客已經對政府機構、智庫組織、和非政府組織 (NGO)發起了新一輪的網路釣魚攻擊。駭客組織 Nobelium(又名APT 29,,Dark Halo,UNC2452,Cozy Bear等)將 150多個不同組織,大約 3,000 個的電子郵件帳戶作為目標。“雖然美國組織受到的攻擊比例最大,但目標受害者至少跨越 24 個國家。至少有四分之一的目標組織參與了國際發展、人道主義和人權工作,”微軟指出。它還進一步補充說,這些網路攻擊似乎是為情報收集而進行的。 據稱,一系列入侵中的最新一波始於 2021 年 1 月 28 日,並於5月25日達到頂峰。

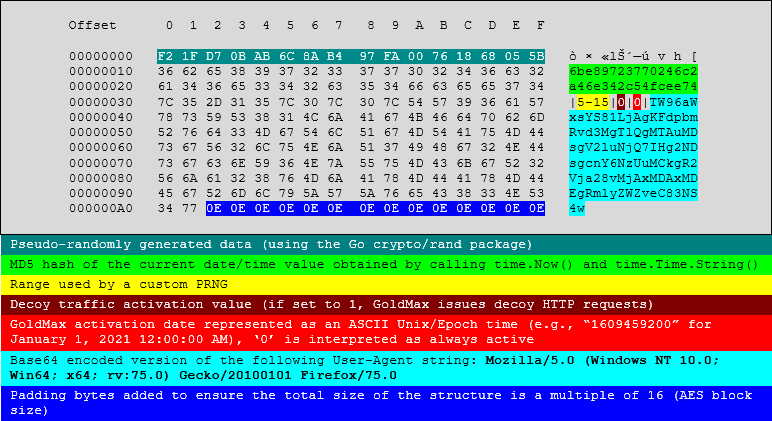

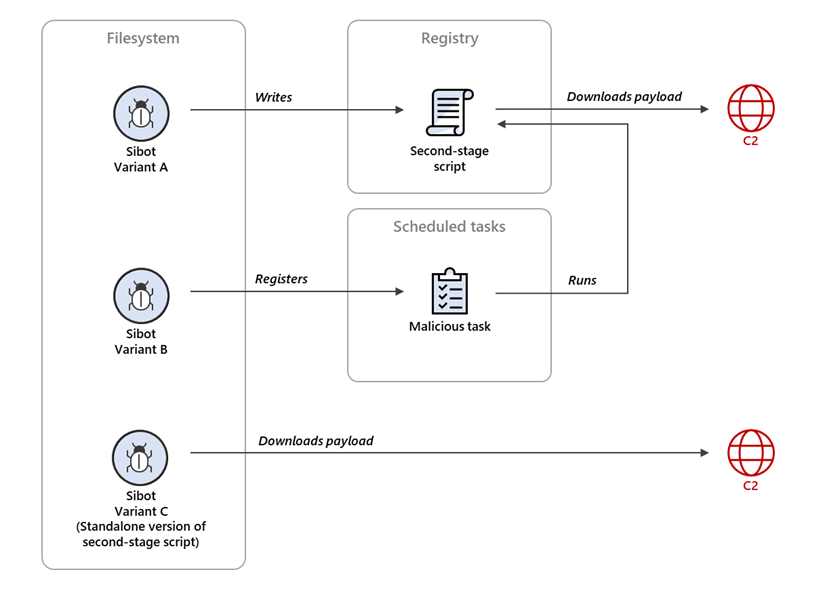

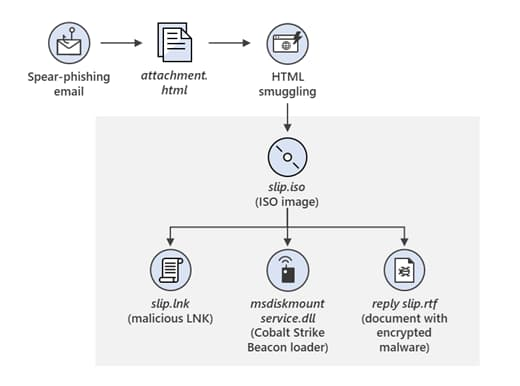

微軟在解釋網路攻擊是如何進行的時候說,Nobelium 是通過存取美國國際開發署(United States Agency for International Development, USAID)的 Constant Contact 帳戶來發起攻擊的。Constant Contact 是一種用於發送行銷電子郵件的平臺,從這裡攻擊者能分發這些看似真實但包含惡意連結的網路釣魚電子郵件,點擊該連結後,連結會傳送一個惡意的ISO檔案( ICA-declass.iso),來分發名為NativeZone的後門,該後門含自定義Cobalt Strike Beacon ( Documents.dll),使駭客具有在受害者系統上部署長駐能力,並能進行橫向移動,洩露數據以及安裝其他惡意程式的功能。

微軟說這場網路攻擊引人注目的原因有以下三個:

1.NOBELIUM繼續在重要的組織中尋求入侵方法,這將為大規模間諜活動打開大門,就像SolarWinds事件一樣。

2.這次,駭客似乎以許多人道主義和人權組織為目標,這些組織以前很少成為目標。

3. 無論國家領導人之間的小規模衝突和出於確切原因實施制裁,APT駭客的攻擊都沒有顯示出任何放緩的跡象。

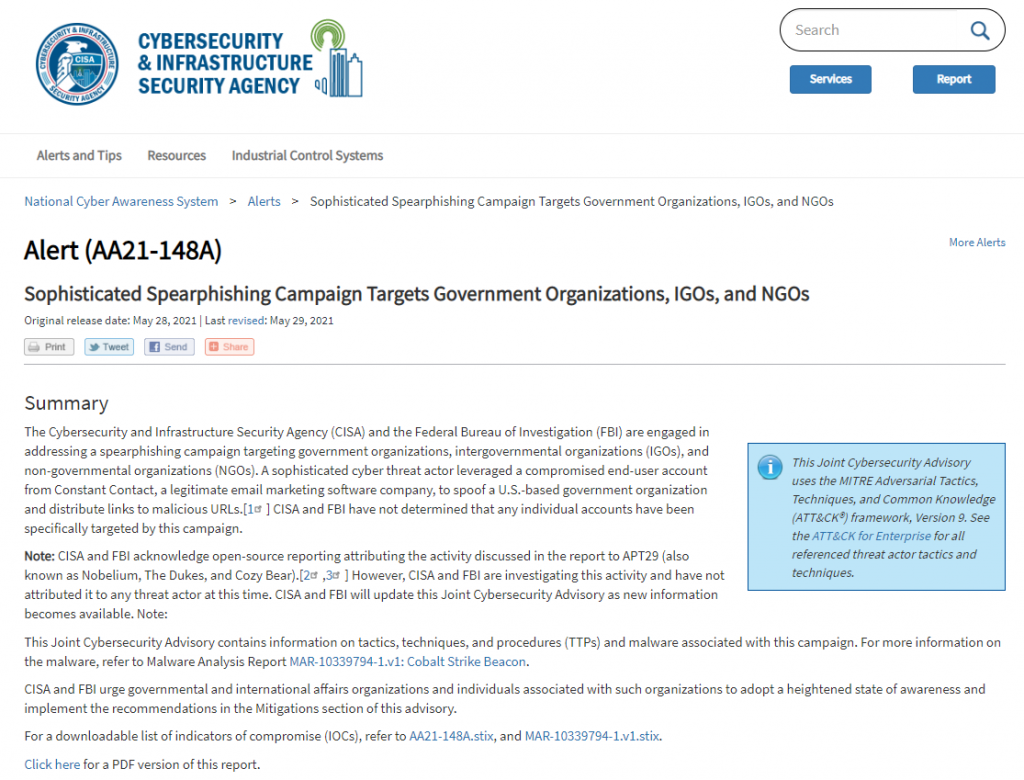

在微軟示警後,美國國土安全部網路安全暨基礎安全局(CISA) 與聯邦調查局(FBI)聯合發布了代號為AA21-148A的警告,同時公佈有關入侵指標( IOCs) 和MITRE ATT&CK手法。

有關情資: