微軟命名SolarWinds事件的幕後駭客為”NOBELIUM”

微軟和FireEye的研究人員分別披露了發現去年12月份SolarWinds事件的駭客組織使用了其他的惡意軟體。

FireEye的報告只詳細描述有一個惡意軟體,而根據微軟的報告,總共發現了三種新的惡意軟體,這三個惡意軟體分別是:

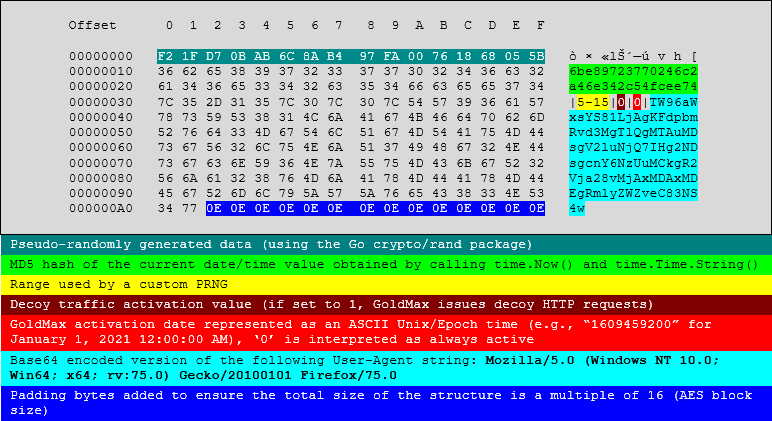

GoldMax : 基於Go的後門程式,攻擊者用來執行在安裝了惡意軟體之前已經遭到破壞的系統上執行各種命令,充當攻擊者的C2後門,GoldMax還可以部署誘餌的網路流量,允許惡意程式碼及其通信混入正常的網路流量中。FireEye報告中以SUNSHUTTLE的名稱詳細介紹了該惡意軟體,SUNSHUTTLE一樣用Go編寫,並且該第二階段後門具有一些逃避檢測的功能。該惡意程式碼似乎於2020年8月由位於美國的一家實體上載到惡意軟體存儲庫上。

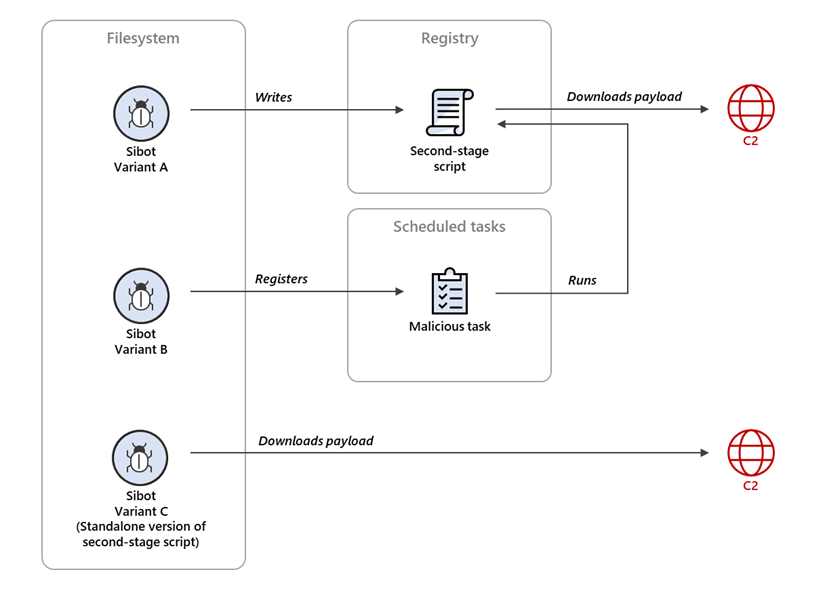

Sibot : 一種VBScript惡意軟體,它旨在受感染的設備上實現持久性,然後從C2伺服器下載並執行其他payloads,發現Sibot有三種不同的變種。

GoldFinger : 另一個基於Go的惡意軟體。這是一個自定義HTTP跟踪器工具,用於檢測伺服器和重導(如受感染設備與C2伺服器之間的網路安全設備)。

之前已公佈過SolarWinds駭客使用的惡意軟體,包括:

Sunspot : 駭客在SolarWinds的內部網路中部署的惡意軟體,可以破壞Orion應用程式的構建過程。

Solorigate(Sunburst) : 在SolarWinds Orion應用程式中引入的惡意軟體在2020年3月至2020年6月之間進行了更新。該惡意軟體充當偵察工具,可幫助威脅者識別他們以後要瞄準的公司。

Teardrop : Teardrop通過Sunburst在選定網路上部署的惡意軟體,充當執行其他命令的後門。

Raindrop :在某些網路不部署Teardrop而部署Raindrop,充當第二階段後門。

新的惡意軟體是為受害者網路量身定制的

微軟表示,在其一些客戶的網路上發現了三種新的惡意軟體(GoldMax, Sibot, GoldFinger)在某些情況下,發現惡意軟體可追溯到2020年6月,而在其他情況下,惡意軟體的使用可追溯到2020年9月。

此外,惡意軟體還通過不同的方法植入。一些客戶通過受感染的SolarWinds Orion應用程式更新而受到入侵,而其他客戶則在駭客獲得了對該公司內部網路的合法憑據的訪問權限後,也感染了相同的惡意軟體。

無論採用哪種方式,無論最初的訪問媒介如何,微軟都表示,惡意軟體與SolarWinds的事件有關,微軟今天首次使用代號Nobelium命名SolarWinds事件的駭客。

“它們是為特定網路量身定制的,經過評估,是在參與者通過受到破壞的憑據或SolarWinds二進製檔獲得訪問權之後,以及在通過TEARDROP和其他手動鍵盤操作橫向移動之後引入的” Microsoft描述了這三種惡意軟體。

Microsoft補充說:“這些功能不同於以前已知的NOBELIUM工具和攻擊模式,並重申了駭客的複雜性。”

“在攻擊的所有階段,參與者都表現出對網路中常見的軟體工具,部署,安全軟體和系統以及事件回應團隊經常使用的技術的深入了解。”

今年1月5日,美國四個政府機構正式將SolarWinds供應鏈攻擊描述為“可能源於俄羅斯”。

針對美國實體的新第二階段後門GoldMax/SUNSHUTTLE的情資 :

https://otx.alienvault.com/pulse/60413cd1bb43dcf1d22c274b

更多有關資訊: