背景概述:

QNAP近期修復了六個Rsync漏洞,這些漏洞可被攻擊者利用,在未修補的網路附加儲存(NAS)設備上實現遠端代碼執行(RCE)。這些漏洞特別危險,因為它們可能被組合成完整的攻擊鏈,對用戶資料和基礎設施構成嚴重威脅。

Rsync作為一個開源檔案同步工具,功能強大且應用廣泛。不僅支持守護進程直連同步和SSH傳輸,還具有增量傳輸功能,有效節省時間和頻寬。由於其高效性,Rsync被廣泛應用於備份解決方案(如Rclone、DeltaCopy、ChronoSync),以及雲端管理、伺服器運營和公共檔案分發。

技術詳解:

這次修復的漏洞包括:

CVE-2024-12084: 堆疊的緩衝區溢位,可導致執行任意程式碼

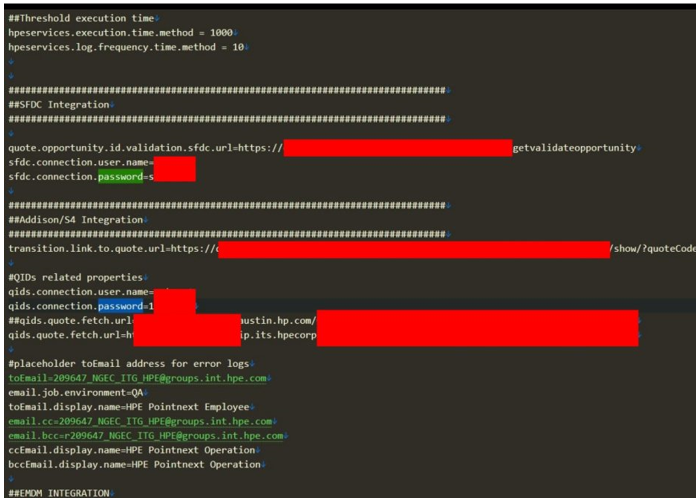

CVE-2024-12085:未初始化堆疊導致資訊洩露,可能使攻擊者取得敏感資料。

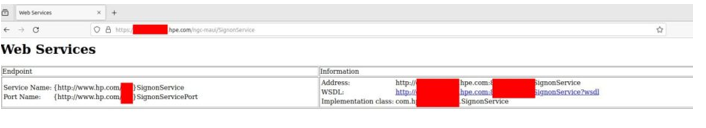

CVE-2024-12086:伺服器可洩漏任何用戶端檔案,威脅資料安全性。

CVE-2024-12087:透過–inc-recursive選項實現的路徑遍歷,允許攻擊者繞過檔案系統限制。

CVE-2024-12088:可繞過–safe-links選項,實現不受控制的符號連結存取。

CVE-2024-12747:符號連結競態條件,能使攻擊者控製檔案指向。

受影響的主要是QNAP的HBS 3 Hybrid Backup Sync 25.1.x,這是一款多功能數據備份與災難恢復解決方案,支持本地、遠端和雲端存儲。

安全應對:

QNAP已在HBS 3 Hybrid Backup Sync 25.1.4.952版本中修補了這些漏洞,並敦促所有用戶立即更新至最新版本。

更新方法:

登錄QTS或QuTS hero系統,確保以管理員身份操作。

打開應用中心,搜尋並找到HBS 3 Hybrid Backup Sync。

點擊“更新”,並在提示確認時點擊“確定”。

風險與威脅分析:

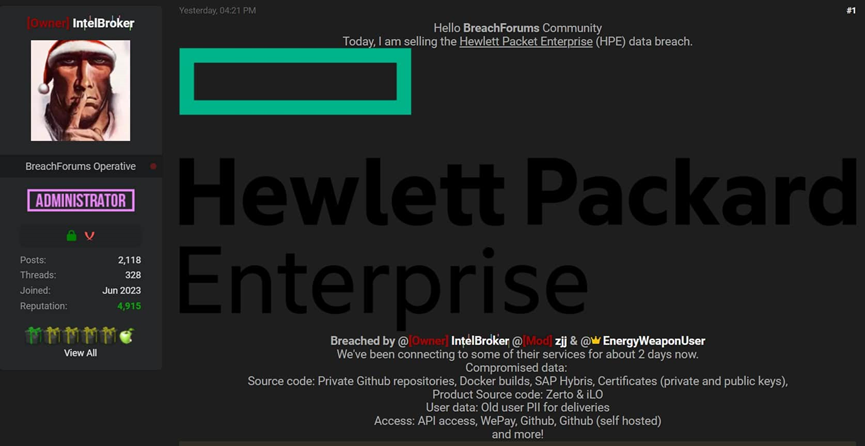

這些漏洞若被結合利用,將允許攻擊者建立一條完整的攻擊鏈,最終實現系統遠端控制。例如,結合CVE-2024-12084(堆緩衝區溢出)與CVE-2024-12085(資訊洩露),攻擊者能夠在伺服器上執行任意程式碼。此外,伺服器若允許匿名訪問,風險將大幅增加。

根據CERT/CC,攻擊者不僅可針對公開伺服器進行攻擊,還可通過控制惡意伺服器讀取或寫入任何已連接的客戶端數據。

潛在影響範圍:

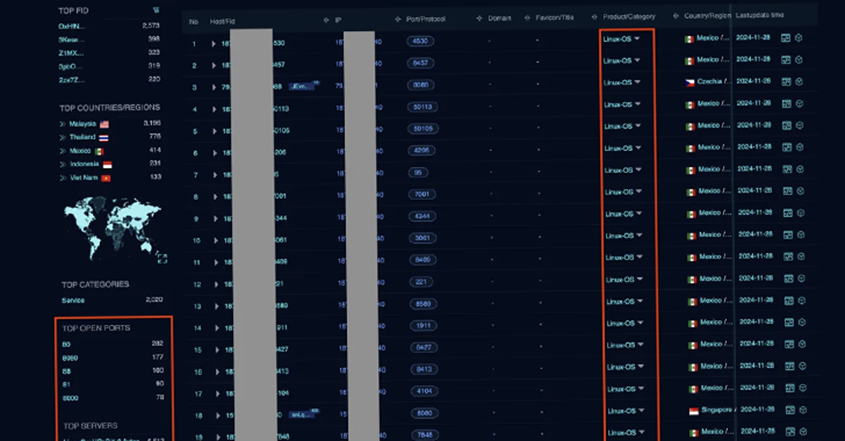

Shodan搜索顯示,全球有超過70萬個暴露Rsync伺服器的IP地址。儘管其中具備有效匿名訪問的伺服器比例未知,但仍顯示出巨大的潛在風險。

專家建議:

立即更新: 將HBS 3 Hybrid Backup Sync升級至25.1.4.952版本或以上。

強化安全配置: 禁止匿名訪問,採用強認證機制。

部署監控: 使用入侵檢測系統(IDS)及流量監控工具,識別並阻止可疑活動。

長期審核:定期審核伺服器設置與軟體版本,確保無已知漏洞。

網路安全是一場持久戰,此次Rsync漏洞的修補提醒我們,即使是常用且成熟的工具,也需持續保持更新與監控,避免成為攻擊者的突破口。