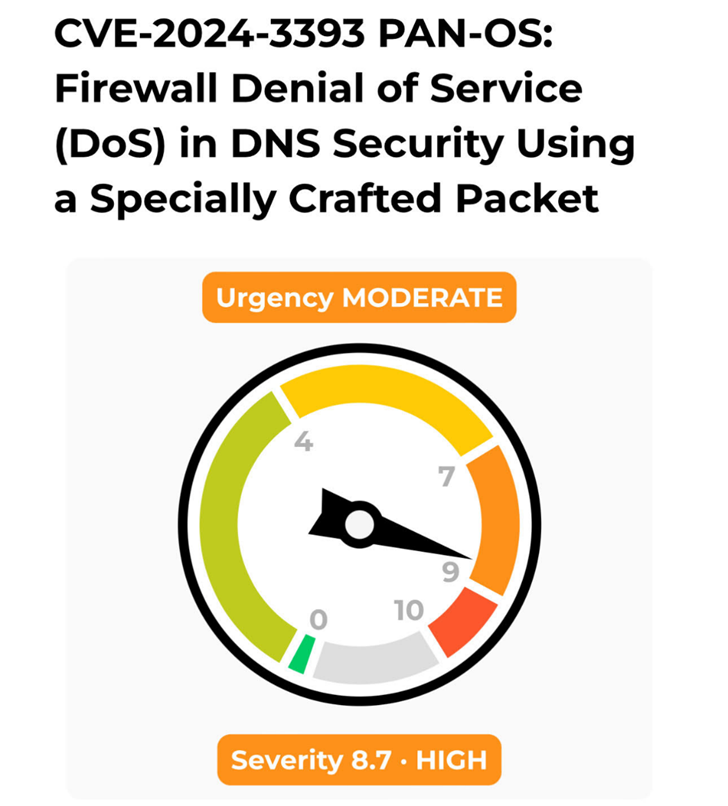

12月27日,Palo Alto Networks 公布了一個高危漏洞 CVE-2024-3393(CVSS 評分:8.7),該漏洞可能導致防火牆進入服務阻斷(DoS)狀態,對網路防護造成重大威脅。漏洞影響 PAN-OS 10.X 和 11.X 版本,以及 Prisma Access(使用 PAN-OS 10.2.8 或低於 11.2.3 版本)。

漏洞概要

該漏洞存在於 DNS Security 功能中,攻擊者可藉由傳送惡意封包,觸發防火牆重新啟動。若攻擊持續,設備可能進入維護模式,必須人工干預才能恢復正常運作。

特別注意:僅啟用了 DNS Security 日誌記錄 的防火牆會受到影響。

重要修補版本:

• PAN-OS 10.1.14-h8

• PAN-OS 10.2.10-h12

• PAN-OS 11.1.5 • PAN-OS 11.2.3

• 以及所有後續版本。

注意:PAN-OS 11.0 已於 2024 年 11 月 17 日停止支援(EOL),無法獲得修補,務必升級至更新版本!

如何應對?

優先選擇:升級! 立即更新至上述修補版本,以完全解決漏洞問題。 暫時措施(適用於無法立刻升級的情況):

1.手動禁用 DNS Security 日誌記錄(適用於未受管理或由 Panorama 管理的防火牆)

• 導覽至:Objects > Security Profiles > Anti-spyware > DNS Policies > DNS Security。

• 將所有 DNS Security 分類的 Log Severity 設為「none」。

• 提交更改,待升級完成後恢復設定。

2. 由 Strata Cloud Manager (SCM) 管理的防火牆或 Prisma Acces

• 開啟支援案件,請求在所有設備上暫時停用 DNS Security 日誌記錄,並視情況要求加速升級進度。

竣盟科技的建議

1. 優化網路防護能力:防火牆是網路安全的核心設備,漏洞可能使攻擊者輕易癱瘓防護系統,升級至最新版本是當務之急。

2. 立即執行暫時措施:對於無法即時升級的設備,請依照官方建議禁用相關日誌功能,以降低被攻擊的風險。

3. 強化安全監控:建議加強對網路流量的即時監控,快速辨識並阻擋可能的攻擊行為。

4. 建立漏洞管理流程:定期檢視設備的軟體版本與支援狀態,確保即時更新,避免使用已達生命週期(EOL)的版本。

結論:

CVE-2024-3393 是一個具有高危險性的漏洞,可能對企業的網路防護造成重大威脅。請立即升級受影響的 PAN-OS 版本,或採取暫時措施進行風險控制,以確保組織網路安全性與業務穩定性。