麒麟(Qilin)勒索軟體集團近日聲稱對2025年2月10日發動的一起嚴重網路攻擊負責,受害對象是日本一家知名的癌症治療中心。該攻擊導致30萬名患者的敏感健康資訊遭外洩,並使醫院的核心系統陷入癱瘓,嚴重影響醫療服務。

UCC遭受勒索軟體攻擊,系統全面停擺

受害機構為宇都宮中央診所(Utsunomiya Central Clinic, UCC),該診所位於日本本州宇都宮市。UCC於2月18日在官方網站上公告此勒索軟體攻擊事件, 在發現資料外洩後,UCC立即切斷了伺服器與外部網際網路及內部網路的連接,以遏制攻擊範圍。然而,此舉也導致診所無法正常運作,被迫限制診療與健康檢查等醫療服務。

“目前我們的內部系統無法使用,因此在此期間,我們將限制診療與健康檢查服務。” ——UCC公告。

俄羅斯關聯駭客組織公開患者醫療數據

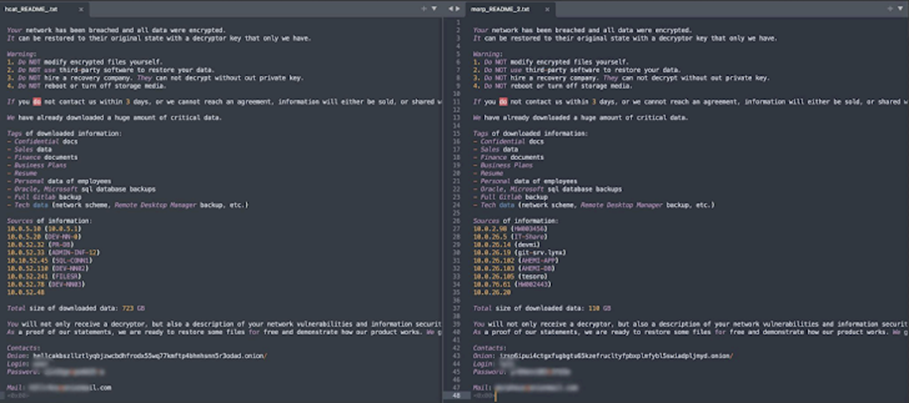

根據俄羅斯關聯的麒麟勒索軟體組織在暗網上表示,UCC的網路已遭加密,並有135GB的日本公民醫療數據遭竊,相當於178,319個檔案。

UCC由日本知名的長壽健康專家佐藤俊彥(Dr. Toshihiko Sato)創立,專注於癌症的早期診斷與治療,特別是乳癌,該疾病約占日本現代社會30%的死亡率。

駭客聲稱UCC管理層拒絕溝通

麒麟勒索軟體組織聲稱,UCC管理層拒絕與他們溝通,並誇耀他們已竊取包括患者數據、醫療紀錄、特定醫學檢測資料、放射與X光數據、醫院董事會 (BOD) 秘書處理的資訊以及心電圖(ECG)與ECG-Holter數據等機密醫療資訊。

被盜數據範圍廣泛

根據駭客公佈的資訊,受害患者的個人與醫療數據包括:

- 患者資訊:姓名、出生日期、性別、住址、電話號碼、電子郵件地址、健康檢查報告等。

- 醫護人員資訊:醫生、護士及醫院員工的姓名、出生日期、性別、住址、電話號碼等。

然而,UCC聲明指出,患者的財務與信用卡數據,以及日本社會保險號碼(My Number),並未在此次攻擊中外洩。

洩露數據樣本與駭客威脅

麒麟進一步公開了六份從UCC伺服器竊取的電子受保護健康資訊(ePHI)樣本。據了解,這些樣本包括癌症治療病例、放射影像、專業醫療文件及執照。

“不建議使用UCC的服務,因為您的敏感數據甚至腸胃內視鏡照片可能會公開,這都是因為佐藤俊彥的不負責任。您的健康數據並不安全。” ——麒麟在暗網上的聲明。

UCC官方則呼籲患者「謹慎對待來自不明寄件人的郵件、可疑電子郵件以及冒充UCC人員的詐騙電話」。

目前,UCC已設立專線供患者查詢,並表示將在官方網站上公佈最新的營運狀況。

認識麒麟:勒索軟體新興勢力

麒麟Qilin勒索軟體組織自2025年初以來持續擴大攻擊行動。近期,其攻擊目標包括:

- 休士頓交響樂團(Houston Symphony)

- 底特律PBS(Detroit PBS)

- 美國報業集團Lee Enterprises(2月3日遭攻擊)

- 帛琉衛生部(2月17日遭攻擊)

該組織又稱Agenda,據資安專家分析,該組織主要使用俄語,並承諾不攻擊獨立國家國協(CIS)。隨著麒麟組織的攻擊規模擴大,全球企業與醫療機構需加強資安防護,以防止成為下一個目標。

麒麟勒索軟體相關的部分入侵指標(Indicator of compromise -IOCs):

FileHash-MD5 417ad60624345ef85e648038e18902ab

FileHash-SHA1 e18e6f975ef8fce97790fb8ae583caad1ec7d5b3

FileHash-SHA256 555964b2fed3cced4c75a383dd4b3cf02776dae224f4848dcc03510b1de4dbf4