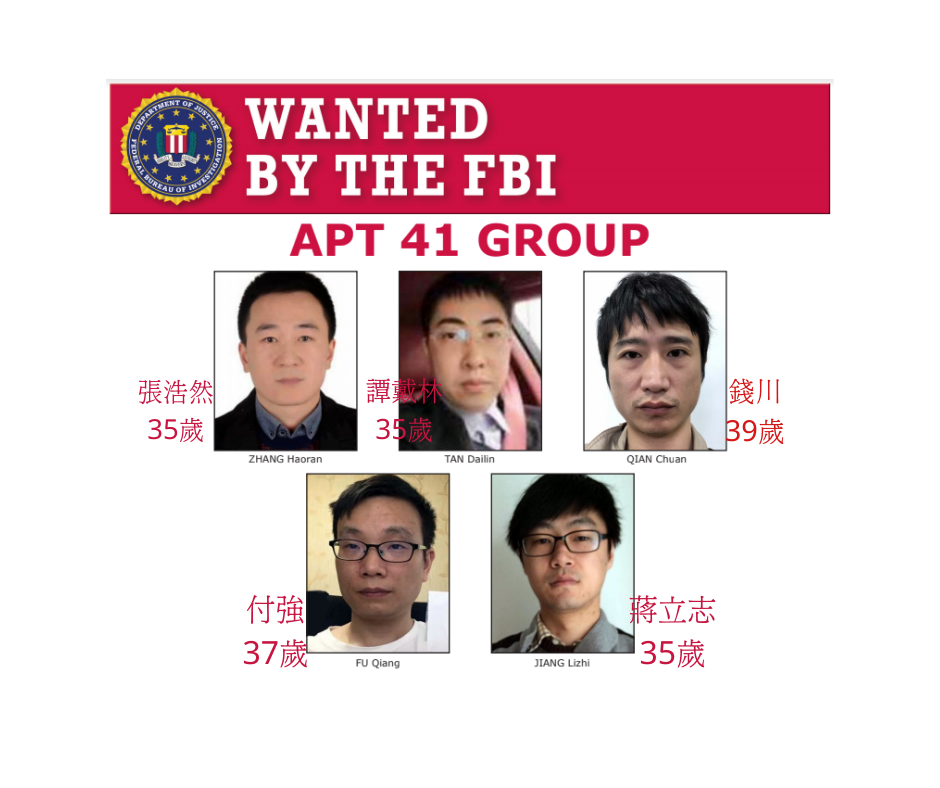

勒索軟體已開始使用另一種手段來勒索受害者:DDoS攻擊受害者的網站,直到受害企業回應,並進行協商為止。

根據研究人員發現,在最近勒索軟體攻擊的談判陷入僵局後,SunCrypt勒索軟體的背後駭客DDoS了受害者的網站。

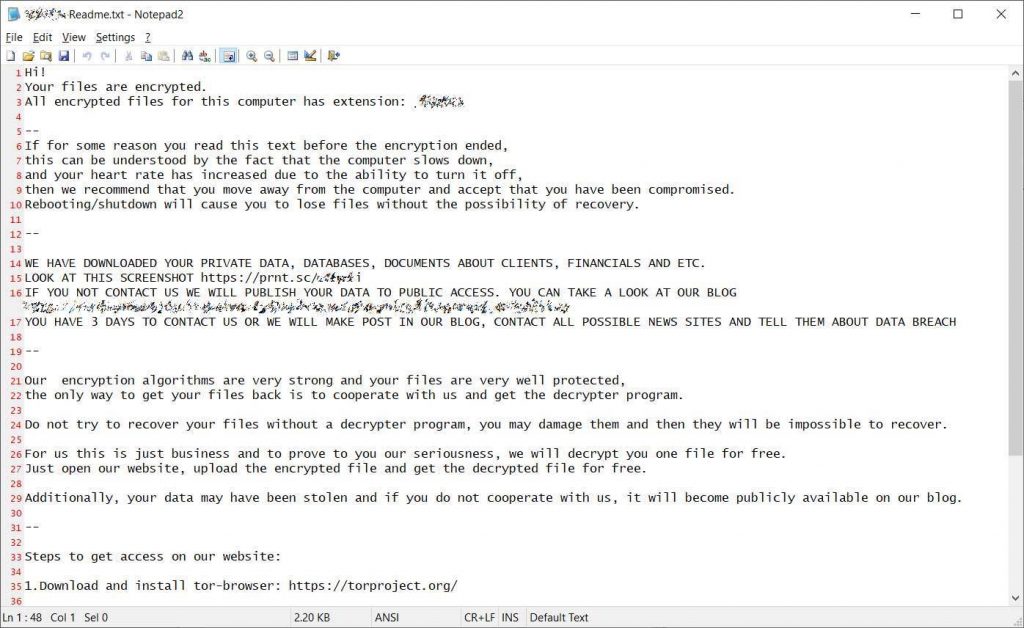

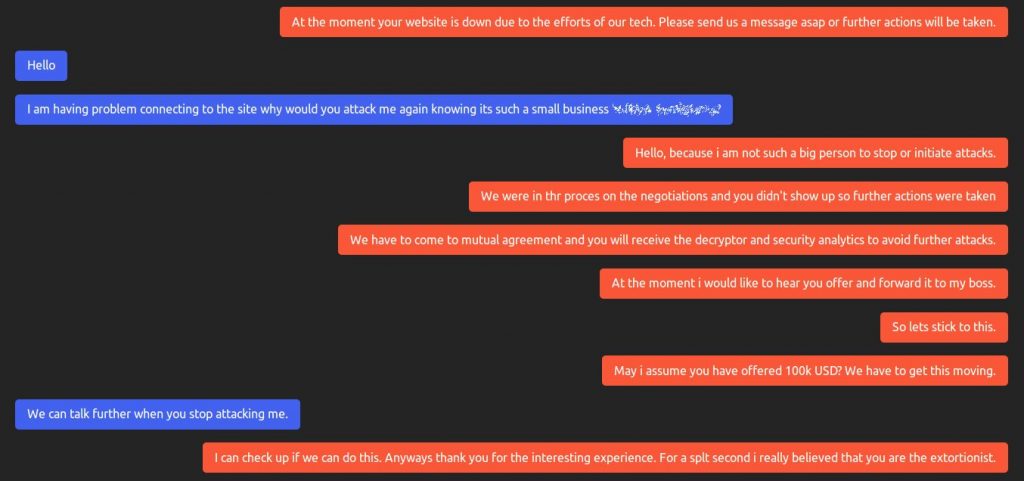

當受害者重新登錄勒索軟體的Tor付款網站時,他們收到一條消息,表示SunCrypt發動了DDoS攻擊,如果不進行談判,攻擊將繼續下去。

SunCrypt勒索軟體的駭客警告受害者:“由於我們技術人員的努力,目前您的網站已被關閉。請盡快向我們發送訊息,否則我們將採取進一步行動。”

當受害者詢問為什麼要DDoS攻擊並使其網站關閉時,SunCrypt則表示是要迫受害者進行談判。

駭客說:“我們在談判的整個過程中,您沒有露面,所以採取了進一步的行動。”

在受害者再次開始談判之後,SunCrypt同意讓技術人員暫停DDoS攻擊

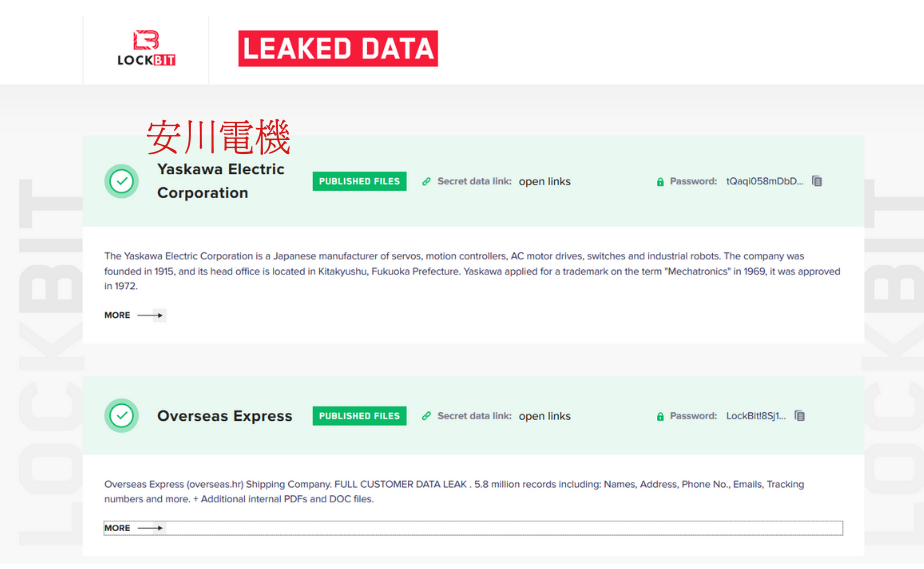

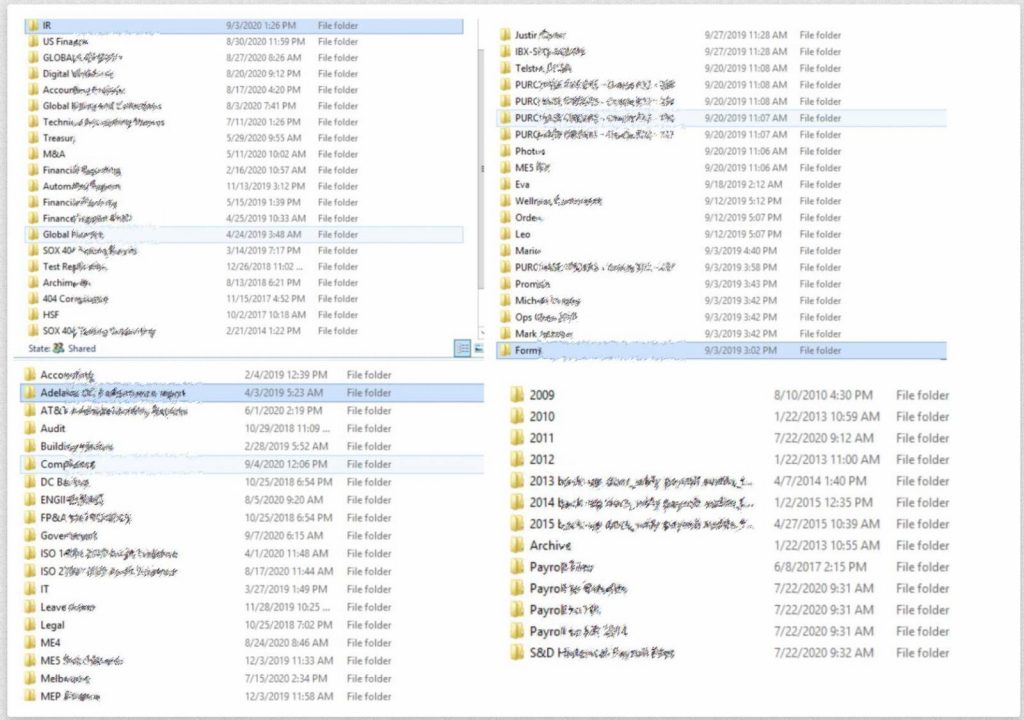

研究人員相信這種策略對小型企業的受害者特別有效,最終導致受害人支付贖金。通過結合竊取數據,威脅洩露數據,無法訪問已加密的檔案以及現在添加的DDoS攻擊,小型企業的營運會受到極大的影響而停運。

研究人員表示,這是SunCrypt勒索軟體的駭客更新其策略以增加對受害者的施壓的示範,目的是在使受害企業除了支付贖金外別無選擇。

竣盟科技建議針對勒索軟體的應對措施:

*由於您的所有文件都是使用軍用級加密算法進行加密的,而且密鑰在犯罪者手上,因此基於原始數據復原(指解密),這是個無解的困境。

*向犯罪者支付贖金或試圖與之聯繫有很大的風險。因為在付款後,對方有可能會就此停止聯繫,甚至解密器可能無法工作,或其本身帶來了更多威脅。

*千萬不要使用號稱功能強大的反惡意軟體,這種軟體聲稱可以完全消除系統中的有害威脅。但使用之後,您可能失去的更多。

*針對勒索病毒的危害,正確的應對措施是平日的多重備份機制與定時的還原演練。

*除了基本的防火牆外,還要積極佈署具備篩選功能的代理伺服器、閘道過濾、電子郵件閘道防護,以及終端電腦的弱點更新、防毒碼更新等安全防護佈署。

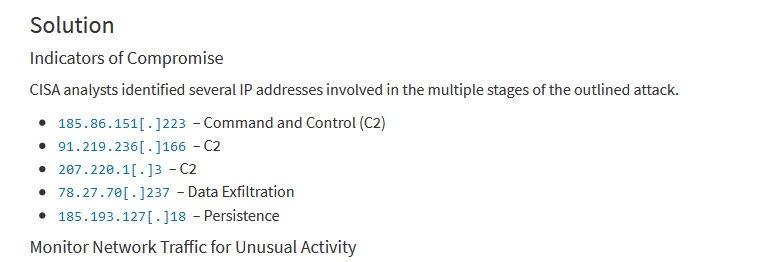

*佈署威脅偵測機制,如 SIEM、HIDS、封包檢測及進階誘捕系統等產品,可以早期發現,並防止威脅擴散。

對於重要的交易系統,可以佈署執行程序限制方案,防止惡意程式的執行。

*透過教育訓練與各種攻擊演練,加強終端用戶的資安防護意識。

*****竣盟科技快報歡迎轉載,但請註明出處