瑞典議會的機密資料在Mount Locker勒索軟體入侵了 Gunnebo後被外洩,成為瑞典頭條新聞,引起社會輿論關注

瑞典安全公司Gunnebo週二表示,在兩個月前遭到駭客入侵後,現駭客發布了有關其公司的敏感數據,據瑞典外媒報導,約19 GB的大量數據已在暗網流出並可下載有關檔案。檔案包含瑞典議會的安全措施的有關資料,Gunnebo財務數據,銀行詳細資料和密碼以及客戶交易的詳細資料,有關政府警報系統安裝的藍圖和詳細的安全資料,辦公室和機場入口控制系統等等的敏感資料,大約有38,000個檔案。

當中最具爭議的外洩檔案為包括瑞典議會資安安排的細節以及瑞典稅務局在斯德哥爾摩郊區新辦公室的機密計劃。報導稱,至少有兩家德國銀行的銀行保險庫計劃被洩露,而其他檔案則顯示了瑞典SEB銀行分行的警報系統和監控攝像頭也被外洩。另資安外媒Hackread看過了這些數據,確認可以通過MEGA下載連結並正在不同的駭客論壇上分發。

Gunnebo成立於1889年,是一家瑞典的跨國公司,為全球各類客戶提供物理安全,包括銀行,政府機關,機場,娛樂場所,珠寶店,稅務機關甚至是核電廠。該公司在25個國家/地區開展業務,擁有4,000多名員工,每年的收入達數十億美元。

竣盟科技建議針對勒索軟體的應對措施:

*由於您的所有文件都是使用軍用級加密算法進行加密的,而且密鑰在犯罪者手上,因此基於原始數據復原(指解密),這是個無解的困境。

*向犯罪者支付贖金或試圖與之聯繫有很大的風險。因為在付款後,對方有可能會就此停止聯繫,甚至解密器可能無法工作,或其本身帶來了更多威脅。

*千萬不要使用號稱功能強大的反惡意軟體,這種軟體聲稱可以完全消除系統中的有害威脅。但使用之後,您可能失去的更多。

*針對勒索病毒的危害,正確的應對措施是平日的多重備份機制與定時的還原演練。

*除了基本的防火牆外,還要積極佈署具備篩選功能的代理伺服器、閘道過濾、電子郵件閘道防護,以及終端電腦的弱點更新、防毒碼更新等安全防護佈署。

*佈署威脅偵測機制,如 SIEM、HIDS、封包檢測及進階誘捕系統等產品,可以早期發現,並防止威脅擴散。

對於重要的交易系統,可以佈署執行程序限制方案,防止惡意程式的執行。

*透過教育訓練與各種攻擊演練,加強終端用戶的資安防護意識。

*****竣盟科技快報歡迎轉載,但請註明出處

意大利國家電力公司Enel集團,繼6月份遭Snake勒索軟體攻擊,今遭另一勒索軟體加密,被NetWalker勒索1400萬美元

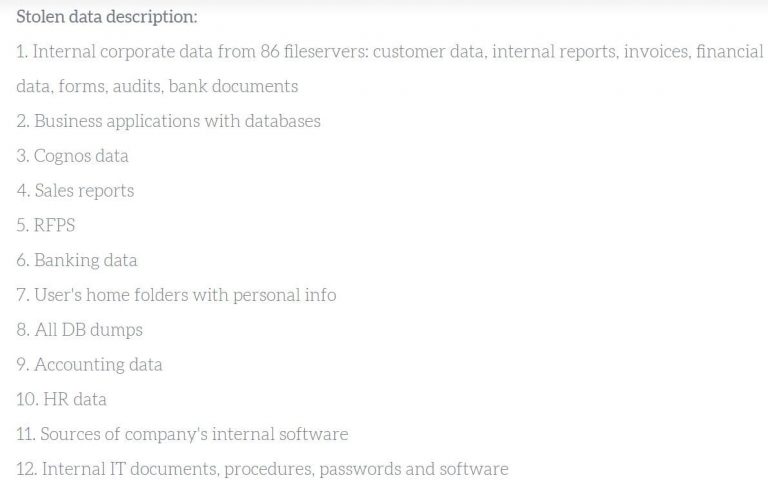

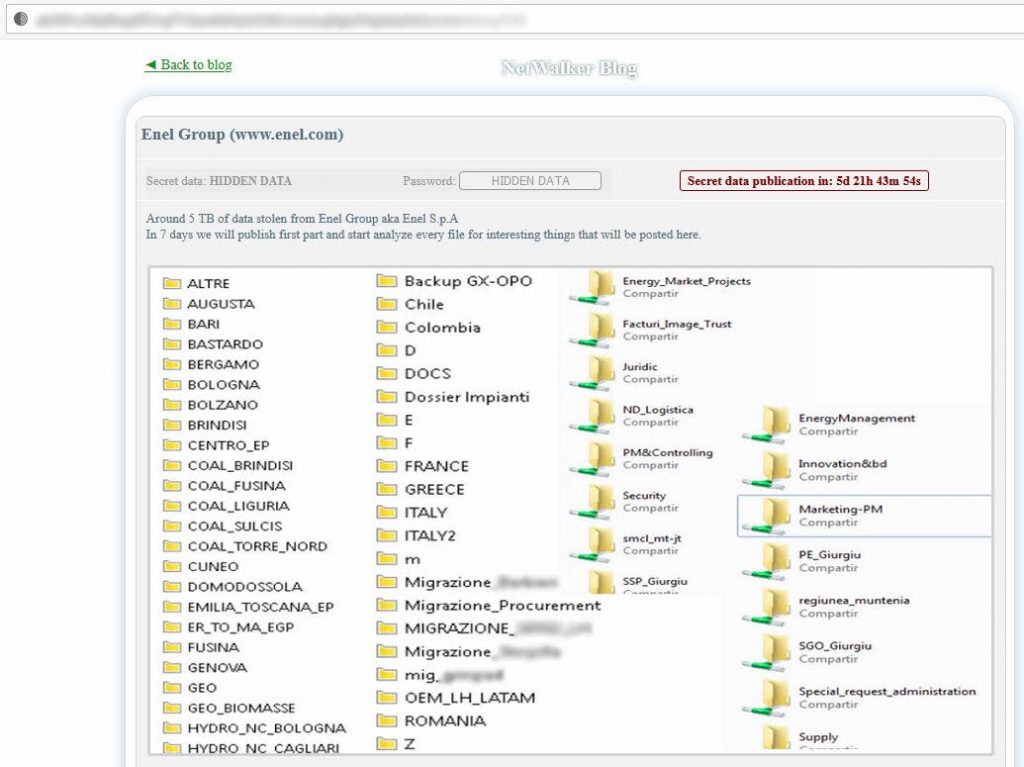

意大利跨國能源公司Enel Group,今年第二次遭到勒索軟體攻擊,這次的幕後黑手是NetWalker勒索軟體,NetWalker背後的駭客要求1400萬美元贖金作為不公開盜來的5 TB數據並提供解密密鑰。Enel集團是歐洲能源領域最大的公司之一,在40個國家/地區擁有6100萬客戶。截至8月10日,它在《Fortune》全球500強中排名第87位,2019年的收入接近900億美元。

這次攻擊之前,Enel集團於6月份,其內部網路受到Snake勒索軟體(也稱為EKANS)的攻擊,但在惡意軟體散播之前就被截獲。

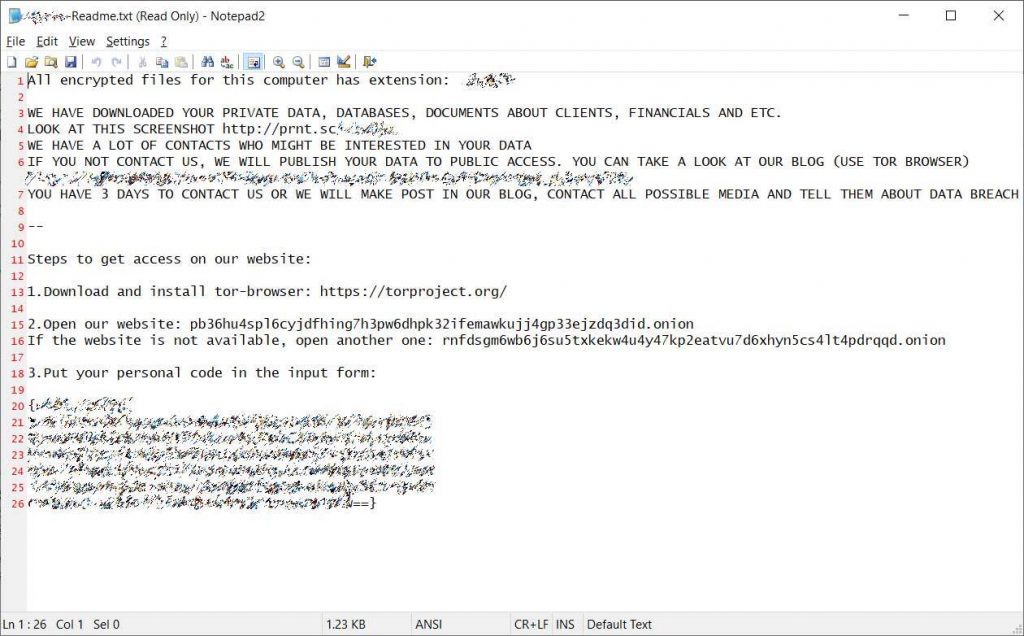

根據資安外媒BleepingComputer, 它們在10月19日取得了Enel 集團被勒索的信件, 如下圖:

勒索信中有包含一個導向http://prnt.sc/ URL的的連結,該連結顯示了被盜的數據。根據檔案夾中員工的姓名,確認攻擊是針對Enel Group的。

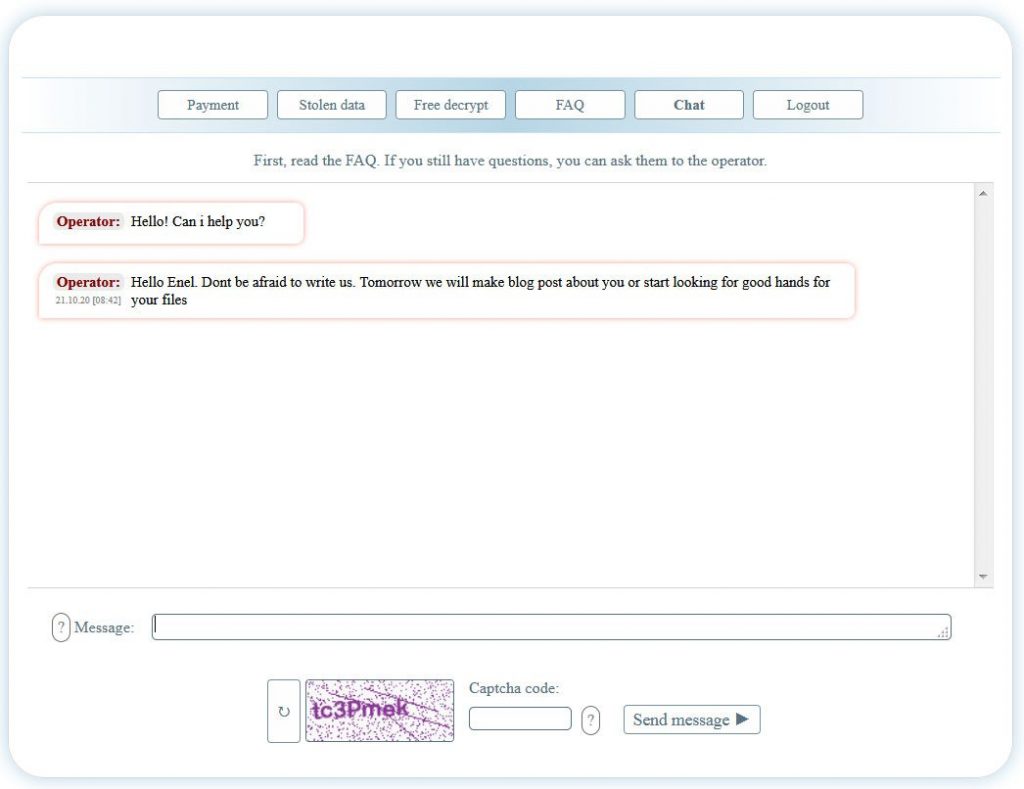

另也被發現NetWalker在他們的支援聊天中添加了一條消息,並說“Hello Enel. Don’t be afraid to write us”,確認受害者是Enel Group,如下圖:

根據Netwalker的說法,他們從Enel竊取了大約5 TB的數據,並準備在一周內公開其中的一部分。他們還說,他們將分析每個檔案中的有趣內容,並將發佈在其暗網網站上。此策略旨在增加來自受害者公司的壓力並迫使其付款。在許多情況下,這對攻擊者有利。

NetWalker作為一種勒索軟體,於2019年8月首次出現。最初該勒索軟體的名稱為Mailto,但在2019年底更名為NetWalker,我們之前曾報導過NetWalker勒索軟體如何在一小時內攻陷系統,請參考。

最新的 NetWalker 勒索軟體情資, 就在竣盟科技代理的 AlienVault OTX 情資平台上:

日本鹽野義製藥的台灣子公司遭REvil勒索軟體攻擊,部分被盜數據已被公開

根據日本經濟新聞和共同社在22日的報導,日本鹽野義製藥稱,台北銷售辦事處的電腦在本月中旬感染了電腦病毒。日本鹽野義製藥正在研發Covid 19疫苗,但稱沒有證據顯示在日本實驗室的電腦遭入侵的跡象,還表示雖在台灣設有臨床試驗營運據點,但不涉及尖端技術和個人資料。

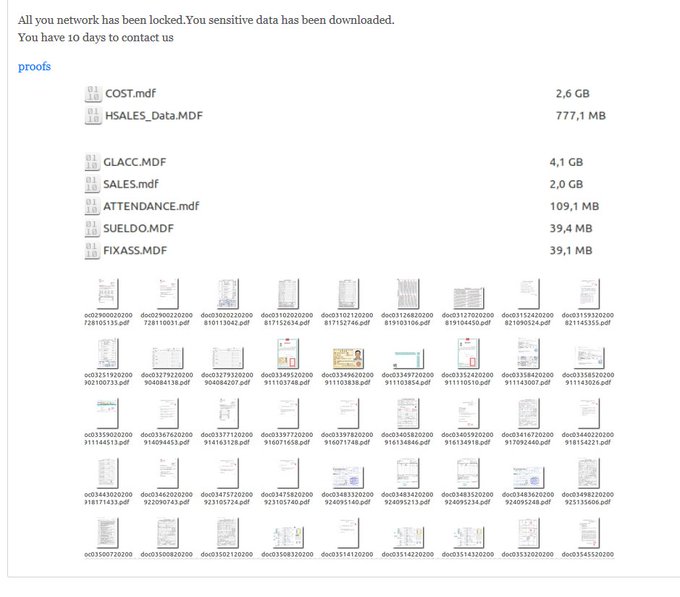

日本網友取得了關於在此次攻擊被流出的一些檔案,Photo credit to: Kimetsu Hamutaro

REvil勒索軟體又稱為Sodinokibi,其背後的駭客組織在已其暗網網站上公開了鹽野義製藥台灣子公司的部分數據, 包含醫療器材進口許可證,員工的居留許可證,庫存明細等。REvil給了10天的聯繫時間並威脅稱,若不支付贖金將進一步公開資料。

由於全球的疫情仍未退減,有關Covid 19疫苗資料容易成為家級駭客或是純牟利駭客的攻擊目標。防患於未然,REvil及其他勒索軟體,主要透過

伺服器或軟體漏洞和釣魚攻擊而傳播,因此,定期更新並修復電腦的伺服器或軟體漏洞,可以減低被勒索軟體攻擊的機會。

有關REvil 的情資:

https://otx.alienvault.com/pulse/5d94e526aed10286c1219a4e

https://otx.alienvault.com/pulse/5dfb4e6841d3dcb0058366ff

*****竣盟科技快報歡迎轉載,但請註明出處

美國司法部起訴俄羅斯情報機構(GRU) 的駭客組織 “Sandworm”,他們為NotPetya,KillDisk和Olympic Destroye等攻擊的幕後黑手!

美國司法部已指控六名俄羅斯情報特工涉嫌與平昌冬奧會,2017年法國大選,烏克蘭停電以及臭名昭著的NotPetya勒索軟體攻擊有關的駭客行動。

美國司法部起訴書指出,以上六人全是俄羅斯情報局GRU的74455部隊情報特工,屬於精英駭客組織 “Sandworm”。美國國家安全助理總檢察長John Demers說:“沒有哪個國家像俄羅斯那樣惡意或不負責任地武器化其網路能力,肆意造成空前的破壞,以謀求小規模的戰術優勢並滿足各種惡意。美國官員說,這六人在俄羅斯政府的命令下進行了“破壞性”網路攻擊,目的是破壞其他國家的穩定,干涉其國內政治並造成破壞和金錢損失。

他們過去的十年攻擊,其中包括迄今為止已知的一些最大的網路攻擊:

1. 烏克蘭政府與關鍵基礎設施:從2015年12月到2016年12月,使用稱為BlackEnergy,Industroyer和KillDisk的惡意軟體對烏克蘭的電網,財政部和國庫署進行破壞性惡意軟體攻擊。

2. 法國大選:2017年4月和2017年5月,Sandworm針對法國總統馬克龍(Macron)的“共和國街”(LaRépubliqueEn Marche!)進行魚叉式網路釣魚廣告活動和相關的破解和洩漏工作。

3. NotPetya勒索軟體爆發:2017年6月27日,Sandworm發布了NotPetya勒索軟體。勒索軟體最初是針對烏克蘭公司的,後來迅速傳播並影響了世界各地的公司,給受害者造成了超過10億美元的損失。

4. 平昌冬奧會的主辦方,參與者,合作夥伴和與會人員:2017年12月至2018年. 2月,Sandworm發起了針對韓國公民和官員,奧林匹克運動員,合作夥伴和訪客以及國際奧委會(IOC)的魚叉式網路釣魚活動和惡意行動應用程式

5. 2017年12月至2018年2月入侵支援2018年平昌冬奧會的電腦,該電腦最終於2018年2月9日對開幕式進行了破壞性惡意軟體攻擊,使用被稱為奧林匹克毀滅者的惡意軟體。

6. Novichok中毒調查:2018年4月,Sandworm小組組織了針對魚叉式網路釣魚的活動,以反對化學武器組織(OPCW)和英國國防科學技術實驗室(DSTL)的調查為目標,調查了Sergei Skripal,他的女兒和一些英國公民。

7. 喬治亞的公司和政府實體:Sandworm在2018年針對喬治亞洲的一家主要媒體公司發起了魚叉式網路釣魚廣告活動。在這些攻擊之後,於2019年破壞喬治亞洲議會網路,並於2019年進行大規模的網站污損活動。

Sandworm的相關情資, 就在竣盟科技代理的 AlienVault OTX 情資平台上:

https://otx.alienvault.com/pulse/5ecfda839894083b8aa8d781

https://otx.alienvault.com/pulse/5dd6b0afa9f6a0d3ff633539

https://otx.alienvault.com/pulse/5da728ff4ab2bb66796d41fa

Source:

https://www.justice.gov/opa/press-release/file/1328521/download

*****竣盟科技快報歡迎轉載,但請註明出處

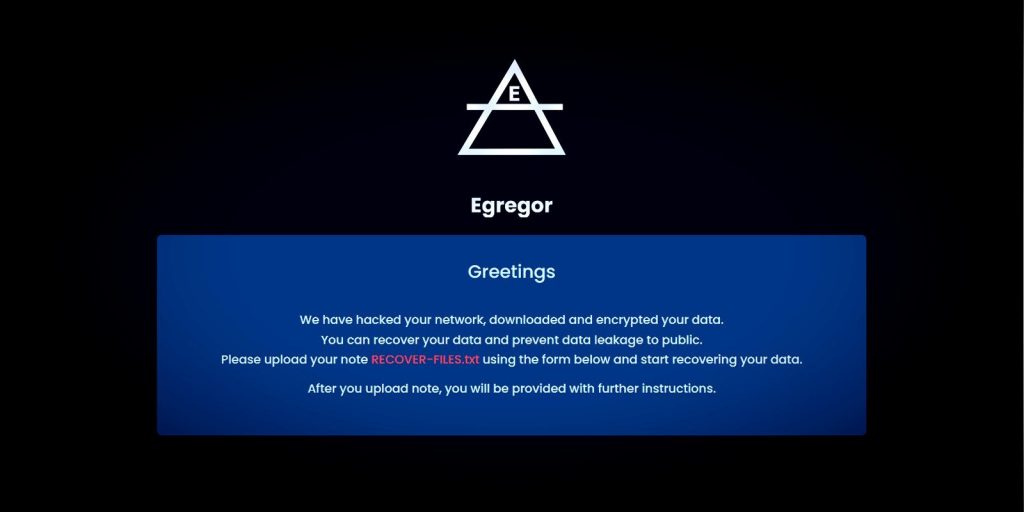

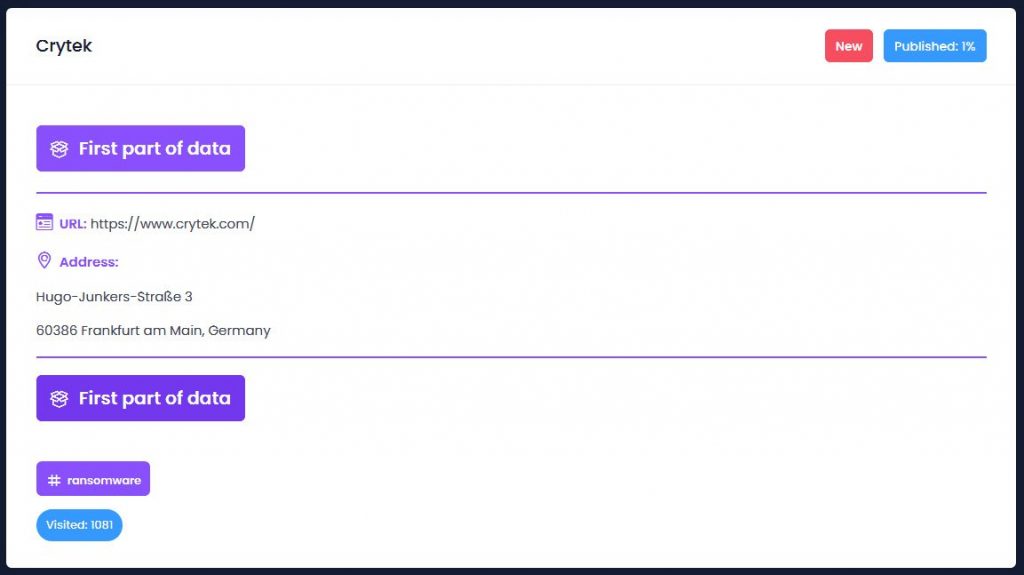

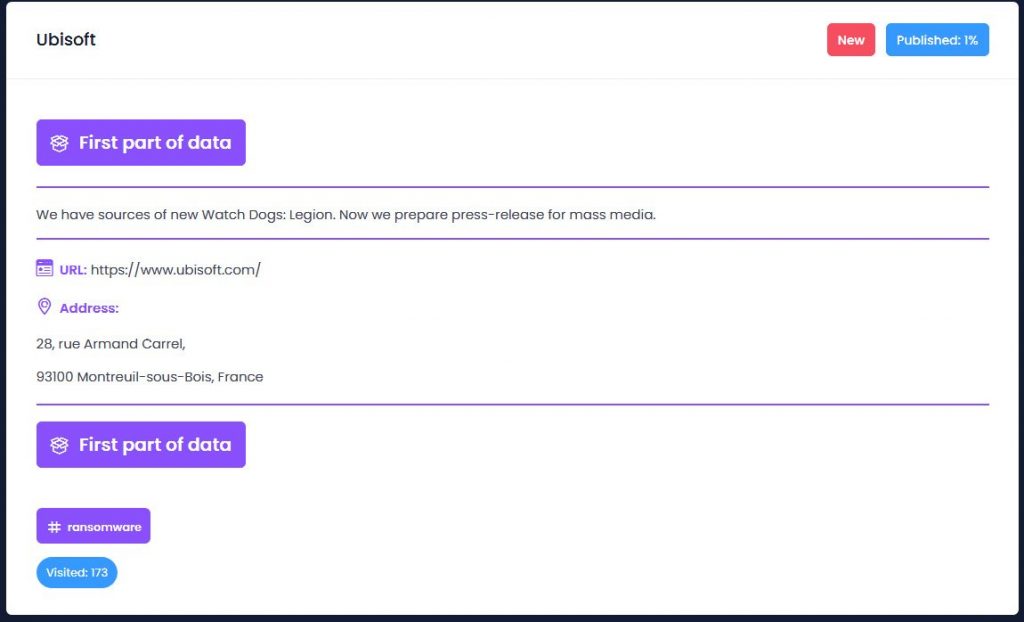

全球規模最大的電玩商之二法國Ubisoft(育碧)和德國Crytek遭 Egregor勒索軟體攻擊!駭客威脅要洩漏Ubisoft即將推出的遊戲-看門狗:自由軍團(Watch Dogs: Legion)的原始碼!!

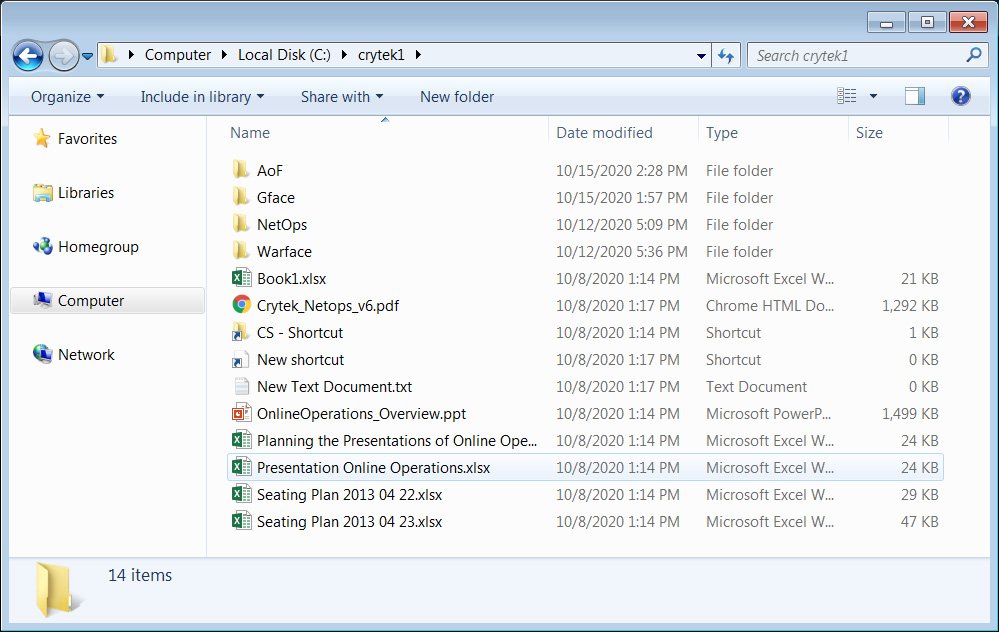

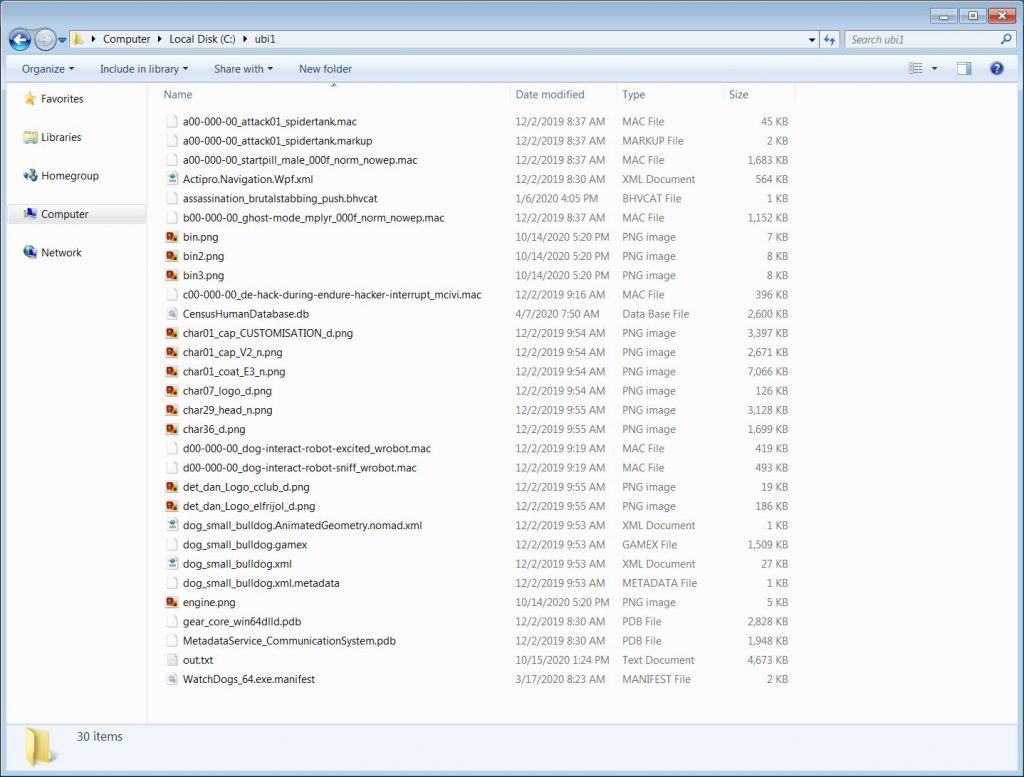

本週二Egregor勒索軟體的背後駭客在其暗網發布了包含未加密的檔案,證明他們在攻擊中,已竊取了從Ubisoft和Crytek兩間公司的數據,根據外媒BleepingComputer 的確認,證實Crytek是Egregor勒索軟體攻擊的受害者,雖然不確定德國Crytek有多少設備已遭加密,但確認檔案已被加密並重命名為包括“ .CRYTEK” 副檔名。例如,名為test.jpg的檔案已被加密並重命名為test.jpg.CRYTEK。

除加密設備外,Egregor的背後駭客還從Crytek竊取了未加密的檔案,並在其暗網數據洩漏站點上洩漏了380MB的檔案。

這些洩漏的數據包括與WarFace,Crytek取消《命運的競技場》 的MOBA遊戲以及其網路操作有關的檔案

Egregor勒索軟體還聲稱已破壞了Ubisoft(育碧)的網路並竊取了未加密的數據,包括即將推出的Watch Dogs:Legion遊戲的原始碼。

對於Ubisoft(育碧)洩密事件,Egregor的駭客發布了一個20MB的檔案,表明他們擁有該公司的一款Watch Dog遊戲的原始碼。在其暗網上,該組織吹捧他們擁有定於本月晚些時候發布的Watch Dog:Legion遊戲的原始碼。然而無法確認這些檔案是否來自新遊戲,而不是現有版本。

竣盟科技建議針對勒索軟體的應對措施:

*由於您的所有文件都是使用軍用級加密算法進行加密的,而且密鑰在犯罪者手上,因此基於原始數據復原(指解密),這是個無解的困境。

*向犯罪者支付贖金或試圖與之聯繫有很大的風險。因為在付款後,對方有可能會就此停止聯繫,甚至解密器可能無法工作,或其本身帶來了更多威脅。

*千萬不要使用號稱功能強大的反惡意軟體,這種軟體聲稱可以完全消除系統中的有害威脅。但使用之後,您可能失去的更多。

*針對勒索病毒的危害,正確的應對措施是平日的多重備份機制與定時的還原演練。

*除了基本的防火牆外,還要積極佈署具備篩選功能的代理伺服器、閘道過濾、電子郵件閘道防護,以及終端電腦的弱點更新、防毒碼更新等安全防護佈署。

*佈署威脅偵測機制,如 SIEM、HIDS、封包檢測及進階誘捕系統等產品,可以早期發現,並防止威脅擴散。

對於重要的交易系統,可以佈署執行程序限制方案,防止惡意程式的執行。

*透過教育訓練與各種攻擊演練,加強終端用戶的資安防護意識。

*****竣盟科技快報歡迎轉載,但請註明出處

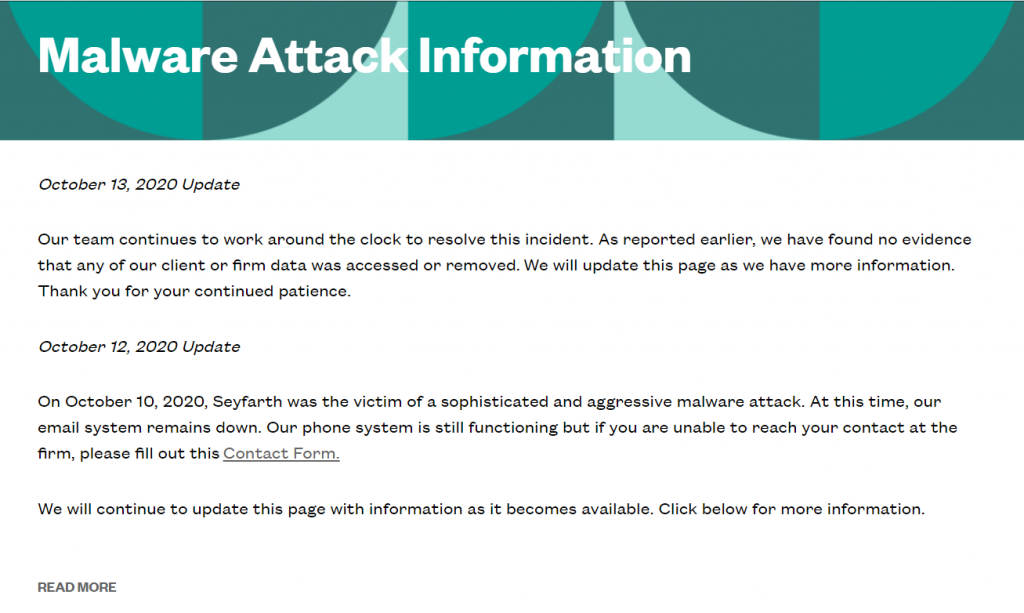

國際律師事務所Seyfarth Shaw LLP披露了它是惡意軟體攻擊的受害者,很可能是勒索軟體攻擊!

Seyfarth Shaw是一家國際性的AmLaw 100律師事務所,在美國,歐洲和亞太地區的17個辦事處擁有900多名律師,去年的總收入超過7億美元,總部位於芝加哥,其客戶包括300多家《Fortune》500強公司。根據Seyfarth Shaw律師事務所發布的聲明,攻擊發生在2020年10月10日,Seyfarth成為了一次精密而具攻擊性的惡意軟體攻擊的受害者。“目前我們的電子郵件系統處於關閉狀態。” Seyfarth表示:“我們了解許多其他實體也受到相同的攻擊。我們的監控系統檢測到了未經授權的活動,我們的IT團隊迅速採取了行動以防止其擴散並保護我們的系統"

Seyfarth Shaw確認其許多系統均被加密,目前尚不清楚這種攻擊的危害程度,但是Seyfarth Shaw說,他們沒有找到證據表明攻擊者訪問或竊取了客戶或公司數據。“但是,我們的許多系統都被加密,為了預防起見,我們已將系統關閉。"該公司已通知執法部門,並配合FBI進行的調查。

由於律師事務所必須遵循將客戶數據保密保存的基本業務原則,因此,數據洩露或勒索軟體攻擊造成的任何數據洩漏都可能對他們的業務造成重大後果。截至發稿時,該律師事務所尚未透露有關攻擊的詳細資料,尚不清楚影響Seyfarth Shaw的勒索軟體和安全事件的嚴重程度。

另外,CyberEdge 2020年網路威脅防禦報告Cyberthreat Defense Report指出, 2020年到迄今為止,北美超過69%的公司和拉丁美洲61%的公司受到勒索軟體攻擊,位居第一和第二,其次是非洲和中東佔59%的攻擊,歐洲排名第四,佔57%,亞洲排名第五,攻擊率為55%。

竣盟科技建議針對勒索軟體的應對措施:

*由於您的所有文件都是使用軍用級加密算法進行加密的,而且密鑰在犯罪者手上,因此基於原始數據復原(指解密),這是個無解的困境。

*向犯罪者支付贖金或試圖與之聯繫有很大的風險。因為在付款後,對方有可能會就此停止聯繫,甚至解密器可能無法工作,或其本身帶來了更多威脅。

*千萬不要使用號稱功能強大的反惡意軟體,這種軟體聲稱可以完全消除系統中的有害威脅。但使用之後,您可能失去的更多。

*針對勒索病毒的危害,正確的應對措施是平日的多重備份機制與定時的還原演練。

*除了基本的防火牆外,還要積極佈署具備篩選功能的代理伺服器、閘道過濾、電子郵件閘道防護,以及終端電腦的弱點更新、防毒碼更新等安全防護佈署。

*佈署威脅偵測機制,如 SIEM、HIDS、封包檢測及進階誘捕系統等產品,可以早期發現,並防止威脅擴散。

對於重要的交易系統,可以佈署執行程序限制方案,防止惡意程式的執行。

*透過教育訓練與各種攻擊演練,加強終端用戶的資安防護意識。

*****竣盟科技快報歡迎轉載,但請註明出處

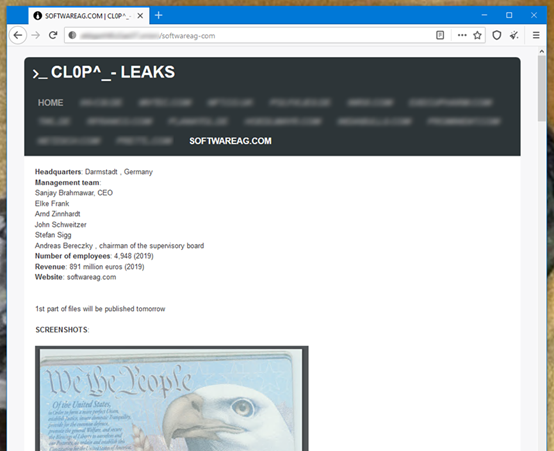

德國科技巨頭Software AG的服務台和內部通訊系統遭到Clop勒索軟體攻擊破壞之後,被勒索有史以來最龐大的贖金2,300萬美元!

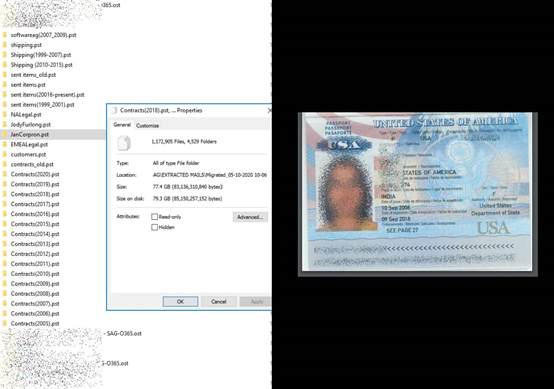

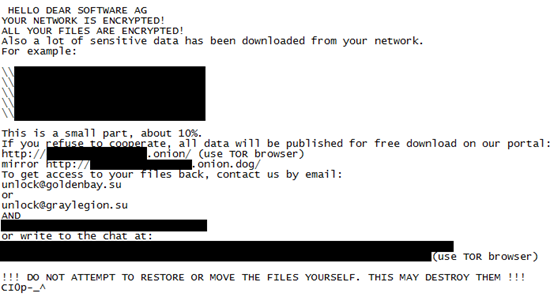

上週六,Clop勒索軟體背後的駭客團隊攻擊了德國企業軟體巨頭Software AG的網路,在竊取員工個資和公司檔案後,要求約2300萬美元的贖金,攻擊者在暗網上發布了公司數據的螢幕截圖,顯示了來自公司內部網路的員工護照和ID掃描,員工電子郵件,財務文件和目錄等。

該公司週一發布的新聞稿說10月5日:“自2020年10月3日晚上以來,Software AG的IT基礎結構受到惡意軟體攻擊的影響。”

Software AG還表示,勒索軟體攻擊僅影響其內部網路,而客戶雲端服務不受影響。

“為客戶提供的服務(包括基於雲端的服務)不會受到影響,Software AG已根據公司的內部安全法規以受控方式關閉了內部系統,”該軟體巨頭補充道。

“公司正在恢復其系統和數據,以恢復有序的運營。” Software AG補充說,但其內部通信和技術支援服務仍受此攻擊影響。

在星期四發布的新聞稿中(10月8日),Software AG說,它“獲得了第一筆證據證實數據是從Software AG的伺服器和員工筆記型電腦下載的。”

根據對MalwareHunterTeam的分析,Clop的背後駭客竊取了Software AG約1 TB數據。以下圖片為從Clop勒索軟體駭客組織發送到Software AG的勒索信。

自2019年以來,該駭客組織以企業為目標。其主要目標是美國,歐洲(尤其是德國),印度,俄羅斯,墨西哥和土耳其的公司。以下是Clop勒索軟體受害者的列表:

INRIX

Polyvlies

IndiaBulls

Hoedlmayr

ExecuPharm

NETZSCH Group

Maastricht University

PlanatolPlanatol ProMinent

GmbH

Recreativos Franco

MVTec Software GmbH

NFT Distribution Holdings Ltd

Prettl Produktions Holding GmbH

IHI Charging Systems International

Technische Werke Ludwigshafen AG(TWL)

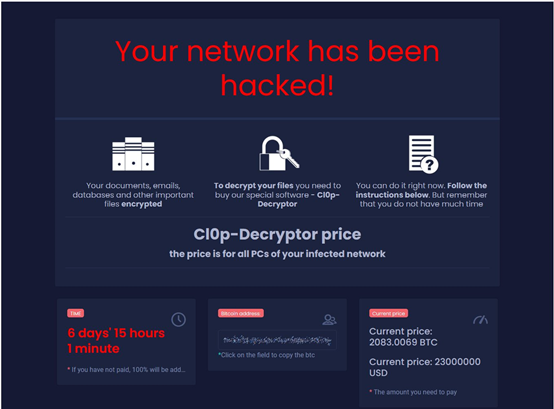

Clop勒索軟體的Tor支付站上顯示Software AG贖金為23,000,000美元(或2083,0069比特幣)Software AG的贖金要求是有史以來勒索軟體攻擊中最龐大的贖金。

Software AG是全球領先的軟體公司之一,在70個國家/地區擁有10,000多家企業客戶,包括DHL,Vodafone,Airbus,Fujistu和Telefonica等等。該公司的產品包括業務基礎架構軟體,如企業服務總線(ESB)框架,數據庫系統,業務流程管理系統(BPMS)和軟體體系結構(SOA)等。

Clop勒索軟體的相關情資, 就在竣盟科技代理的 AlienVault OTX 情資平台上:

https://otx.alienvault.com/pulse/5d442cfb09ea006776a81c42

*****竣盟科技快報歡迎轉載,但請註明出處

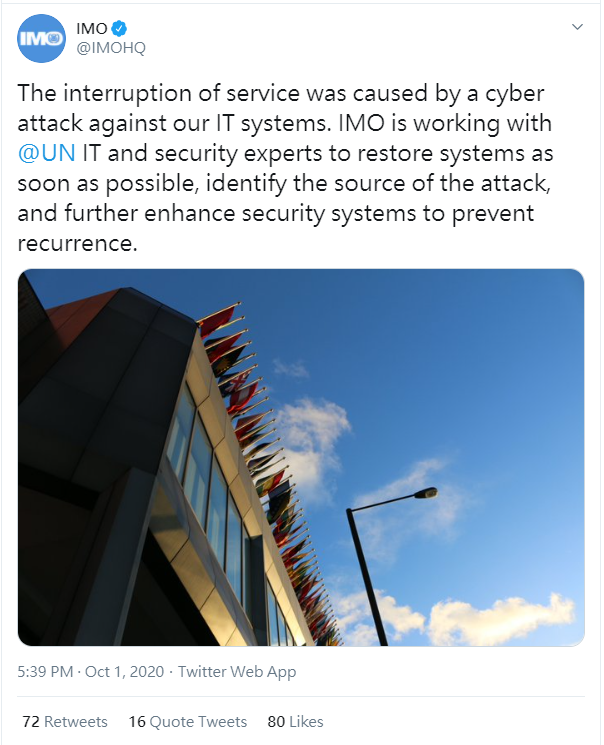

聯合國國際海事組織( International Maritime Organization)表示遭到破壞其IT系統的網路攻擊。

攻擊發生在上週,該機構已經採取了“強大的安全措施”來保護IT系統

聯合國國際海事組織(IMO)是國際航運安全,安保和環境性能的全球標準制定機構,聯合國海事組織制定的監管框架,在全球內採用,以確保運輸的安全和保障以及防止船舶造成海洋和大氣污染。

據該機構稱,第一次網路攻擊導致IMO網站和其他Web服務在9月30日斷網,IMO最初將問題歸因於技術問題,但在10月1日,IMO透露問題的真正原因是網路攻擊。

IMO在新聞稿稱,電子郵件系統,其虛擬會議平台以及其他內部和外部協作平台均未受影響,受影響的系統如IMO網站,在10月2日(星期五)恢復。

該機構說:“ IMO總部的檔案伺服器位於英國,在日內瓦擁有大量的備份系統,備份和還原系統都有定期測試。”

新聞稿中說:“在攻擊之後,秘書處關閉了關鍵系統,以防止受到攻擊的進一步破壞。秘書處並與國際資安專家合作,以盡快恢復系統,確定攻擊源,並進一步增強安全系統,以防止再受到攻擊。” 但IMO沒有分享有關攻擊的技術細節,目前也尚不清楚IMO是否受到勒索軟體攻擊。

另外在9月底,法國海上運輸和物流巨頭CMA CGM SA透露,它是Ragnar Locker惡意軟體攻擊的受害者,該惡意軟體攻擊影響了其網路上的某些伺服器。

*****竣盟科技快報歡迎轉載,但請註明出處

美國網路安全和基礎設施安全局(CISA)週二發布了有關Emotet木馬明顯增加的警報Alert (AA20-280A),表示Emotet攻擊活動 自7月份以來針對美國多個州和地方政府大幅度增加並稱Emotet惡意軟體已成為“最普遍的持續威脅之一”

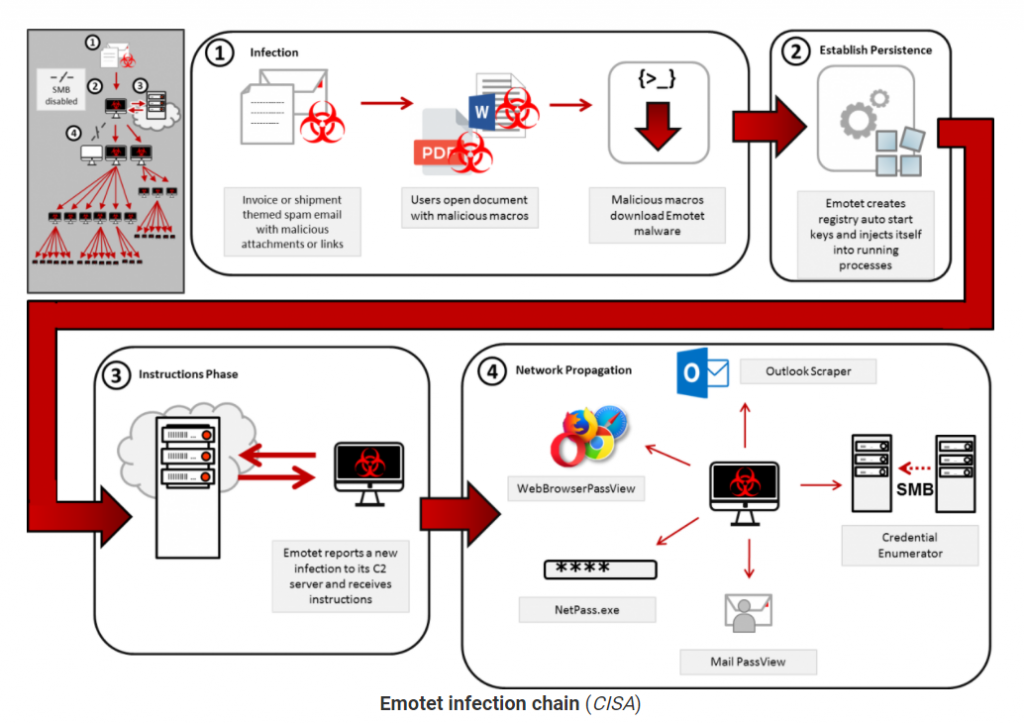

Emotet是一種常見的銀行木馬,最近廣泛被用作竊取憑證,被視為勒索軟體攻擊的先兆並在近年來已發展成為一個殭屍網路,TA542駭客組織使用該殭屍網路在受感染的設備上傳送第二階段惡意軟體的payloads。

Emotet木馬將在受感染的電腦下載並安裝其他惡意軟體,如TrickBot和QakBot。 眾所周知,這些木馬會引起Ryuk,Conti和ProLock的勒索軟體駭客組織所攻擊及利用。

根據在週二發布的警報: CISA和MS-ISAC(多州資料共享與分析中心)收集到的資料,Emotet自2020年7月以來復活,

另美國國土安全部(DHS)解釋說,在此期間,“ CISA觀察到Emotet在針對性的攻擊活動中分階段性執行。

自8月以來,CISA和MS-ISAC 發現“利用Emotet網路釣魚電子郵件,針對州和地方政府的惡意網路參與者的數量已大大增加”。CISA補充說:“這種增加使Emotet成為最普遍的持續威脅之一。”

Emotet的廣泛使用是結合了許多技巧的結果,其中包括:

*能夠傳播到附近的Wi-Fi網路

*多型(polymorphic),意味著它不斷地改變其可識別的特徵,使其很難被檢測為惡意。

*無檔案感染(例如Powershell腳本)使感染後的檢測變得困難

*蠕蟲般的功能,它們竊取管理密碼並使用它們在整個網路中傳播

*電子郵件線程劫持Email thread hijacking”是指它從一台被感染的電腦上竊取電子郵件鏈,並使用欺騙性的身份來回應,欺騙線程中的其他人打開惡意文件或點擊惡意連結。

在2020年7月開始,CISA注意到Emotet的活動有所增加,其EINSTEIN入侵檢測系統可保護聯邦,民用行政部門網路已檢測到約16,000個相關警報。

為了保護網路和設備免受Emotet攻擊,CISA和MS-ISAC建議管理員和用戶在打開可疑附件時,要謹慎並使用防病毒軟體和阻止可疑IP。

Source: https://us-cert.cisa.gov/ncas/alerts/aa20-280a

*****竣盟科技快報歡迎轉載,但請註明出處